Обзор приложения Access Services

Приложение Access Services (Службы Access) предназначено для обеспечения связности между SharePoint и базами данных Access 2010 в бизнес-приложениях, где готовые списки и библиотеки могут не полностью удовлетворять бизнес-потребностям. В этом приложении на выбор предлагается несколько шаблонов сайтов, которые позволяют создавать сайты с конкретным предназначением: Assets Web Database (Веб-база данных активов), Charitable Contributions Web Database (Веб-база данных благотворительных взносов). Contacts Web Database (Веб-база данных контактов). Issues Web Database (Веб-база данных проблем) и Projects Web Database (Веб-база данных проектов). Опытные администраторы баз данных Access могут самостоятельно создавать необходимые таблицы, формы, запросы и отчеты и затем публиковать их в среде SharePoint 2010. В этом разделе приведен пример создания базы данных с помощью шаблона Projects Web Database.

Приложение Access Services доступно только в версии SharePoint Server 2010 Enterprise. Если в мастере для настройки фермы был отмечен флажок рядом с опцией Access Services, оно должно присутствовать в ферме. Новое служебное приложение Access Services может быть создано только со страницы Manage Service Applications (Управление служебными приложениями) на сайте Central Administration (Центральное администрирование). Детали настройки в каждом случае выглядят по-разному в зависимости от потребностей организации, и потому здесь они рассматриваются лишь в общих чертах.

По сравнению с Excel Services, служебное приложение Access Service является довольно простым, и под держивает только одну страницу параметров.

• Раздел Lists and Queries (Списки и запросы). Здесь доступны следующие параметры: Maximum Columns per Query (Максимальное количество столбцов для каждого запроса) с предельным значением 255: Maximum Rows per Query (Максимальное количество строк для каждого запроса) с предельным значением 200000; Maximum Sources per Query (Максимальное количество источников для каждого запроса) с предельным значением 20; Maximum Calculated Columns per Query (Максимальное количество вычисляемых столбцов для каждого запроса) с предельным значением 32; Maximum Order by Clauses per Query (Максимальное количество конструкций order by для каждого запроса) с предельным значением 8; Allow Outer Joins (Разрешить внешние соединения) с возможными значениями yes (да) и по (нет); Allow Non Remotable Queries (Разрешить выполнение не удаленных запросов) с возможными значениями yes (да) и по (нет); Maximum Records per Table (Максимальное количество записей для каждой таблицы), для которого может быть установлено любое значение.

• Раздел Application Objects (Объекты приложения). Здесь доступен параметр Мах Application Log Size (Максимальный размер журнала приложения), не имеющий предельного значения.

• Раздел Session Management (Управление сеансами). Здесь доступны следующие параметры: Maximum Request Duration (Максимальная длительность запроса) с предельным значением 2078600 секунд (24 дня); Maximum Sessions per User (Максимум сеансов для каждого пользователя), не имеющий предельного значения; Maximum

Sessions per Anonymous User (Максимум сеансов для каждого анонимного пользователя), не имеющий предельного значения; Cache Timeout (Тайм-аут для кэша) с предельным значением 2073600 секунд (24 дня); Maximum Session Memory (Максимум памяти для сеанса) с предельным значением 4095 Мбайт.

• Раздел Memory Utilization (Использование памяти). Здесь доступен параметр Maximum Private Bytes (Максимальное количество байт исключительного пользования) с предельным значением 50% от доступной физической памяти на машине.

• Раздел Templates (Шаблоны). Здесь доступен параметр Maximum Template Size (Максимальный размер шаблонов), не имеющий предельного значения.

Одним из наиболее важных предварительных условий, если планируется использовать на таких сайтах возможности составления отчетов (которые пользователи почти наверняка будут запрашивать), является обязательная установка дополнительного компонента Microsoft SQL Server 2008 R2 Reporting Services (SSRS). предназначенного специально для технологий SharePoint 2010. Остальные инструкции доступны на сайте Technet (http:// technet.microsoft.com/en-us/library/ee662542.aspx). С ними необходимо ознакомиться, т.к. процесс установки может оказаться не совсем обычным. Следует обратить внимание, что существуют два режима, в которых Reporting Services может функционировать с SharePoint Server: режим установки соединения и локальный режим. Для использования первого режима понадобится установить SharePoint Server 2010, дополнительный компонент SSRS и SQL Server 2008 R2 Report Server, а для использования второго — только SharePoint Server и SSRS.

Microsoft .Net Access Services. Идентификация на основе утверждений

Аннотация: В рамках данной лекции будут рассмотрены следующие вопросы: .Net Access Control Services, идентификация на основе утверждений: описание, шаги процесс идентификации. Стандарты, используемые .Net Access Control Services.

Как уже упоминалось в предыдущих лекция, .Net Access Control Services обеспечивает управление доступом к приложениям и сервисам и интеграцию с имеющимися у заказчика средствами авторизации. Поддерживаются стандартные механизмы аутентификации (к примеру Windows Live ID, Active Directory ). Основой сервиса Access Control является Windows Identity Foundation.

С .Net Access Control Services «облачные» и локальные приложения могут объединяться (в т.н. федерации) и позволяет использовать сервисы через firewall. Azure — приложение использует ту же систему безопасности каталогов, что и Active Directory, т.е. приложение будет считать, что учетная запись пользователя управляется локально.

Мы не будем подробно затрагивать вопрос об основах идентификации и авторизации и их важности. Отметим только парадокс: несмотря на то, что задача обеспечения безопасности никогда не теряет актуальности и, по сути, любое приложение начинает работу с идентификации пользователя и определения границ его действий, редко данная задача рассматривается подробно в учебных курсах.

Основной целью данной лекции является знакомство с идентификацией на основе утверждений.

Идентификация на основе утверждения

Особенностью идентификации на основе утверждений является централизованная реализация сервисов аутентификации и авторизации вне локальной инфраструктуры, вне организации. Собственно, именно эти сервисы и предоставляет .Net Access Control.

При реализации данного вида идентификации, пользователь передает приложению набор утверждений, которыми могут являться имя, должность, e-mail и т.д. Сами утверждения предоставляются службой сертификации, аутентифицирующей пользователя. Таким образом, приложение получает все необходимые данные, при этом клиентское приложение (к примеру, браузер ), взаимодействуя со службой сертификации, подтверждает передаваемые утверждения.

Для обеспечения заявленного, приложения используют SAML ( Security Assertion Markup Language ). Утверждения передаются SAML — маркерами, каждый маркер несет часть информации о пользователе. Маркеры генерируются STS — программой.

STS ( security token service ), или сервис маркеров доступа — создает, подписывает и выдает маркеры доступа. STS принимает запросы на получение маркера ( RST — request for token ) и возвращает ответ (RSTR).

По сути, STS является элементом службы сертификации.

Однако, не все так просто, как кажется на первый взгляд. SAML маркер может не содержать утверждений, ожидаемых приложением и сервис, генерирующий маркером может не быть доверенным, с точки зрения приложения. Для решения этой проблемы в процесс идентификации вовлекается еще один STS — сервис, гарантирующий, что SAML — маркеры будут содержать всю требуемую информацию. При этом, .Net Access Control Services, использую федеративные механизмы , устанавливает доверенную связь между новым STS и сервисом, генерирующим маркеры.

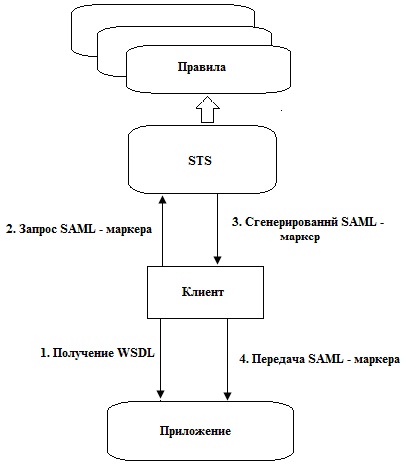

Рис. 24.1 показывает, как .Net Access Control Services обеспечивает преобразование утверждений и федеративную идентификацию.

Рис. 24.1.

- На первом шаге клиент знакомится с политикой приложения, т.е. куда необходимо обращаться для аутентификации.

- Генерируется запрос на получения SAML — маркера к STS службам, формирующим маркеры на основе ряда правил.

- Маркер передается клиенту.

- Маркер предается приложению. Приложение принимает только маркеры подписанные службой сертификации, все иные маркеры отклоняются.

На рисунке 24.1 на стороне пользователя подразумевается наличие Smart — клиента, генерирующего запросы к STS и взаимодействующие с приложением. В случае использования пользователем браузера, при обращении к веб — приложению, использующим идентификацию на основе утверждений, шаги процесса идентификации будут следующими:

- Пользователь посылает HTTP — запрос веб — приложению.

- Приложение, поскольку пользователь не зарегистрирован, перенаправляет его на веб — страницу, предоставляемую доверенной службой сертификации.

- Служба сертификации управляет процессом аутентификации пользователя.

- После аутентификации службой сертификации определяются необходимые утверждения и формируется SAML — маркер.

- SAML — маркер включается в состав ответа с java — сценарием.

- Сценарий, вернувшись браузеру пользователя, передает маркер веб — приложению через POST — запрос.

Используемые стандарты

Возможность взаимодействия всех этих элементов обеспечивается несколькими WS -стандартами (см п.№8 списка материалов для самостоятельного изучения).

WSDL извлекается с помощью WS-MetadataExchange или простого HTTP-запроса GET , и политика в WSDL структурирована соответственно спецификации WS-Policy.

STS службы сертификации предоставляют конечную точку, реализующую спецификацию WS -Trust, которая описывает процессы запроса и получения маркеров доступа.

SAML — словарь XML, который может использоваться для представления утверждений в форме, обеспечивающей возможность взаимодействия.

Список материалов для самостоятельного изучения

Идентификация и авторизация пользователей

- http://articles.security-bridge.com/articles/91/11658/

- http://www.intuit.ru/department/security/secbasics/10/

.Net Access Control Services

- http://www.techbubbles.com/microsoft/net-access-control-service/

- http://msdn.microsoft.com/ru-ru/library/ee872415.aspx

Идентификация на основе утверждений

- http://msdn.microsoft.com/ru-ru/library/ee539091.aspx

- http://www.ccc.ru/magazine/depot/04_02/read.html?0501.htm

- http://www.pingidentity.com/knowledge-center/SAML-Tutorials-and-Resources.cfm

При подготовке материала использовались источники:

https://cyberpedia.su/33x185f1.html

https://intuit.ru/studies/courses/677/533/lecture/12051