Что за программа рут для Андроид

Данная тема предназначена для обсуждения вопросов, которые возникают у пользователей,

которые только получили Root доступ и не знают что делать дальше.

Здесь не обсуждаются вопросы «как получить права root».

Подобные вопросы будут удаляться без предупреждения!

Возможно, что возникшая у Вас проблема непосредственно связана с конкретной моделью устройства,

широко известна и ее решение давно найдено.

Краткие правила поведения в данной теме

1. Здесь не обсуждаются:

1.1. Вопросы «как получить права root». Подобные вопросы будут удаляться без предупреждения!(все инструкции, как правило, содержатся в ветках по прошивке)

1.2. Вопросы настройки конкретных программ, требующих прав root (обратитесь в ветку обсуждения соответствующей программы)

1.3. Вопросы реанимации девайсов после: неудачных прошивок, чрезмерного увлечения удалением системного софта, применения неверных настроек приложений, и т.д.

✔ Как правильно задать вопрос в этой теме

При создании сообщения в этой теме, пожалуйста, придерживайтесь следующих правил:

1. Спокойно и подробно опишите ваш вопрос или проблему. Старайтесь писать грамотно.

2. Обязательно укажите модель вашего устройства и версию OS Android.

3. Укажите, какие действия вы производили до получения(при решении) вопроса(проблемы). Какие приложения/программы использовались.

4. Если вы хотите добавить изображение ,пожалуйста, прочитайте Как убирать изображения под спойлер.

Соблюдая эти простые правила, вы быстрее получите интересующий вас ответ.

Что такое root?

root (от англ. root — корень; читается «рут»), или су́перпо́льзователь — это специальный аккаунт в UNIX-подобных системах с идентификатором (UID, User IDentifier) 0, владелец которого имеет право на выполнение всех без исключения операций.

Немного теории

Многопользовательские возможности системы Linux имеют принципиальное значение: любые действия пользователя возможны только после идентификации пользователя с какой-либо из регистрационных записей. Linux предоставляет пользователю возможности, определяемые его правами на работу с файлами и каталогами. Считается, что каждый файл принадлежит определенному пользователю и определенной группе пользователей. С каждым файлом также связана таблица прав, указывающая, какие действия (чтение, запись, исполнение программы, открытие каталога и некоторые другие) может предпринимать владелец файла, член группы, владеющей файлом, и произвольный пользователь. Кроме регистрационных записей обычных пользователей существует также регистрационная запись суперпользователя с зарезервированным именем root. Суперпользователь может выполнять любые допустимые действия с любым файлом, независимо от того, кто является его владельцем и какова таблица прав этого файла. Кроме того, суперпользователь может изменять информацию о владельце любого файла и его таблицу прав. А также суперпользователь обладает значительно более широкими правами, не связанными с файловыми операциями.

Рутинг (англ. Rooting) — процесс получения прав суперпользователя на устройствах под управлением операционной системы Android. Основными целями рутинга являются снятие ограничений производителя либо оператора связи, манипулирование системными приложениями, и возможность запуска приложений, требующих прав администратора. Устройство, прошедшее процесс рутинга, называется рутованным.

Что такое «права доступа»?

Права доступа — это атрибуты файла или каталога, которые указывают серверу, кто и что может делать с соответствующим файлом или каталогом. Обычно, права доступа регламентируют такие действия как чтение, запись в файл (или каталог), исполнение. В системах UNIX все пользователи разделяются на три группы: «user» (непосредственно владелец файла), «group» (член той же группы, к которой принадлежит владелец файла) и «other» (все остальные). Когда вы соединяетесь с сервером, он определяет к какой группе вы относитесь. Например, подключаясь к серверу по FTP, вы входите под своим именем пользователя, соответственно сервер относит вас к группе «user». Другие пользователи, подключаясь по FTP, будет отнесены к группе «group», а когда человек попадает к вам на сайт через свой браузер, то попадает в группу «other».

После определения группы, пользователь получает права на действия с объектами. Т.е он может прочитать, записать или выполнить файл. Чтобы просмотреть каталог, он должен быть исполняемым; чтобы просмотреть его содержимое, он должен иметь атрибут чтения, а чтобы создать новый файл или каталог в существующем каталоге, необходимо иметь право на запись. Таким образом, чтобы выполнялось приложение или CGI скрипт, необходимо ставить на каталог атрибут чтения и выполнения.

Чтобы распределить права для соответствующих групп, используются цифровые обозначения:

4 = read (право на чтение) 2 = write (право на запись) 1 = execute (право на выполнение)

Первая цифра в обозначении устанавливает права для группы «user»(т.е фактически для вас), вторая для группы «group» и третья для «other». Простым сложение цифр можно добиться установления прав на совокупность действий. Например, 3(2+1) разрешает запись и выполнение файла (каталога); 5(4+1) разрешает чтение и выполнение; 6(4+2) разрешает чтение и запись; 7(4+2+1) устанавливает право чтения, записи и выполнения. Т.е всего семь вариантов:

7 = read, write & execute

6 = read & write

5 = read & execute

4 = read

3 = write & execute

2 = write

1 = execute

Самые часто встречающиеся разрешения(права):

644 (-rw-r—r—) Права буквой «Г» — под этим разрешением(правами) находятся все системные .apk и .jar файлы

Имеешь право! Все, что нужно знать о root в новых версиях Android

Мы систематизировали самые распространенные способы получить права суперпользователя в актуальных версиях Android; разобрались в различиях между SuperSU, phh SuperUser, Magisk, KingRoot и Kingo Root; протестировали различные способы скрыть root; изучили систему безопасности Android 7 и узнали, чем может грозить получение root на новых версиях Android. Ну а потом закрылись в комнате без окон и произвели на свет этот текст.

Немного истории

Обладатели ранних версий Android обычно получали права root с использованием какой-либо уязвимости в системе безопасности Android или одного из системных приложений, установленных производителем. Использование уязвимостей позволяло приложению «вырваться» из песочницы и получить права системного процесса через эскалацию привилегий.

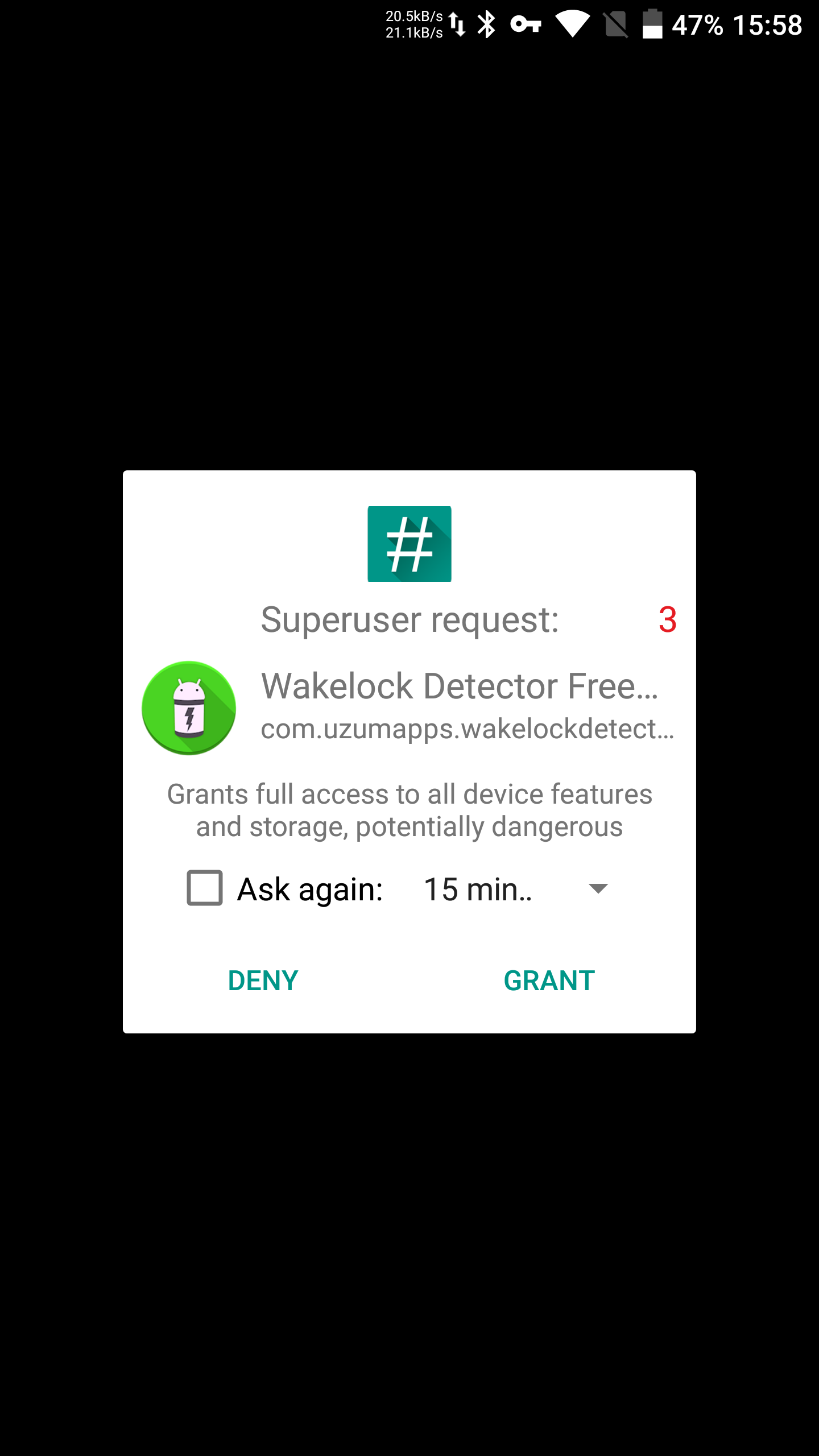

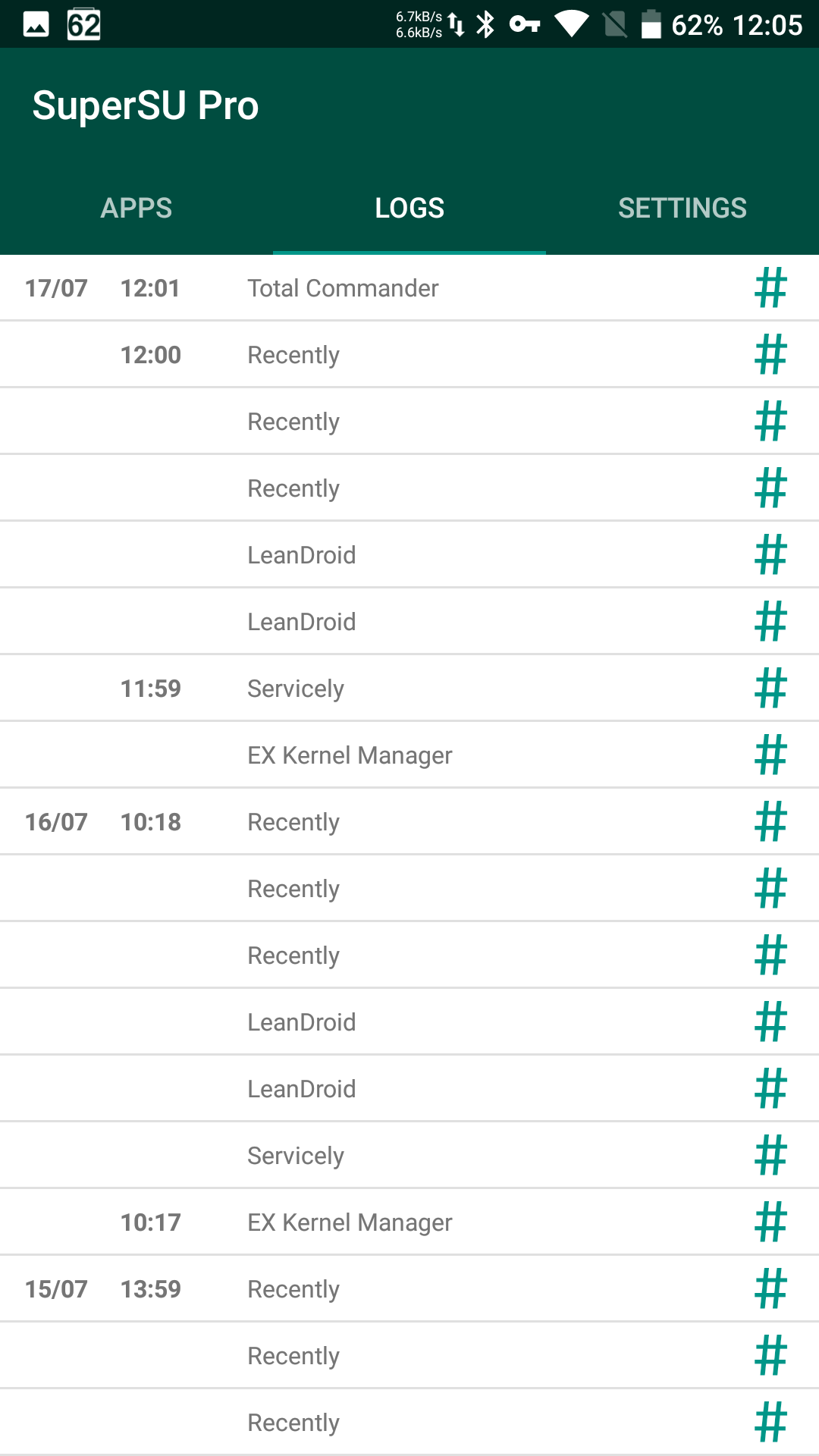

Чтобы не повторять процесс каждый раз и чтобы предоставить возможность и другим приложениям использовать права суперпользователя, в системный раздел помещали файл su (как правило, в каталоге /system/xbin/ ) и приложение для обработки запросов прав root (в /system/app/ ). Чтобы получить права root, приложение запускало su, в этот момент срабатывал менеджер обработки запросов и запрашивал у пользователя подтверждение.

|

|

| Окно запроса прав и история запросов | |

Такая схема прекрасно работала во всех версиях Android вплоть до пятой, а добытый с ее помощью root-доступ чаще всего не мешал получать обновления прошивок и даже иногда сохранялся после таких обновлений. Популярностью пользовались многочисленные приложения, эксплуатировавшие одну или несколько уязвимостей (например, Towelroot). Со временем большую аудиторию набрали китайские приложения KingRoot и Kingo Root, включавшие в себя большие коллекции эксплоитов, которые скачивались непосредственно в момент запуска с китайских серверов. В случае успешной эскалации привилегий эти приложения прописывали в системный раздел много интересного; удалить их можно было либо вместе с root-доступом, либо с помощью специального «чистильщика», сделанного разработчиком SuperSU Chainfire.

В Android 5.0 была введена новая система обновлений. Теперь в файле OTA изменения прописывались не на файловом, а на блочном уровне; чтобы не повредить файловую систему, инсталлятор обновления подсчитывал контрольную сумму системного раздела. Естественно, записанный в раздел /system файл su изменял контрольную сумму раздела, и обновление не устанавливалось (а в тех случаях, когда оно все-таки ставилось, был высокий шанс получить на выходе «кирпич»).

Шестая версия Android принесла и обновленную систему безопасности, которая (временно) сделала невозможным получение прав суперпользователя простой записью приложения в системный раздел. В результате появился обходной путь — так называемый systemless root, внедряющий su в ramdisk вместо модификации системного раздела. На некоторых устройствах с «бессистемным» root-доступом даже получалось устанавливать OTA-обновления; впрочем, гарантии тут никакой.

Как был получен root на HTC Dream G1

Впервые root был получен на первом в мире Android-устройстве HTC Dream G1, выпущенном в далеком 2008 году. На устройстве был запущен сервис Telnet с правами root и без аутентификации. Для получения временного root-доступа было достаточно подключиться к смартфону по Telnet, для постоянного — залить в системный раздел бинарный файл su.

Root в Android 7

Особняком стоят устройства, выпущенные с Android 7 на борту (впрочем, то, о чем мы сейчас будем писать, относится и ко многим устройствам, которые получают Android 7 в качестве обновления).

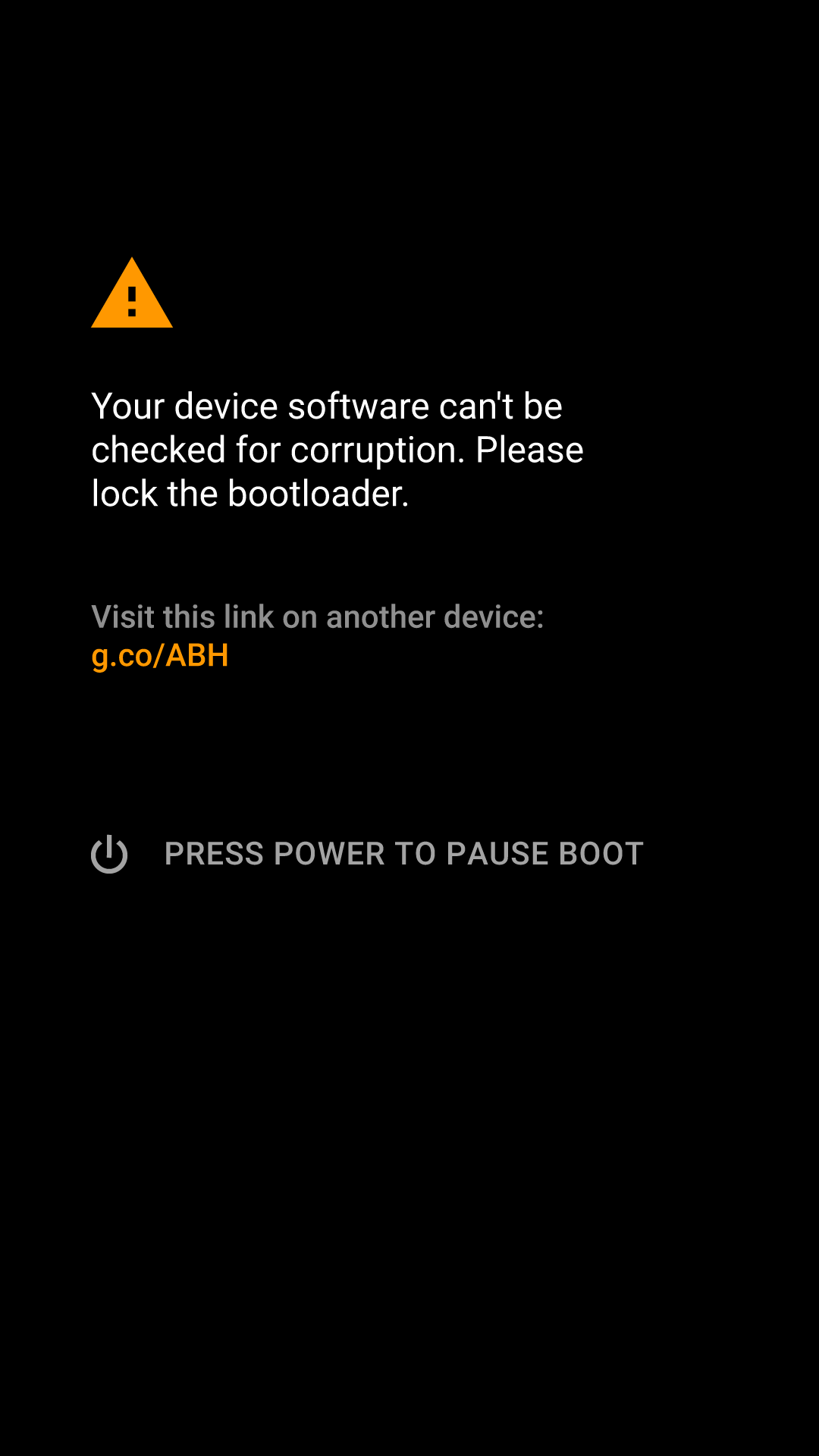

Как ты, наверное, знаешь, механизм безопасной загрузки (Verified Boot) был реализован в Android давным-давно, еще в версии 4.4 KitKat. Его цель — защитить пользователя от атак, направленных на модификацию системы и внедрение в нее кода еще до начала загрузки системы. Для этого он использует скрытый в модуле TEE ключ, чтобы сверить цифровую подпись загрузчика, далее загрузчик сверяет цифровую подпись раздела boot, а он, в свою очередь, проверяет целостность системного раздела с помощью механизма dm-verity (Device Mapper verity).

Такая цепочка проверок (называемая root of trust) позволяет удостовериться в целостности и отсутствии модификаций в любом компоненте загрузки, начиная от загрузчика и заканчивая самой ОС. Но если большинство устройств под управлением Android 4.4–6.0 (за редкими исключениями вроде смартфонов BlackBerry и Samsung с активированным Knox) в случае неуспешной проверки просто выводили предупреждение, но продолжали загрузку, то в Android 7.0 ситуация изменилась и новая-старая функция проверки целостности системы стала обязательной.

|

|

| Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике | |

Чем это грозит? Тем, что старый метод получения root через эскалацию привилегий в Android 7 просто не работает. Даже если приложения класса KingRoot, Kingo Root и им подобные смогут рутануть девайс (а в данный момент они не могут), устройство после этого просто не загрузится.

Как это обойти? Разблокировать загрузчик штатными средствами и установить SuperSU или Magisk. В этом случае загрузчик просто отключит механизм Verified Boot. Однако не стоит даже пытаться взломать загрузчик на устройствах, не предполагающих такую возможность. Даже если это удастся сделать, взломанный загрузчик не пройдет проверку цифровой подписи — и смартфон превратится в кирпич.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Root в Android: плюсы, минусы, подводные камни

У многих пользователей устройств на Android рано или поздно возникает желание их “рутануть”. Объясняем, чем права суперпользователя хороши и чем плохи.

Roman Unuchek

У многих пользователей устройств на Android рано или поздно возникает желание их «рутануть». Давайте разберемся, какие от этого могут появиться преимущества, какие у Android с root-правами недостатки — и стоит ли вообще это делать.

Зачем вообще «рутуют» Android?

Получение прав суперпользователя, в народе известное как «рутование», позволяет получить полный контроль над устройством. Обладая правами суперпользователя на устройстве, можно сделать практически все что угодно. Поэтому и существует огромное количество приложений (в том числе и в официальном магазине Google Play), требующих root-права для работы.

Чаще всего такие права нужны для того, чтобы делать нечто такое, что в Android обычно сделать невозможно — например, ограничивать сетевую активность некоторых или всех приложений, удалять надоевшие предустановленные приложения, разгонять процессор и так далее.

Вот наиболее популярные причины, по которым пользователи «рутуют» свои Android-устройства (здесь и далее списки составлены по данным, полученным из Kaspersky Security Network):

- Установка приложений для взлома игр. Такие приложения получают доступ к памяти игр, чтобы изменять в них те или иные параметры или позволять играть бесплатно.

- Работа с файловой системой. В первую очередь права супервользователя используются для удаления системных и предустановленных приложений. Кроме того, неограниченный доступ к файловой системе может пригодиться для восстановления удаленных файлов, перемещения приложений на карту памяти, а также для работы «рут-эксплореров» — программ для работы с файлами с расширенными возможностями.

- Тонкая настройка, разгон или очистка устройства. Под разгоном имеется в виду повышение тактовой частоты процессора устройства, чтобы оно быстрее работало.

- Перепрошивка. В первую очередь – для установки нештатных прошивок, сделанных энтузиастами.

Какие программы для получения root самые популярные?

По нашим данным, для получения прав суперпользователя люди чаще всего используют вот эти приложения (в порядке убывания популярности):

- Kingroot

- 360 Root

- Framaroot

- Baidu Easy Root

- Towelroot

- One Click Root

- Mgyun

К сожалению, многие из этих программ либо сами показывают рекламу, либо устанавливают на устройство дополнительные приложения, содержащие рекламные модули. Строго говоря, такое поведение нельзя назвать вредоносным, но ничего приятного в этом нет.

На всякий случай обращаем ваше внимание на то, что этот «хит-парад» не является нашей рекомендацией по использованию приложений для «рутования», он всего лишь отражает их популярность среди пользователей.

Чем опасно «рутование»? Что может пойти не так?

Как мы уже сказали, права суперпользователя позволяют получить полный контроль над устройством. И помимо указанных выше преимуществ, у этого есть и недостатки.

Важно понимать, что наличие у владельца устройства прав суперпользователя в системе нарушает главные принципы безопасности Android. То есть получение root — это по сути взлом операционной системы вашего планшета или смартфона вашими же руками.

В обычной ситуации все приложения в Android работают в изолированных средах (так называемых «песочницах», sandbox) и не могут получить доступ к другим приложениям или к системе. Но, обладая правами суперпользователя, приложение может выйти из своей изолированной среды и получить полный контроль над устройством.

При наличии прав суперпользователя приложения могут творить на устройстве все, что им заблагорассудится, — например, просматривать, изменять или удалять любые файлы, в том числе необходимые для работы устройства.

Стоит учитывать, что даже в легитимных, «чистых» приложениях бывают ошибки. Так что неприятности могут произойти в том числе «не специально», а просто из-за того, что разработчики где-то что-то не так сделали.

Также следует иметь в виду, что часто в результате «рутования» теряется гарантия устройства. А иногда в процессе получения прав root можно нарушить работу устройства так, что оно превратится в натуральный кирпич, вообще не подающий никаких признаков жизни, — и деньги вам за него не вернут.

А что в «рутованном» Android с вредоносными приложениями?

Для вредоносных приложений после получения прав суперпользователя наступает полное раздолье. Собственно, многие из троянов для Android как раз и пытаются всеми силами «получить рута». Если же пользователь сделал это самостоятельно — это просто подарок для разработчиков зловреда.

Что могут делать мобильные трояны при наличии прав суперпользователя:

- Воровать пароли из браузера — именно это делал банковский троян Tordow.

- Скрытно покупать приложения на Google Play — этим промышляют трояны Guerrilla и Ztorg.

- Подменять адреса в браузере — такой идеальный фишинг реализован в трояне Triada.

- Скрытно устанавливать приложения, в том числе в системные разделы.

- Модифицировать прошивку так, что даже после сброса устройства до заводских установок троянец останется на устройстве.

- Некоторые троянцы-вымогатели используют права суперпользователя для того, чтобы надежней закрепиться в системе.

Стоит отметить, что в большинстве указанных случаев зловреды способны сами получить права суперпользователя на устройстве с помощью использования уязвимостей в системе. Но некоторые зловреды используют уже существующие права. Кроме того, по нашим данным порядка 5% зловредов проверяют наличие прав рута на устройстве — например, так делает мобильный троян Obad.

В каких странах чаще всего «рутуют»?

По нашей статистике чаще всего это делают в Венесуэле — 26% пользователей из этой страны пользуются «рутованными» смартфонами. Среди африканских стран лидирует Алжир — 19% смартфонов там работают с правами суперпользователя. В Азии Android с root наиболее популярен в Бангладеш — 13%. Ну а в Европе на первом месте Молдова с впечатляющими 15%.

Что касается России, то у нас «рутованными» смартфонами пользуются 6,6% владельцев Android-устройств — и это близко к среднемировому показателю (7,6%).

Вот что еще интересно: по нашей статистике, топ-10 стран, в которых чаще всего «рутуют» Android, и топ-10 стран, в которых чаще всего случаются атаки на мобильные устройства, совпадают на 60%. А 9 из 10 самых «рутованных» стран входят в топ-25 самых атакуемых.

Работает ли антивирус в «рутованном» Android

К сожалению, преимуществами получения прав суперпользователя пользуются в основном плохие парни — хорошим парням приходится играть по правилам. Так что эффективность работы антивируса после получения на устройстве прав суперпользователя не повышается, а вот у вредоносных приложений может появиться масса новых способностей по обходу защиты.

Конечно, все зависит от конкретного зловреда и от того, насколько хорошо он умеет использовать возможности «рутованной» системы. Но в целом можно сказать одно: риск того, что защитное решение пропустит угрозу на «рутованном» устройстве, выше, чем на устройстве без прав суперпользователя.

Так стоит ли «рутовать» Android?

Использовать систему с правами суперпользователя — это как водить многотонный грузовик. Если вы действительно умеет это делать — то почему бы и нет. Но если не умеете — то сначала стоит получить необходимые знания и навыки. В общем, если вопрос «Как пропатчить KDE2 под FreeBSD?» у вас ассоциируется исключительно с аниме, то «рутовать» Android мы вам не советуем.

Еще несколько советов:

- Старайтесь устанавливать программы из официальных магазинов. Впрочем, не стоит забывать о том, что и в Google Playрегулярнопролезаюттрояны.

- Поэтому как на «рутованных», так и на » нерутованных» Android устанавливать стоит только известные приложения от известных разработчиков, и только те, которые вам действительно нужны.

- Проверить устанавливаемое приложение можно антивирусом, например нашим бесплатным Kaspersky Internet Security для Android.

При подготовке материала использовались источники:

https://4pda.to/forum/index.php?showtopic=200241

https://xakep.ru/2017/07/20/root-android-o/