Антивирусное сканирование

Антивирусный модуль NetDefendOS обеспечивает защиту от вредоносного кода, который может содержаться в файлах, загружаемых из интернет . Файлы могут быть загружены как часть веб-страницы, полученной по протоколу HTTP , могут быть загружены по протоколу FTP или получены в виде вложений в электронную почту по протоколу SMTP . Вредоносный код во всех этих примерах может использоваться для различных целей, начиная от программ раздражающего воздействия до более злонамеренных действий, например, получение паролей, номеров кредитных карт и другой конфиденциальной информации. Термин » вирус » может быть использован как общее описание для всех видов вредоносного кода, переносимого файлами.

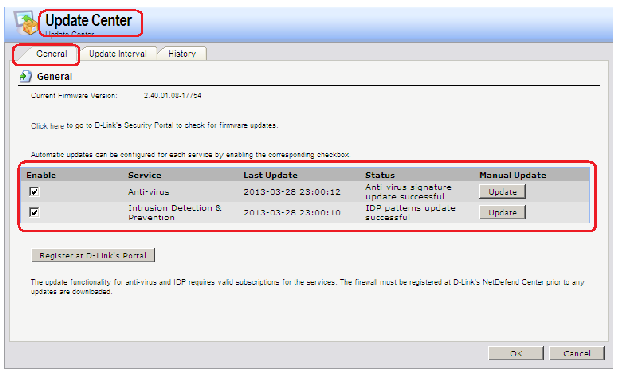

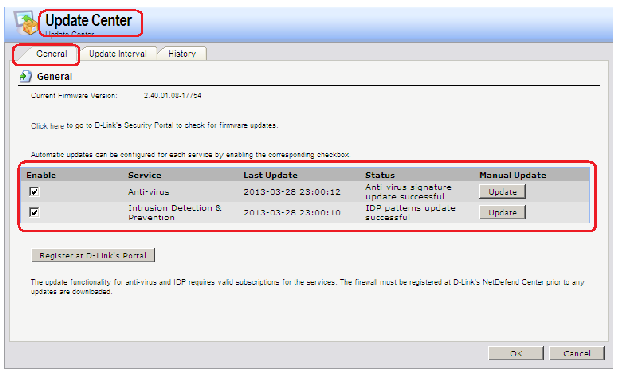

- Настройка корректного системного времени и проверка наличия обновлений Очень важно установить правильное системное время, если функция автоматического обновления антивирусных баз данных включена. Неправильное время может означать, что автоматическое обновление отключено.

Веб-интерфейс:

Maintenance -> Update Center

увеличить изображение

Рис. 8.1.

Командная строка:

updatecenter -status

- Может быть просканирован любой тип несжатого файла, с которым связан соответствующий ALG.

- Если загружаемый файл сжат, то форматы ZIP и GZIP также могут быть просканированы.

Можно запретить загрузку определенных файлов, а также указать ограничение размера сканируемых файлов. Если размер не указан, то по умолчанию максимальный размер файлов не ограничен.

Если функция IDP включена, выполняется сканирование всех пакетов, которые соответствуют определенному правилу IDP, без учета семантики протоколов более высокого уровня, таких как HTTP. В противоположность этому антивирус осведомлен о семантики протоколов более высокого уровня и просматривает только данные, относящиеся к этим протоколам. Антивирусное сканирование является частью шлюза прикладного уровня, а IDP нет.

Описание практической работы

Использование шлюза прикладного уровня (ALG) для активизация антивирусного сканирования

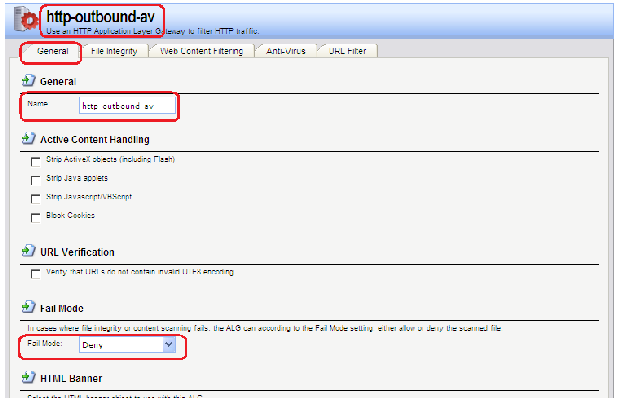

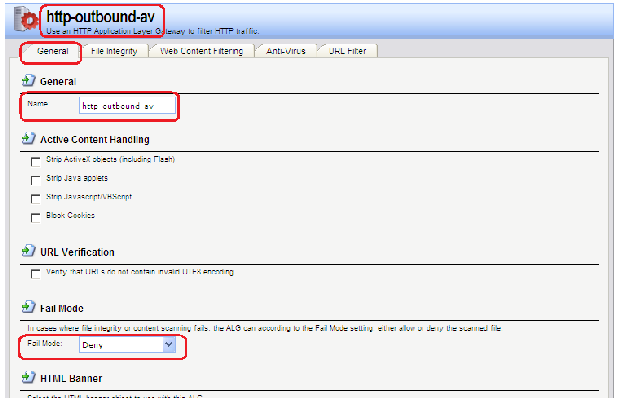

- Реакция на невозможность выполнения проверки на наличие вирусов Антивирус NetDefendOS активизируется с помощью шлюза прикладного уровня (ALG), который связан с соответствующим протоколом. Активизация доступна для загружаемых файлов, связанных со следующими ALG и включается непосредственно в самом ALG:

- HTTP ALG

- FTP ALG

- POP3 ALG

- SMTP ALG

Если по какой-либо по причине не удается выполнить проверку на наличие вирусов, то при режиме Deny дальнейшая передача данных прекращается, при этом данное событие регистрируется в логах. Если установлен режим Allow, то ситуация, когда антивирусные базы не доступны или текущая лицензия не действительна, не приведет к запрещению пересылки. В этом случае пересылка файлов будет разрешена, и будет сгенерировано сообщение в логах, указывающее на то, что произошел сбой.

Веб-интерфейс:

Object -> ALG with AV/WCF -> Add -> HTTP ALG

увеличить изображение

Рис. 8.2.

Disabled – Функция антивируса выключена.

Audit – Сканирование активизировано, но единственным действием является ведение логов.

Protect – Функция антивируса активизирована. Подозрительные файлы будут удалены, информация об этом будет записана в логи.

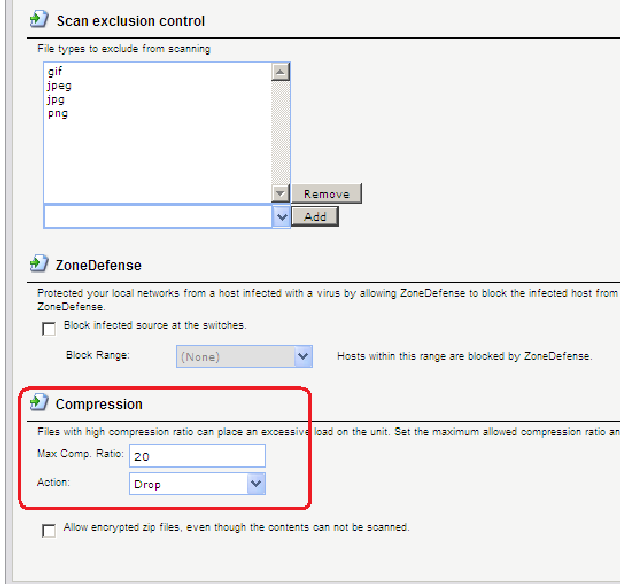

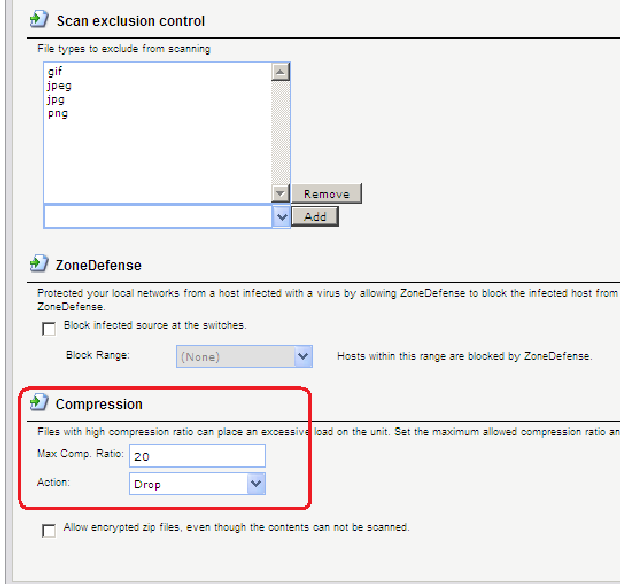

При необходимости можно явно отменить сканирование файлов с определенным расширением. Данное действие может увеличить общую пропускную способность, если загрузка файлов с данным расширением часто используется в каком-либо протоколе, например, HTTP.

NetDefendOS выполняет проверку всех MIME-расширений файлов, чтобы установить, что расширение файла корректно и затем посмотреть, не находится ли это расширение в списке исключенных.

увеличить изображение

Рис. 8.3.

При сканировании сжатых файлов файл сначала распаковывается. В некоторых случаях распакованный файл намного больше сжатого. Это означает, что сравнительно небольшое вложение сжатого файла может значительно израсходовать ресурсы межсетевого экрана и заметно снизить пропускную способность.

Для предотвращения подобной ситуации, следует указать предел степени сжатия (Compression Ratio). Если предел степени сжатия указан 20, то это будет означать, что, если несжатый файл в 20 раз больше, чем сжатый, то следует выполнить одно из следующих действий:

Allow – Разрешить передачу файла без проверки на наличие вирусов

Scan – Сканировать файл на наличие вирусов

Drop – Отбросить файл

В любом случае данное событие заносится в лог.

увеличить изображение

Рис. 8.4.

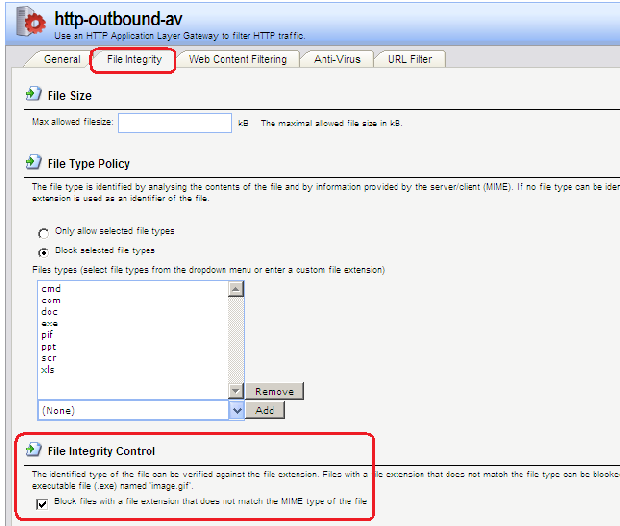

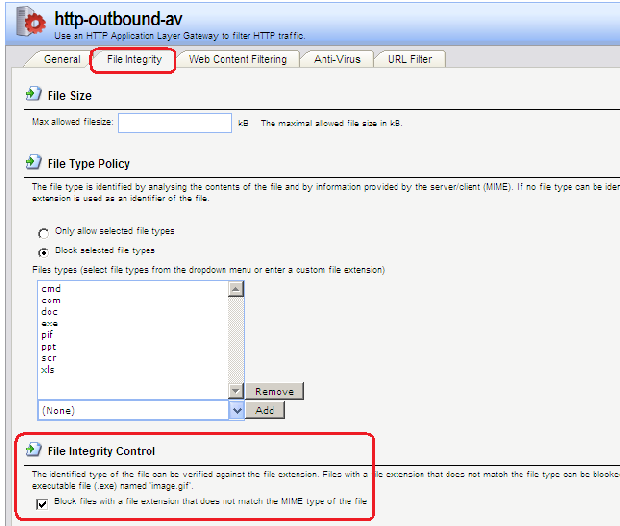

Параметр ALG File Integrity может быть использован совместно с антивирусным сканированием для того, чтобы проверить, соответствует ли содержание файла типу MIME.

MIME-тип определяет тип файла. Например, файл может быть определен как .gif и, следовательно, должен содержать данные этого типа. Некоторые вирусы могут пытаться скрыться внутри файлов, используя ложное расширение. Файл может быть указан как .gif, но содержимое файла не будет соответствовать данным этого типа, так как он заражен вирусом.

Включение этой функции рекомендуется для того, чтобы предотвратить прохождение вируса.

увеличить изображение

Рис. 8.5.

Командная строка:

set ALGALG_HTTPhttp-outbound-avAntivirus=Protect

Создание сервиса с ALG с установленной антивирусной защитой

Веб-интерфейс:

Object -> Services -> Add -> TCP/UDP Services

увеличить изображение

Рис. 8.6.

0.118 Командная строка:

add Service ServiceTCPUDP http-outbound-av DestinationPorts=80,8080,90,8090 SourcePorts=0-65535 ALG=http-outbound-av

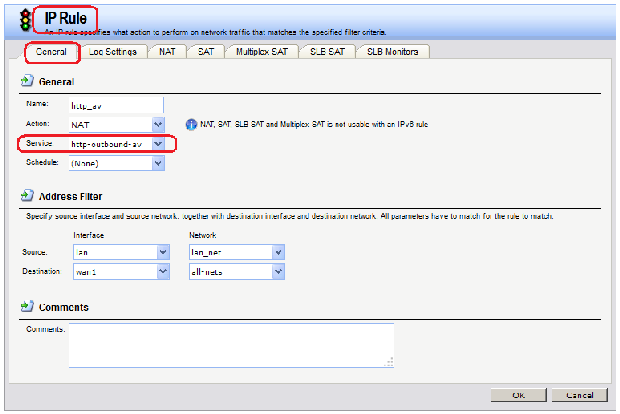

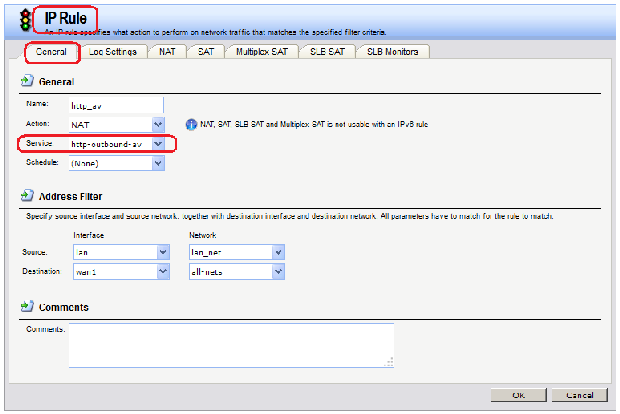

Определение правила фильтрования с созданным сервисом

Веб-интерфейс:

Rules -> IP Rules -> toInet -> Add-> IP Rule

увеличить изображение

Рис. 8.7.

0.119 Командная строка:

add IPRuleFolder Name=toInet

cc IPRuleFolder

add IPRule Action=NAT SourceInterface=lan SourceNetwork=lan/lan_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=http-outbound-av Name=http_av

CIS 8: Антивирус Comodo

В окне настройки Comodo Internet Security за работу антивируса отвечает опция «Производить сканирование в реальном времени» на вкладке «Антивирусный мониторинг». Когда данная опция отмечена, возможны два режима работы антивируса: «Кумулятивное сканирование» и «Сканирование по доступу».

Согласно официальному руководству, при используются различные приемы для повышения производительности и снижения потребления ресурсов, такие как фоновое сканирование. Этот режим включается опцией «Оптимизировать процесс сканирования». Если эта опция отключена — антивирус работает в режиме .

Опция «Формировать кэш, если компьютер в режиме ожидания» разрешает производить во время простоя компьютера работы по оптимизации сканирования в реальном времени. Она включает задание «COMODO Cache Builder» в системном планировщике заданий.

Согласно официальному руководству, опция «Уровень эвристического анализа» отвечает за выявление программ, содержащих характерный для вирусов код. Повышение этого уровня увеличивает вероятность и обнаружения неизвестных вирусов, и ложных срабатываний. Рекомендуется оставить «Низкий».

На вкладке «Рейтинг файлов» > «Настройка рейтинга файлов» есть опция «Выявлять потенциально нежелательные приложения». Обычно в указанную категорию попадают различные средства обхода лицензионной защиты и leak-тесты. Хотя, согласно официальному руководству, подразумеваются приложения, которые работают скрыто от пользователя или имеют скрытую функцию: наподобие браузерных панелей, которые устанавливаются одновременно с другим ПО и выполняют слежение за интернет-активностью пользователя. Данная опция определяет поведение одновременно и антивируса, и облачного обнаружения вредоносных файлов. Если ее отключить, то приложения из категории «потенциально нежелательных» не будут считаться вредоносными и снизится число ложных срабатываний антивируса.

Как уже говорилось в статье о рейтинге файлов, опция «Максимальный размер файла» на вкладке «Антивирусный мониторинг» влияет не только на работу антивируса, но и на прочие компоненты защиты: это максимальный размер неподписанного файла, для которого проверяется рейтинг. Там же было объяснено, почему опасно увеличивать это значение. Добавлю, что данная опция не влияет на максимальный размер сканируемых составных объектов: он остается равным 40 МБ. Даже если создать самораспаковывающийся архив, запускающий вирусы, — он не будет просканирован при превышении именно 40 МБ.

Чтобы отключить антивирус через окно настройки, следует отключить опцию «Производить сканирование в реальном времени». Можно сделать отключение временным, чтобы антивирус возвращался в прежний режим по истечении 15, 30 или 60 минут: для этого следует отключить его через главное окно или через контекстное меню значка на панели задач. Даже если до истечения выбранного времени произвести перезагрузку — антивирус останется выключенным и включится именно в положенный момент. Напомню, что отключение антивируса еще не ведет к отключению облачного выявления вредоносных файлов и возможности их удаления.

Оповещения антивируса

Если оповещения антивируса не отключены, то при обнаружении вредоносного файла пользователю будет предложено удалить этот файл в карантин, добавить в исключенные пути или проигнорировать.

Проблема в том, что фактически можно будет выбрать либо удаление, либо помещение в исключения: при выборе варианта «игнорировать» оповещение будет возникать снова и снова. Поэтому рекомендую отметить на вкладке «Антивирусный мониторинг» опцию «Не показывать оповещения». Очевидно, если указать при этом вариант «Направлять в карантин», то из-за ложных срабатываний антивируса могут пострадать безопасные файлы. Так что рекомендуемый режим — «Не показывать оповещения: Блокировать угрозы». В этом случае пользователь увидит всплывающее уведомление без возможности выбора действия, причем лишь при первом обнаружении угрозы. Можно отказаться от получения и этих уведомлений, отключив опцию «Показывать информационные сообщения» на вкладке «Интерфейс».

Обращаю внимание: оповещения облачного выявления вредоносных файлов похожи на оповещения антивируса, но настраиваются отдельно. О них рассказано в статье о рейтинге файлов.

При обнаружении вредоносного ПО обычно появляется окно с предложением платной техподдержки GeekBuddy. Показ этого окна не всегда удается отключить через интерфейс CIS. Решение проблемы: в каждом разделе реестра вида HKLM\SYSTEM\Software\COMODO\Firewall Pro\Configurations\?\Settings (здесь на место знака ? подставляются номера 0 , 1 и т.д.) задать dword-параметрам ShowGeekBuddyOffer , ShowGeekBuddyOfferSandbox и ShowGeekBuddyOfferRealTime значение 0 , а затем выполнить перезагрузку.

Исключения из антивирусного сканирования

Антивирус не проверяет доверенные файлы. В то же время на вкладке настройки антивируса есть отдельный список исключений для файлов и папок («Антивирус» > «Исключения» > «Исключенные пути»). Как следует из названия этого списка, в нем учитываются именно пути и имена, в отличие от списка доверенных, основанном на контрольных суммах содержимого файлов. В случае уверенности в безопасности блокируемого антивирусом файла предпочитительнее добавить его в список доверенных, а не в «Исключенные пути».

На вкладку «Исключенные пути» имеет смысл добавлять файлы, которые нежелательно делать доверенными. Удобно сделать исключенным какой-либо отдельный каталог, чтобы хранить в нем подозрительные файлы. Также можно добавлять в исключения шаблоны путей.

Отмечу, что добавление файла в доверенные или в «Исключенные пути» исключает его не только из сканирования антивирусом, но и из облачного определения вредоносных программ.

Доступ к заблокированным файлам

Если антивирус блокирует файл, то запрещаются любые операции с ним, включая чтение и копирование (разрешается удаление и перемещение в пределах диска). Однако можно разрешить чтение и копирование таких файлов определенным программам: следует занести такие программы в список «исключенных приложений» («Антивирус» > «Исключения» > «Исключенные приложения»). Например, для онлайн-проверки файлов полезно установить программу VirusTotal Uploader. Чтобы она могла работать с файлами, которые блокирует антивирус Comodo, занесем ее в указанный список.

Также предлагаю добавить в контекстное меню проводника специальный пункт для копирования заблокированных антивирусом файлов. Например, таким способом можно будет скопировать подозрительный файл в каталог, исключенный из сканирования. Для этого будет использоваться программа, которая просто копирует файл, указанный в командной строке, в заданное место. Эту программу следует добавить в список «исключенных приложений» и в «доверенные». Также понадобится внести изменения в реестр для создания нового пункта контекстного меню. Чтобы не загромождать контекстное меню, новый пункт будет скрытым: понадобится удерживать клавишу Shift , чтобы его увидеть. Все необходимые материалы: исполняемый файл, исходный код, данные реестра и инструкция — в архиве.

Важно знать, что программам, занесенным в «исключенные приложения», антивирус разрешает не только чтение, но и запуск вредоносных файлов. Если при попытке запуска произойдет блокировка или даже удаление такого файла — это результат работы облачного анализа или проактивной защиты, но не самого антивируса.

Сканирование и обновление по расписанию

На вкладке «Виды сканирования» можно задавать различные задачи антивируса и заносить их в расписание.

По умолчанию в расписание внесено регулярное полное сканирование компьютера, что, на мой взгляд, не оправдано: при необходимости таких проверок лучше подходит Dr.Web CureIt! (только для домашнего использования) или Kaspersky Virus Removal Tool и т.п. Эту задачу можно исключить из расписания, открыв раздел «График» в окне ее параметров.

О способах обновления антивируса было рассказано в статье об установке. Добавлю здесь, что можно задать обновление антивирусной базы по своему расписанию: для этого понадобится создать профиль сканирования, в качестве объекта выбрать что-нибудь пустое, включить опцию «Перед сканированием автоматически обновлять антивирусную базу» и выбрать график. Затем можно будет открыть системный планировщик заданий, найти в разделе COMODO свое «сканирование» и задать условия запуска более тонко. Отмечу, что процедура обновления относительно ресурсоемкая.

Антивирусное сканирование

Антивирусный модуль NetDefendOS обеспечивает защиту от вредоносного кода, который может содержаться в файлах, загружаемых из интернет . Файлы могут быть загружены как часть веб-страницы, полученной по протоколу HTTP , могут быть загружены по протоколу FTP или получены в виде вложений в электронную почту по протоколу SMTP . Вредоносный код во всех этих примерах может использоваться для различных целей, начиная от программ раздражающего воздействия до более злонамеренных действий, например, получение паролей, номеров кредитных карт и другой конфиденциальной информации. Термин » вирус » может быть использован как общее описание для всех видов вредоносного кода, переносимого файлами.

- Настройка корректного системного времени и проверка наличия обновлений Очень важно установить правильное системное время, если функция автоматического обновления антивирусных баз данных включена. Неправильное время может означать, что автоматическое обновление отключено.

Веб-интерфейс:

Maintenance -> Update Center

увеличить изображение

Рис. 8.1.

Командная строка:

updatecenter -status

- Может быть просканирован любой тип несжатого файла, с которым связан соответствующий ALG.

- Если загружаемый файл сжат, то форматы ZIP и GZIP также могут быть просканированы.

Можно запретить загрузку определенных файлов, а также указать ограничение размера сканируемых файлов. Если размер не указан, то по умолчанию максимальный размер файлов не ограничен.

Если функция IDP включена, выполняется сканирование всех пакетов, которые соответствуют определенному правилу IDP, без учета семантики протоколов более высокого уровня, таких как HTTP. В противоположность этому антивирус осведомлен о семантики протоколов более высокого уровня и просматривает только данные, относящиеся к этим протоколам. Антивирусное сканирование является частью шлюза прикладного уровня, а IDP нет.

Описание практической работы

Использование шлюза прикладного уровня (ALG) для активизация антивирусного сканирования

- Реакция на невозможность выполнения проверки на наличие вирусов Антивирус NetDefendOS активизируется с помощью шлюза прикладного уровня (ALG), который связан с соответствующим протоколом. Активизация доступна для загружаемых файлов, связанных со следующими ALG и включается непосредственно в самом ALG:

- HTTP ALG

- FTP ALG

- POP3 ALG

- SMTP ALG

Если по какой-либо по причине не удается выполнить проверку на наличие вирусов, то при режиме Deny дальнейшая передача данных прекращается, при этом данное событие регистрируется в логах. Если установлен режим Allow, то ситуация, когда антивирусные базы не доступны или текущая лицензия не действительна, не приведет к запрещению пересылки. В этом случае пересылка файлов будет разрешена, и будет сгенерировано сообщение в логах, указывающее на то, что произошел сбой.

Веб-интерфейс:

Object -> ALG with AV/WCF -> Add -> HTTP ALG

увеличить изображение

Рис. 8.2.

Disabled – Функция антивируса выключена.

Audit – Сканирование активизировано, но единственным действием является ведение логов.

Protect – Функция антивируса активизирована. Подозрительные файлы будут удалены, информация об этом будет записана в логи.

При необходимости можно явно отменить сканирование файлов с определенным расширением. Данное действие может увеличить общую пропускную способность, если загрузка файлов с данным расширением часто используется в каком-либо протоколе, например, HTTP.

NetDefendOS выполняет проверку всех MIME-расширений файлов, чтобы установить, что расширение файла корректно и затем посмотреть, не находится ли это расширение в списке исключенных.

увеличить изображение

Рис. 8.3.

При сканировании сжатых файлов файл сначала распаковывается. В некоторых случаях распакованный файл намного больше сжатого. Это означает, что сравнительно небольшое вложение сжатого файла может значительно израсходовать ресурсы межсетевого экрана и заметно снизить пропускную способность.

Для предотвращения подобной ситуации, следует указать предел степени сжатия (Compression Ratio). Если предел степени сжатия указан 20, то это будет означать, что, если несжатый файл в 20 раз больше, чем сжатый, то следует выполнить одно из следующих действий:

Allow – Разрешить передачу файла без проверки на наличие вирусов

Scan – Сканировать файл на наличие вирусов

Drop – Отбросить файл

В любом случае данное событие заносится в лог.

увеличить изображение

Рис. 8.4.

Параметр ALG File Integrity может быть использован совместно с антивирусным сканированием для того, чтобы проверить, соответствует ли содержание файла типу MIME.

MIME-тип определяет тип файла. Например, файл может быть определен как .gif и, следовательно, должен содержать данные этого типа. Некоторые вирусы могут пытаться скрыться внутри файлов, используя ложное расширение. Файл может быть указан как .gif, но содержимое файла не будет соответствовать данным этого типа, так как он заражен вирусом.

Включение этой функции рекомендуется для того, чтобы предотвратить прохождение вируса.

увеличить изображение

Рис. 8.5.

Командная строка:

set ALGALG_HTTPhttp-outbound-avAntivirus=Protect

Создание сервиса с ALG с установленной антивирусной защитой

Веб-интерфейс:

Object -> Services -> Add -> TCP/UDP Services

увеличить изображение

Рис. 8.6.

0.118 Командная строка:

add Service ServiceTCPUDP http-outbound-av DestinationPorts=80,8080,90,8090 SourcePorts=0-65535 ALG=http-outbound-av

Определение правила фильтрования с созданным сервисом

Веб-интерфейс:

Rules -> IP Rules -> toInet -> Add-> IP Rule

увеличить изображение

Рис. 8.7.

0.119 Командная строка:

add IPRuleFolder Name=toInet

cc IPRuleFolder

add IPRule Action=NAT SourceInterface=lan SourceNetwork=lan/lan_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=http-outbound-av Name=http_av

При подготовке материала использовались источники:

https://intuit.ru/studies/courses/4088/1286/lecture/24250

https://www.comss.ru/page.php?id=2319

https://intuit.ru/studies/educational_groups/1229/courses/1286/lecture/24250