10. Check Point Getting Started R80.20. Identity Awareness

Добро пожаловать на юбилейный — 10-й урок. И сегодня мы поговорим о еще одном блейде Check Point — Identity Awareness. Еще в самом начале, при описании NGFW, мы определили, что для него обязательна возможность регулирования доступа на основе учетных записей, а не IP-адресов. Связано это в первую очередь с повышенной мобильностью пользователей и повсеместным распространением модели BYOD — bring your own device. В компании может быть куча народу, которые подключаются по WiFi, получают динамический IP, да еще и из разных сегментов сети. Попробуй тут создай аксес-листы на основе ip-шников. Здесь уже без идентификации пользователей не обойтись. И вот именно блейд Identity Awareness поможет нам в этом деле.

Но для начала давайте разберемся, для чего чаще всего используется идентификация пользователей?

- Для ограничения сетевого доступа по учетным записям пользователей, а не по IP-адресам. Доступ может регулироваться как просто к Интернету, так и в любые другие сетевые сегменты, например DMZ.

- Доступ по VPN. Согласитесь, что пользователю гораздо удобнее использовать свою доменную учетку для авторизации, а не еще один придуманный пароль.

- Для управления Check Point-ом так же необходима учетная запись, у которой могут быть различные права.

- И самая приятная часть — Отчетность. Намного приятнее видеть в отчетах конкретных пользователей, а не их ip-адреса.

- Local Internal Users. Пользователь создается в локальной базе сервера управления.

- External Users. В качестве внешней базы пользователей может выступать Microsoft Active Directory или любой другой LDAP-сервер.

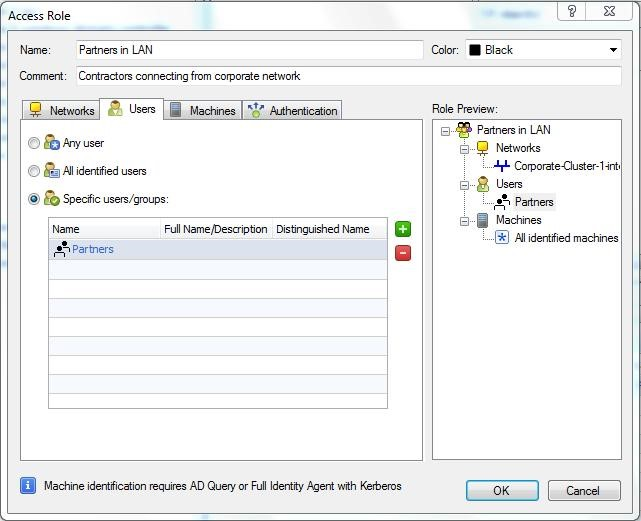

- Network — т.е. сеть, с которой пользователь пытается подключиться

- AD User или User Group — эти данные выдергиваются непосредственно с AD сервера

- Machine — рабочая станция.

- AD Query. Check Point считывает логи AD сервера на предмет аутентифицированных пользователей и их IP-адресов. Компьютеры, которые находятся в AD домене идентифицируются автоматически.

- Browser-Based Authentication. Идентификация через браузер пользователя (Captive Portal или Transparent Kerberos). Чаще всего используется для устройств, которые не в домене.

- Terminal Servers. В этом случае идентификация осуществляется с помощью специального терминального агента (устанавливается на терминальный сервер).

- Identity Agents. На компьютеры пользователей ставится специальный агент.

- Identity Collector. Отдельная утилита, которая ставится на Windows Server и собирает логи аутентификации вместо шлюза. Фактически обязательный вариант при большом количестве пользователей.

- RADIUS Accounting. Ну и куда же без старого доброго RADIUS.

10. Check Point Getting Started R80.20. Identity Awareness

Добро пожаловать на юбилейный — 10-й урок. И сегодня мы поговорим о еще одном блейде Check Point — Identity Awareness. Еще в самом начале, при описании NGFW, мы определили, что для него обязательна возможность регулирования доступа на основе учетных записей, а не IP-адресов. Связано это в первую очередь с повышенной мобильностью пользователей и повсеместным распространением модели BYOD — bring your own device. В компании может быть куча народу, которые подключаются по WiFi, получают динамический IP, да еще и из разных сегментов сети. Попробуй тут создай аксес-листы на основе ip-шников. Здесь уже без идентификации пользователей не обойтись. И вот именно блейд Identity Awareness поможет нам в этом деле.

Но для начала давайте разберемся, для чего чаще всего используется идентификация пользователей?

- Для ограничения сетевого доступа по учетным записям пользователей, а не по IP-адресам. Доступ может регулироваться как просто к Интернету, так и в любые другие сетевые сегменты, например DMZ.

- Доступ по VPN. Согласитесь, что пользователю гораздо удобнее использовать свою доменную учетку для авторизации, а не еще один придуманный пароль.

- Для управления Check Point-ом так же необходима учетная запись, у которой могут быть различные права.

- И самая приятная часть — Отчетность. Намного приятнее видеть в отчетах конкретных пользователей, а не их ip-адреса.

- Local Internal Users. Пользователь создается в локальной базе сервера управления.

- External Users. В качестве внешней базы пользователей может выступать Microsoft Active Directory или любой другой LDAP-сервер.

- Network — т.е. сеть, с которой пользователь пытается подключиться

- AD User или User Group — эти данные выдергиваются непосредственно с AD сервера

- Machine — рабочая станция.

- AD Query. Check Point считывает логи AD сервера на предмет аутентифицированных пользователей и их IP-адресов. Компьютеры, которые находятся в AD домене идентифицируются автоматически.

- Browser-Based Authentication. Идентификация через браузер пользователя (Captive Portal или Transparent Kerberos). Чаще всего используется для устройств, которые не в домене.

- Terminal Servers. В этом случае идентификация осуществляется с помощью специального терминального агента (устанавливается на терминальный сервер).

- Identity Agents. На компьютеры пользователей ставится специальный агент.

- Identity Collector. Отдельная утилита, которая ставится на Windows Server и собирает логи аутентификации вместо шлюза. Фактически обязательный вариант при большом количестве пользователей.

- RADIUS Accounting. Ну и куда же без старого доброго RADIUS.

Видео урок

Stay tuned for more and join our YouTube channel 🙂

Identity Awareness Software Blade

Обратитесь к нам в техническую поддержку и мы поможем. Первая заявка решается бесплатно в качестве тестовой.

Check Point Identity Awareness Software Blade – программный блейд Check Point, обеспечивающий интеграцию MS Active Directory пользователей, групп и устройств, а также контроль доступа через создание политики на основе идентификации пользователе AD. Данный функционал по умолчанию входит во все аплаинсы Check Point и позволяет в политиках использовать учетные записи и\или группы пользователей AD.

ПРЕИМУЩЕСТВА

- Централизованное управление доступом пользователей к ресурсам компании и интернет-приложениям

- Возможность применения индивидуальной политики для каждого пользователя/ группы/ устройства MS AD

- Простота определения пользователей — сотрудников компании или других лиц (гостей и подрядчиков)

- Индивидуальный доступ к центрам обработки данных, приложениям и сетевым сегментам для пользователей, отделов или устройств

- Предотвращение несанкционированного доступа к ресурсам, совмещённое с возможностью удалённой работы

- Предотвращение угроз и потери данных путем ограничения доступа к ресурсам для пользователей и устройств

- Централизованное управление и мониторинг позволяют управлять политикой посредством единой консоли.

- Интеграция Identity Awareness в архитектуру программных блейдов CheckPoint

- Обеспечение масштабируемого обмена данными о аутентификации пользователей между шлюзами

- Identity Awareness Software Blade обеспечивает несколько способов получения идентификационных данных пользователя, включая: AD Query, Browser-Based (через браузер) и IdentityAgents.

- Идентификационная информация может использоваться соответствующими программными блейдами для применения индивидуальной политики.

Возможные методы идентификации пользователя

Identity Awareness Software Blade обеспечивает несколько способов получения идентификационных данных пользователя, включая: AD Query, Browser-Based (через браузер) и Identity Agents. Идентификационная информация может использоваться соответствующими программными блейдами для применения индивидуальной политики.

AD Query — Запрос к контроллерам домена. Легко разворачиваемый, основанный на интеграции с Active Directory, полностью прозрачный для пользователя и clientless метод.

Browser-Based Authentication — Проверка подлинности на основе браузера. Для обеспечения идентификации неизвестных пользователей Вы можете использовать следующие методы:

- Captive Portal — простой метод, заключающийся в проверке подлинности пользователей через веб-интерфейс до предоставления ему доступа к ресурсам внутренней сети. Когда пользователь пытается получить доступ к защищенному ресурсу, он переходит на веб-страницу, в которой необходимо заполнить поля логин и пароль для дальнейшей работы.

- TransparentKerberosAuthentication — «прозрачная» проверка подлинности пользователей посредством браузера, включающая проверку информации о личности до открытия им страницы имени пользователя / пароля в Captive Portal. При настройке этого параметра Captive Portal запрашивает данные аутентификации из браузера. После успешной аутентификации пользователь перенаправляется к своей первоначальной цели. Если проверка не прошла, пользователь должен ввести учетные данные в Captive Portal.

- EndpointIdentityAgents – специализированные клиентские агенты, установленные на компьютерах пользователей, которые задают и передают идентификационные данные на шлюз безопасности Security Gateway.

- TerminalServersIdentityAgent – агент, установленный на терминальном сервере приложений, где размещены сервисы Citrix / MS Terminal. Там и происходит идентификация пользователей, использующих в качестве источника общий IP адрес сервера.

- Идентификация пользователей и устройств

- Минимальное вмешательство пользователя — все необходимые настройки выполняются администратором и не требуют ввода данных пользователем.

- Безупречное подключение – простая аутентификация с использованием Kerberos Single Sign-On (SSO) при регистрации пользователя в домене. В случае нежелания использования SSO, пользователи могут вводить свои учетные данные вручную. Вы можете открыть им доступ к данной функции.

- Возможность подключения через роуминг — пользователям остаются идентифицированными, даже когда перемещаются между сетями, так как клиент обнаруживает данные перемещения и подключения.

- Повышенная безопасность — Вы можете использовать запатентованную технологию « packet tagging » для предотвращения подмены IP адресов. Endpoint Identity Agents также даёт возможность надёжной аутентификации пользователей и устройств через Kerberos.

Удалённый доступ (VPN SSO).

Идентификация доступна для удалённого пользования через мобильные устройства и IPSec VPN, настроенных на работу в офисном режиме Office Mode и в случае подключения к шлюзу Security Gateway.

При подготовке материала использовались источники:

https://habr.com/ru/companies/tssolution/articles/450526/

https://www.securitylab.ru/blog/company/ts-solution/346279.php

https://tssolution.ru/blog/identity-awareness-software-blade