Назначение прав пользователя

Содержит обзор и ссылки на сведения о параметрах политики безопасности назначения прав пользователя, доступных в Windows. Права пользователя определяют методы, с помощью которых пользователь может войти в систему. Права пользователей применяются на уровне локального устройства и позволяют пользователям выполнять задачи на устройстве или в домене. К правам пользователя относятся права на вход и разрешения. Права входа определяют, кто имеет право на вход на устройство и как они могут войти в систему. Разрешения прав пользователя управляют доступом к ресурсам компьютера и домена, а также могут переопределять разрешения, заданные для определенных объектов. Права пользователя управляются в групповая политика в разделе Назначение прав пользователя.

Каждое право пользователя имеет постоянное имя и связанное с ним имя групповая политика. Имена констант используются при ссылке на пользователя в событиях журнала. Параметры назначения прав пользователя можно настроить в следующем расположении в консоли управления групповая политика (GPMC) в разделе Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя или на локальном устройстве с помощью редактора локальных групповая политика (gpedit.msc).

Сведения о настройке политик безопасности см. в разделе Настройка параметров политики безопасности.

В следующей таблице приведены ссылки на каждый параметр политики безопасности и указаны имена констант для каждого из них. Описания параметров содержат справочные сведения, рекомендации по настройке параметра политики, значения по умолчанию, различия между версиями операционной системы и рекомендации по управлению политиками и безопасности.

| Параметр групповая политика | Имя константы |

|---|---|

| Доступ к диспетчеру учетных данных от имени доверенного вызывающего | SeTrustedCredManAccessPrivilege |

| Доступ к этому компьютеру из сети | SeNetworkLogonRight |

| Работа в режиме операционной системы | SeTcbPrivilege |

| Добавление рабочих станций к домену | SeMachineAccountPrivilege |

| Настройка квот памяти для процесса | SeIncreaseQuotaPrivilege |

| Локальный вход в систему | SeInteractiveLogonRight |

| Разрешить вход в систему через службу удаленных рабочих столов | SeRemoteInteractiveLogonRight |

| Архивация файлов и каталогов | SeBackupPrivilege |

| Обход перекрестной проверки | SeChangeNotifyPrivilege |

| Изменение системного времени | SeSystemtimePrivilege |

| Изменение часового пояса | SeTimeZonePrivilege |

| Создание файла подкачки | SeCreatePagefilePrivilege |

| Создание маркерного объекта | SeCreateTokenPrivilege |

| Создание глобальных объектов | SeCreateGlobalPrivilege |

| Создание постоянных общих объектов | SeCreatePermanentPrivilege |

| Создание символических ссылок | SeCreateSymbolicLinkPrivilege |

| Отладка программ | SeDebugPrivilege |

| Отказ в доступе к компьютеру из сети | SeDenyNetworkLogonRight |

| Отказ во входе в качестве пакетного задания | SeDenyBatchLogonRight |

| Отказать во входе в качестве службы | SeDenyServiceLogonRight |

| Запретить локальный вход | SeDenyInteractiveLogonRight |

| Запретить вход в систему через службу удаленных рабочих столов | SeDenyRemoteInteractiveLogonRight |

| Разрешение доверия к учетным записям компьютеров и пользователей при делегировании | SeEnableDelegationPrivilege |

| Принудительное удаленное завершение работы | SeRemoteShutdownPrivilege |

| Создание аудитов безопасности | SeAuditPrivilege |

| Имитация клиента после проверки подлинности | SeImpersonatePrivilege |

| Увеличение рабочего набора процесса | SeIncreaseWorkingSetPrivilege |

| Увеличение приоритета выполнения | SeIncreaseBasePriorityPrivilege |

| Загрузка и выгрузка драйверов устройств | SeLoadDriverPrivilege |

| Блокировка страниц в памяти | SeLockMemoryPrivilege |

| Вход в качестве пакетного задания | SeBatchLogonRight |

| Вход в качестве службы | SeServiceLogonRight |

| Управление журналом аудита и безопасности | SeSecurityPrivilege |

| Изменение метки объекта | SeRelabelPrivilege |

| Изменение параметров среды изготовителя | SeSystemEnvironmentPrivilege |

| Получение маркера олицетворения для другого пользователя в том же сеансе | SeDelegateSessionUserImpersonatePrivilege |

| Выполнение задач по обслуживанию томов | SeManageVolumePrivilege |

| Профилирование одного процесса | SeProfileSingleProcessPrivilege |

| Профилирование производительности системы | SeSystemProfilePrivilege |

| Отключение компьютера от стыковочного узла | SeUndockPrivilege |

| Замена маркера уровня процесса | SeAssignPrimaryTokenPrivilege |

| Восстановление файлов и каталогов | SeRestorePrivilege |

| Завершение работы системы | SeShutdownPrivilege |

| Синхронизация данных службы каталогов | SeSyncAgentPrivilege |

| Смена владельцев файлов и других объектов | SeTakeOwnershipPrivilege |

Связанные темы

5 способов ограничить возможности пользователя Windows 10

Самый лучший способ сделать так, чтобы никто из домочадцев не испытывал интерес к вашему личному компьютеру – купить каждому из них по своему компьютеру. Но, увы, не каждая семья может себе позволить такую роскошь. Ведь если покупать не ноутбук, а десктоп, нужно ещё и позаботиться об обустройстве компьютерного места в доме. Если своё виртуальное пространство всё же приходится делить с близкими, чтобы не накалять обстановку, тогда как хотя бы защитить его? Как минимум от ненамеренных действий детей или взрослых людей, но полных новичков. Ниже рассмотрим 5 способов такой защиты, реализуемых в среде Windows 10. Итак…

↑ 5 способов ограничить возможности пользователя Windows 10

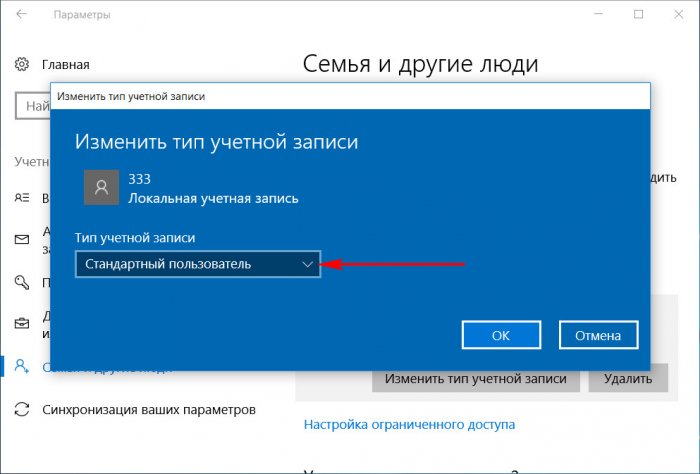

↑ 1. Тип учётной записи «Стандартный пользователь»

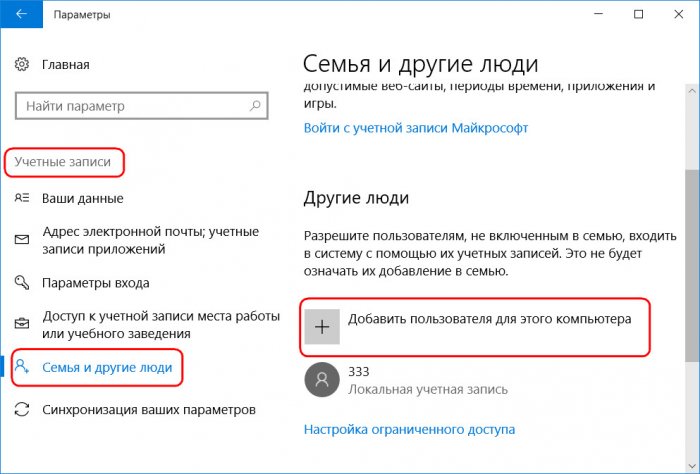

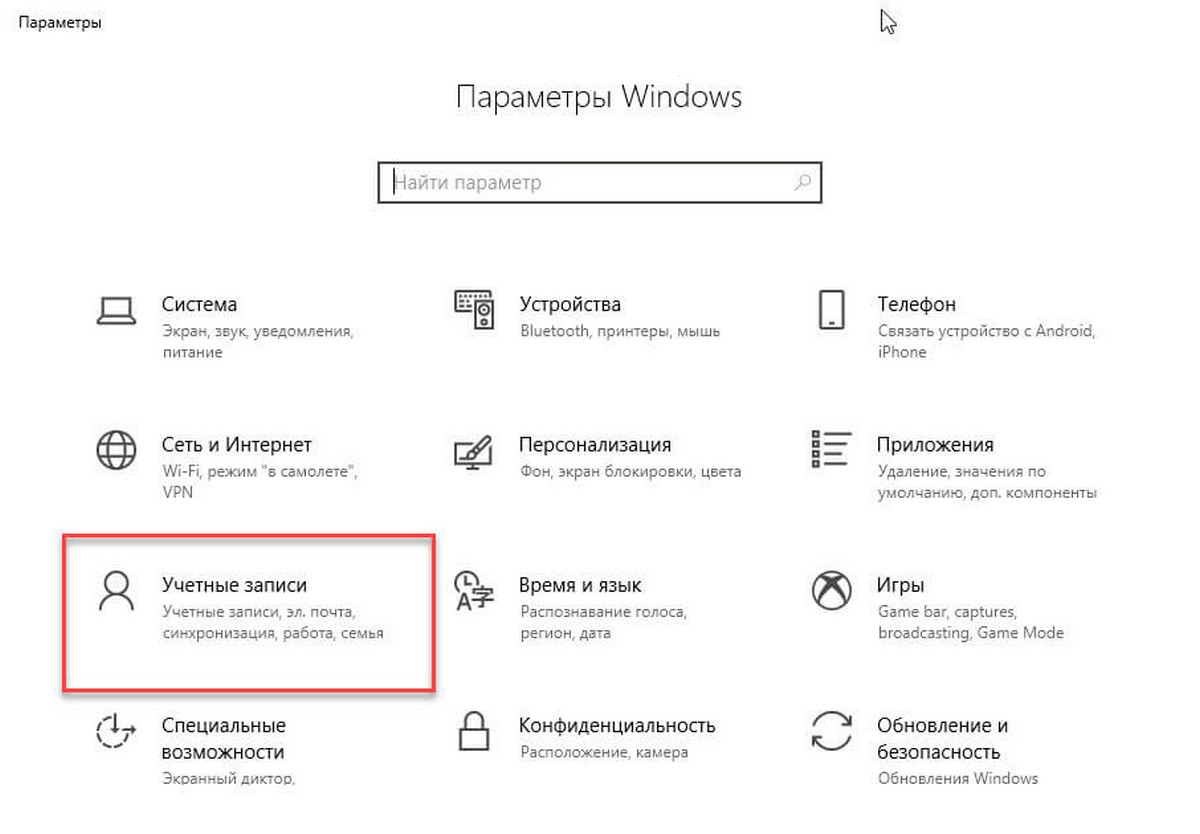

При установке любой версии Windows всегда создаётся учётная запись администратора, а внутри неё уже можно формировать сколь угодно учётных записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

Тогда как с учётной записи администратора с Windows можно делать практически всё – устанавливать и запускать какой угодно софт, вносить в систему свои настройки, удалять любые, даже некоторые системные файлы, с учётной записи стандартного пользователя эти действия будут блокироваться. Стандартный пользователь сможет работать с Интернетом и программами, запуск которых неограничен получением разрешения на запрос UAC.

Подробнее о создании учётных записей в среде Windows 10 читайте здесь.

Такой подход не решит всех проблем, которые порождает совместное использование технологий в доме, но как минимум снизит риск заражения компьютера вирусами. И в части случаев предотвратит сбой работы Windows. По всем вопросам запуска программ, требующих прав администратора, стандартному пользователю придётся обращаться к вам. И вы сможете контролировать действия того, кому доверили своё устройство.

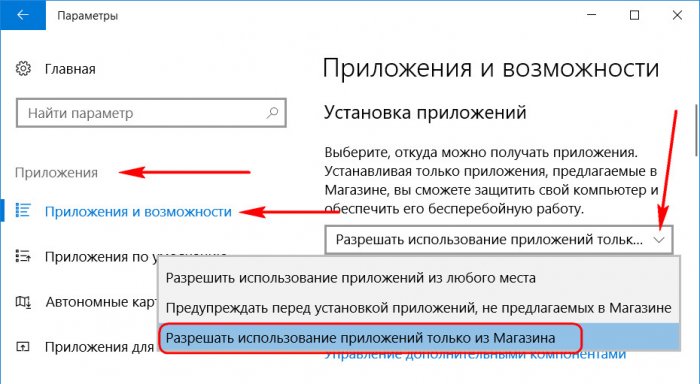

↑ 2. Блокировка установки десктопного ПО

Права стандартного пользователя в актуальной версии Windows 10 (обновлённой до Creators Update) можно ещё больше ограничить, запретив установку в систему десктопного ПО. В учётной записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

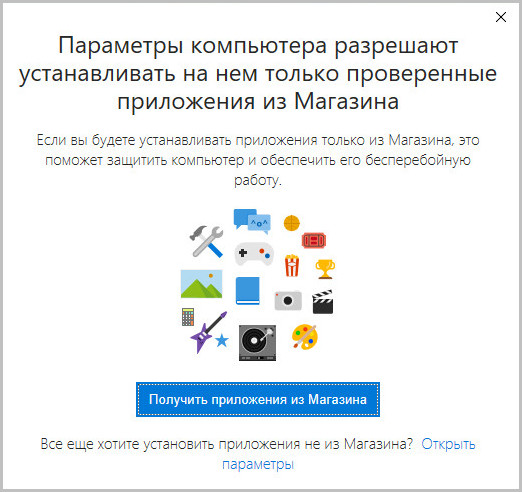

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу. Как только он запустит инсталлятор, увидит такое вот сообщение.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

↑ 3. Только одно приложение из Windows Store

Свести совсем уж к минимуму возможности стандартного пользователя можно, ограничив его работу только с одним универсальным приложением. Редакция Windows 10 Pro предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

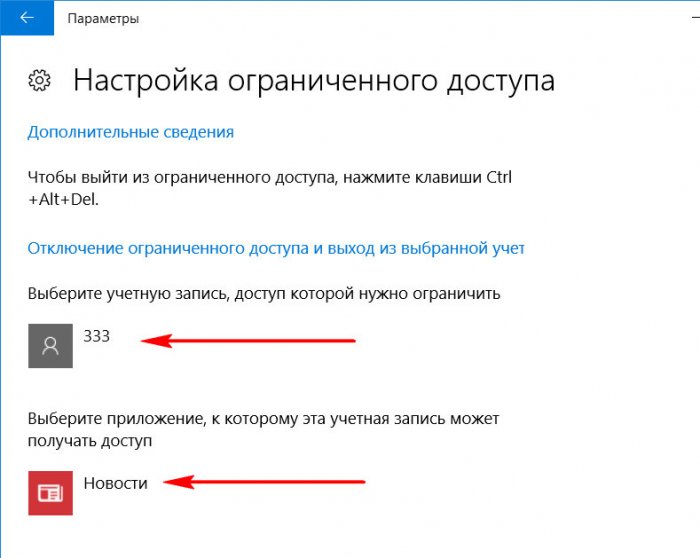

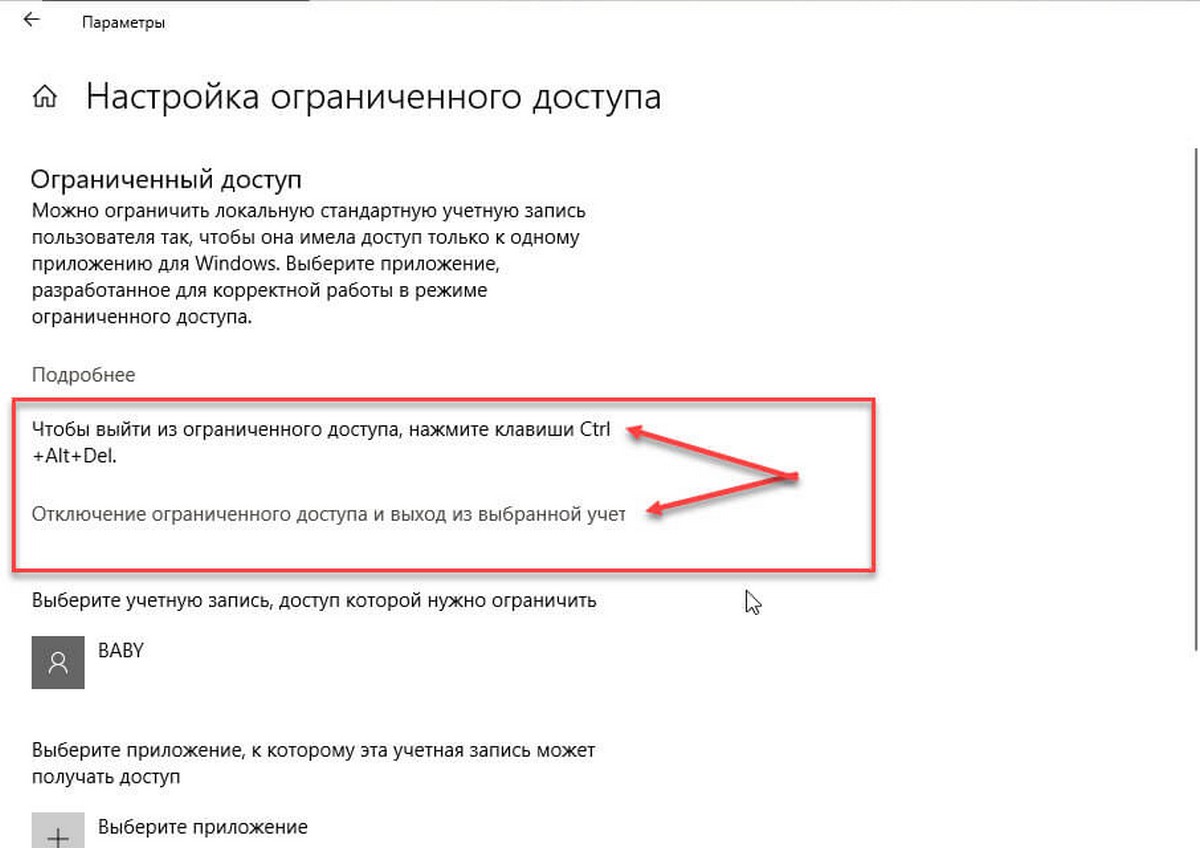

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение.

Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

Примечание: друзья, в предыдущих версиях Windows существовал ещё один тип учётной записи — «Гость». Microsoft её специально предусмотрела для случаев временной работы встречных-поперечных пользователей, которым владелец компьютера вынужден давать его на время попользоваться, чтобы не прослыть скупердяем. В версии системы 10 этот тип учётной записи упразднён, но при желании её всё же можно организовать. Как это делается, читайте в этой статье.

↑ 4. Отключение и ограничение использования Интернета

Более гибкие настройки ограничения использования Интернета может предложить ПО типа «Родительский контроль», в том числе и штатный функционал Windows 10, который будет рассмотрен ниже. Пока же такое ПО в системе не настроено, от случая к случаю ограничивать стандартных пользователей в работе с Интернетом можно за счёт отключения сетевой карты или Wi-Fi адаптера и правки файла hosts. Включение/отключение сетевых устройств и замена редакции файла hosts требуют наличия прав администратора. Следовательно, стандартному пользователю без пароля администраторской учётной записи эти ограничения никак не удастся обойти.

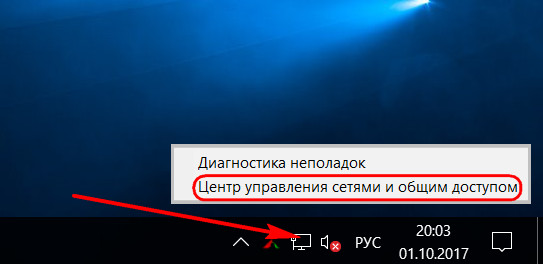

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном трее вызываем контекстное меню и отправляемся раздел сетевых настроек системы.

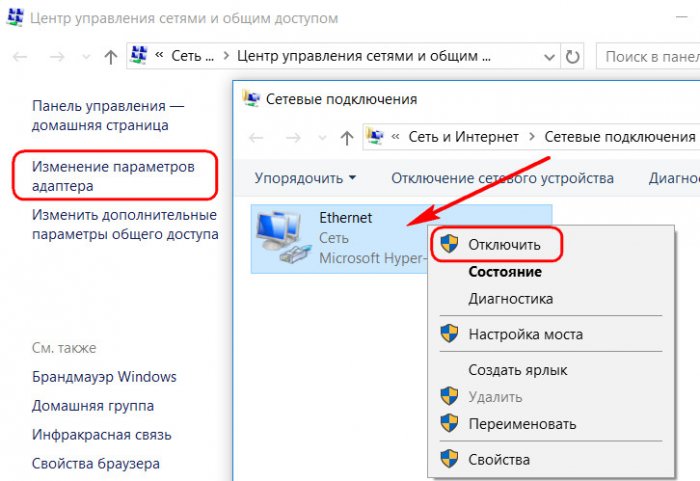

Переключаемся на раздел «Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом.

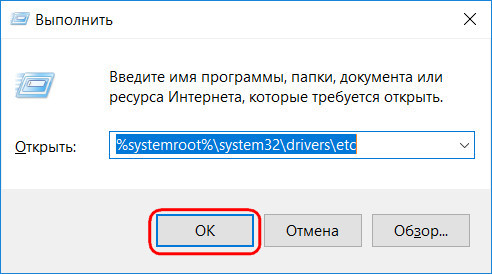

Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R, вводим:

%systemroot%\system32\drivers\etc

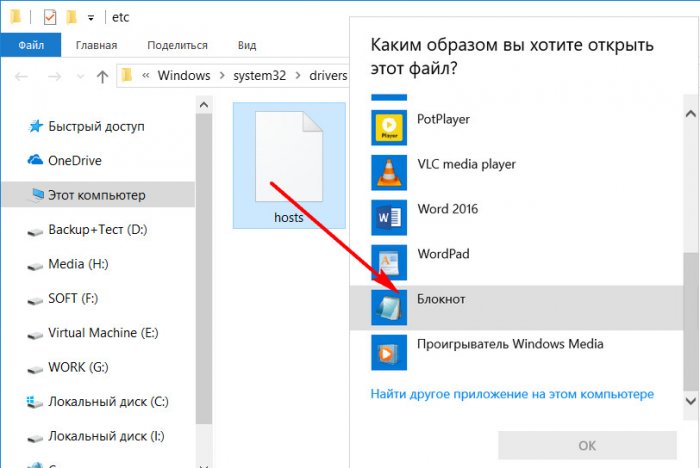

После нажатия «Ок» в системном проводнике обнаружим путь хранения файла hosts. Открываем его с помощью любого редактора TXT-файлов, например, штатного блокнота.

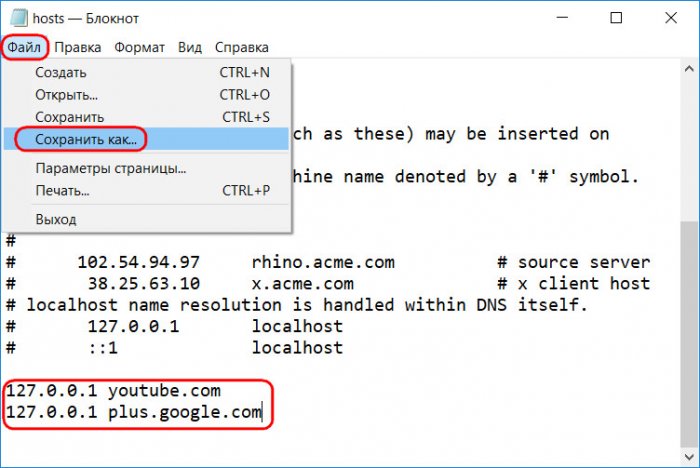

В самом низу файла вносим записи блокировки сайтов по типу:

127.0.0.1 домен_сайта

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

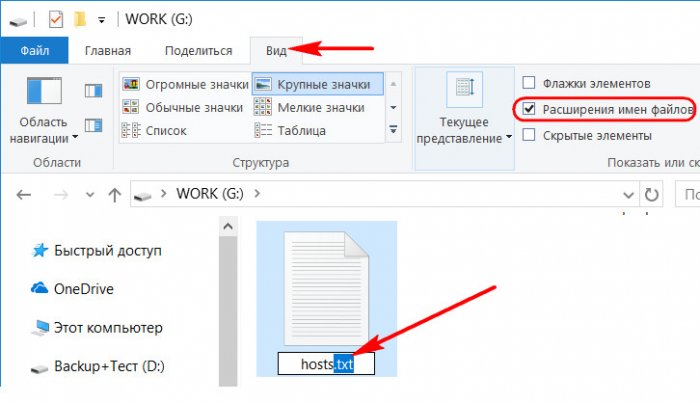

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Теперь отправляемся по пути нахождения исходного файла hosts, удаляем его (или перемещаем куда-нибудь для хранения в качестве резервной копии), а на его место переносим только что отредактированный файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

↑ 5. Родительский контроль Windows 10

Каждое ПО, реализуемое в среде Windows функцию родительского контроля, имеет свои особенности. Возможности такой функции в составе Windows 10 позволяют гибко устанавливать и снимать ограничения для детских учётных записей, причём ещё и удалённо по Интернету — из веб-интерфейса учётной записи Microsoft. Правда, без Интернета управлять этой функцией нельзя. Применение к учётной записи родительского контроля позволит гибко ограничивать пользователя в действиях:

- Разрешать или запрещать доступ к определённому перечню сайтов;

- Запрещать покупку приложений из Windows Store;

- Разрешать доступ к компьютеру по графику;

- Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

- Отслеживать действия пользователя и т.п.

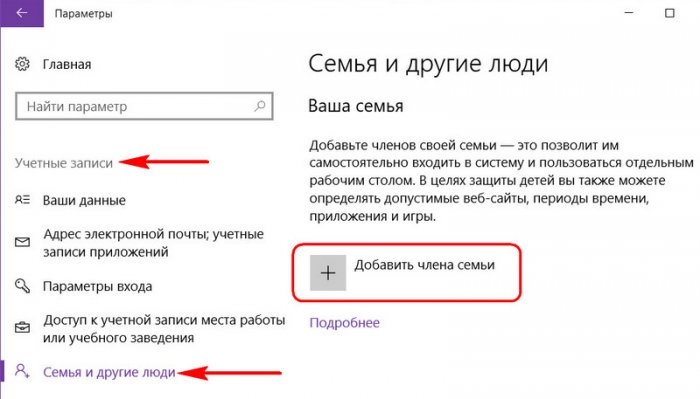

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

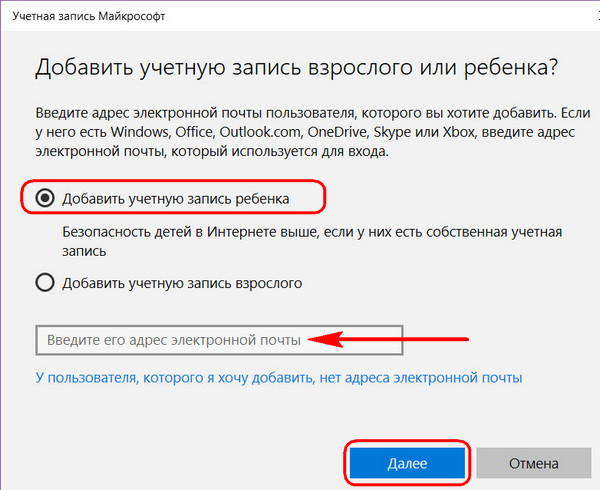

Указываем, что это ребёнок, вводим адрес электронной почты, к которой подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

Настройка ограниченного доступа в Windows 10.

Ограниченный режим доступа позволяет ограничить локальную учетную запись пользователя так, чтобы она имела доступ только к одному приложению UWP. Вот как выбрать приложение для корректной работы в режиме ограниченного доступа для Windows 10.

Ограниченный доступ — это способ запретить запуск любых универсальных приложений (Universal Platform App) для стандартной учетной записи пользователя, кроме указанного вами. Это означает, пользователь будет иметь доступ, только к одному приложению. Эта функция весьма полезна для общедоступных систем, таких как кафе, торговые площадки и т. Д.

Настройка режима ограниченного доступа довольно проста в Windows 10. Ниже мы рассмотрим два способа, которыми вы можете воспользоваться для этого.

Как настроить назначенный доступ в Windows 10 с помощью приложения «Параметры».

Способ 1.

1. Кликните правой кнопкой мыши кнопку «Пуск» или нажмите клавиши Win + X и выберите «Параметры».

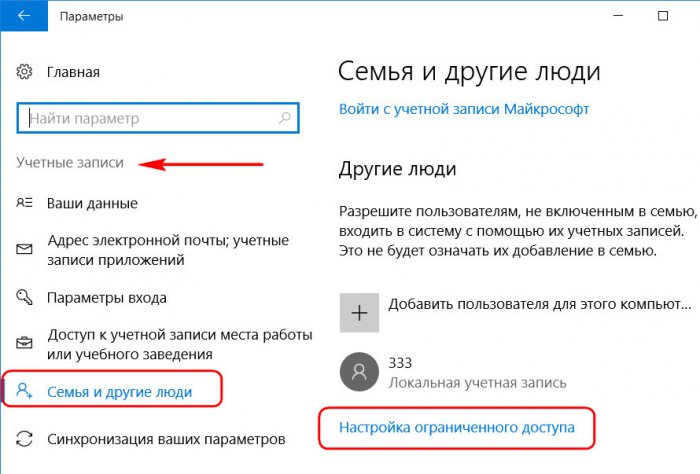

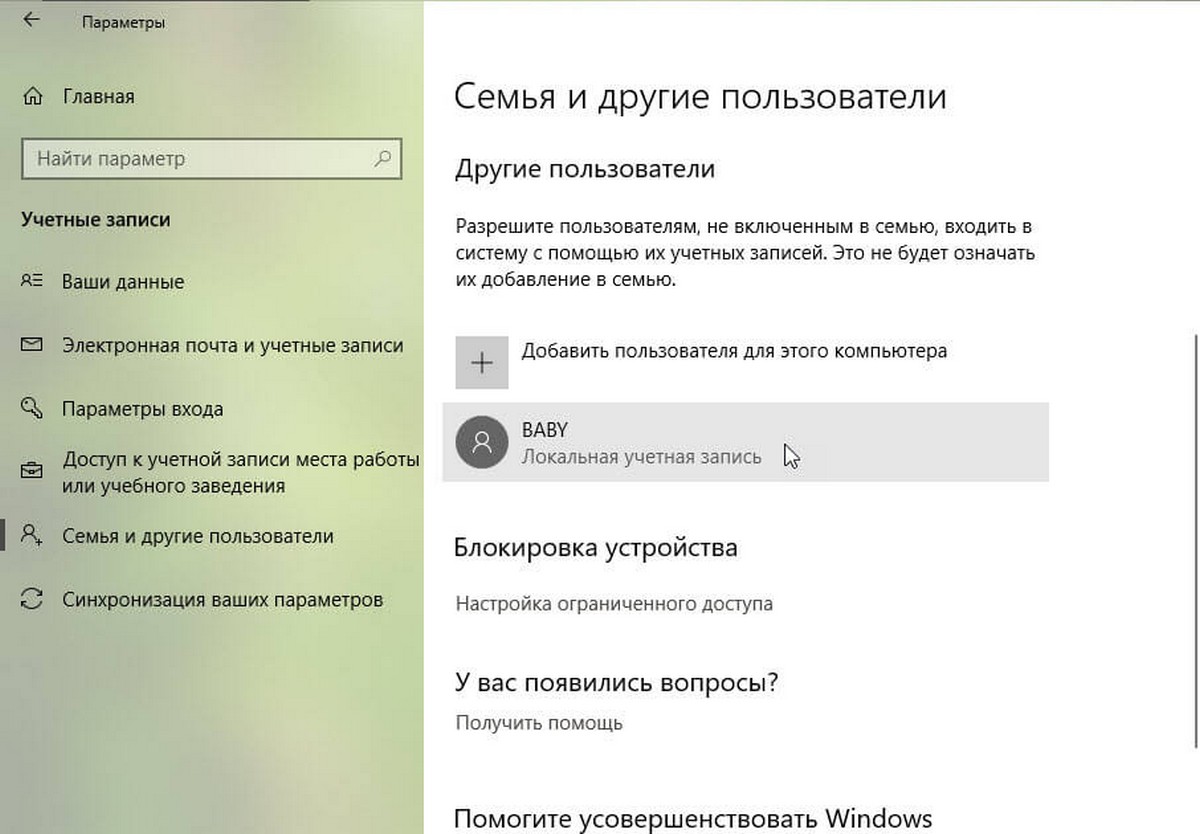

2. В приложении «Параметры» перейдите в раздел «Учетные записи» → «Семья и другие пользователи».

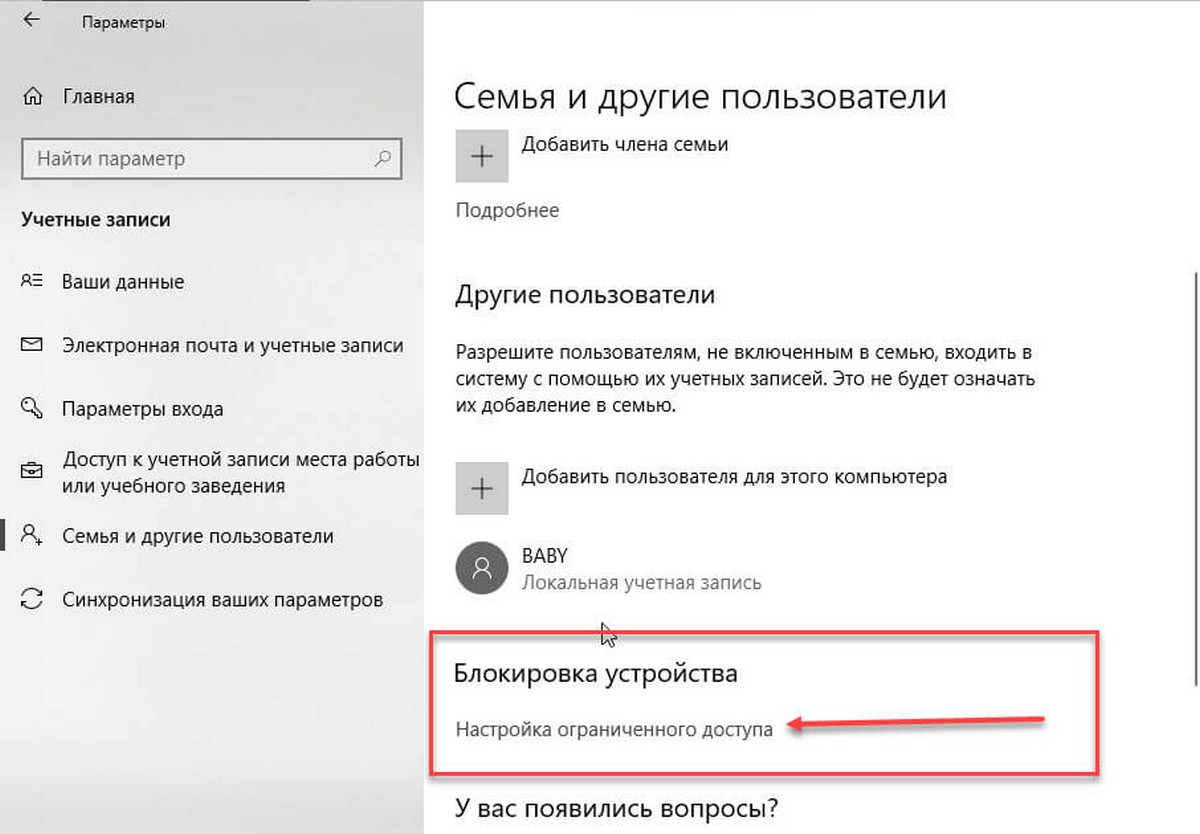

3. В разделе «Семья и другие пользователи» в разделе «Блокировка устройства» нажмите ссылку «Настройка ограниченного доступа».

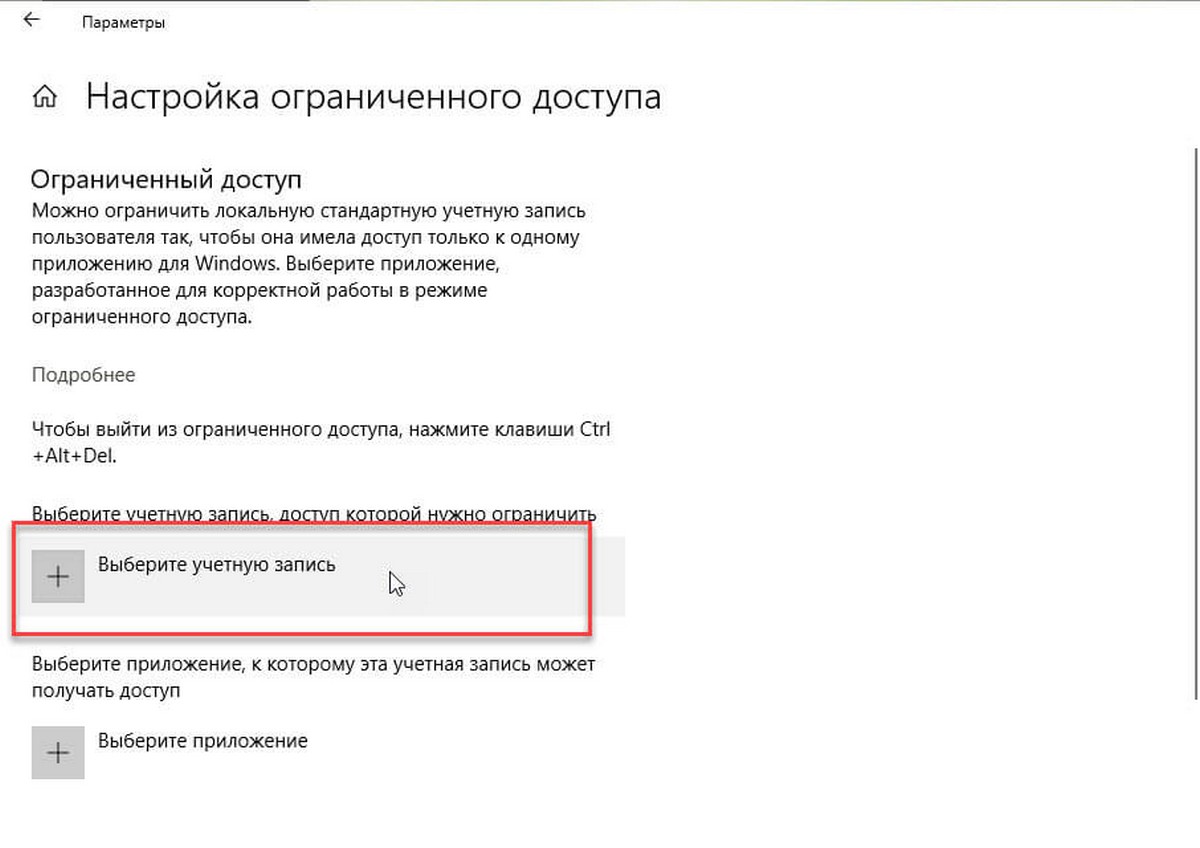

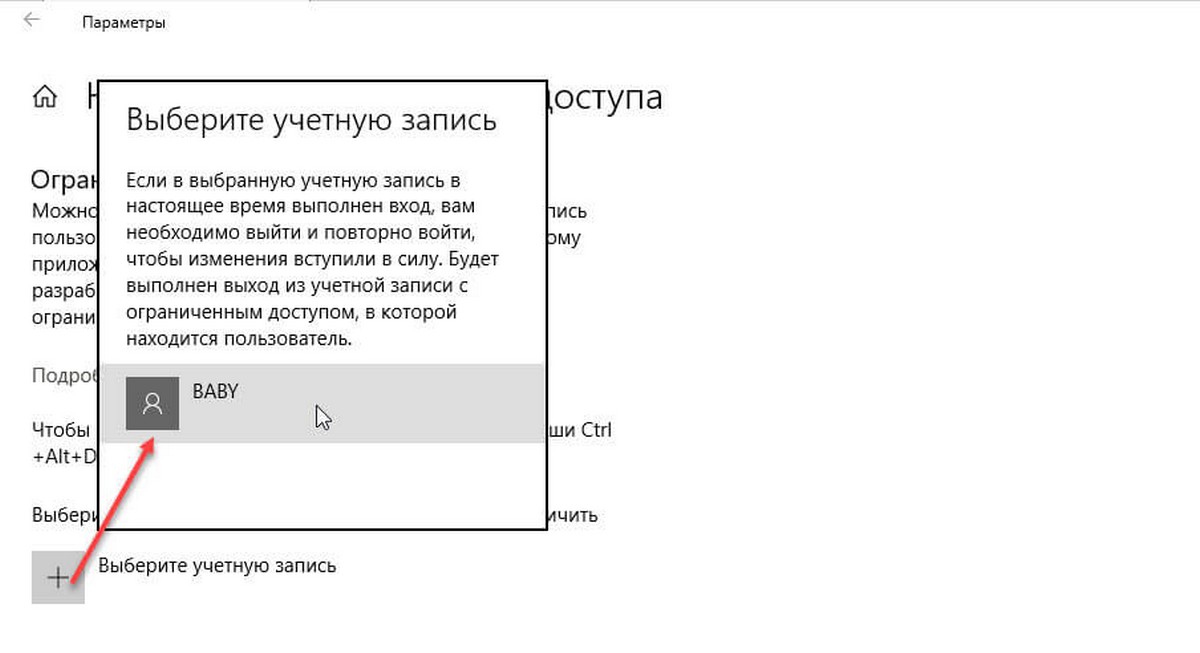

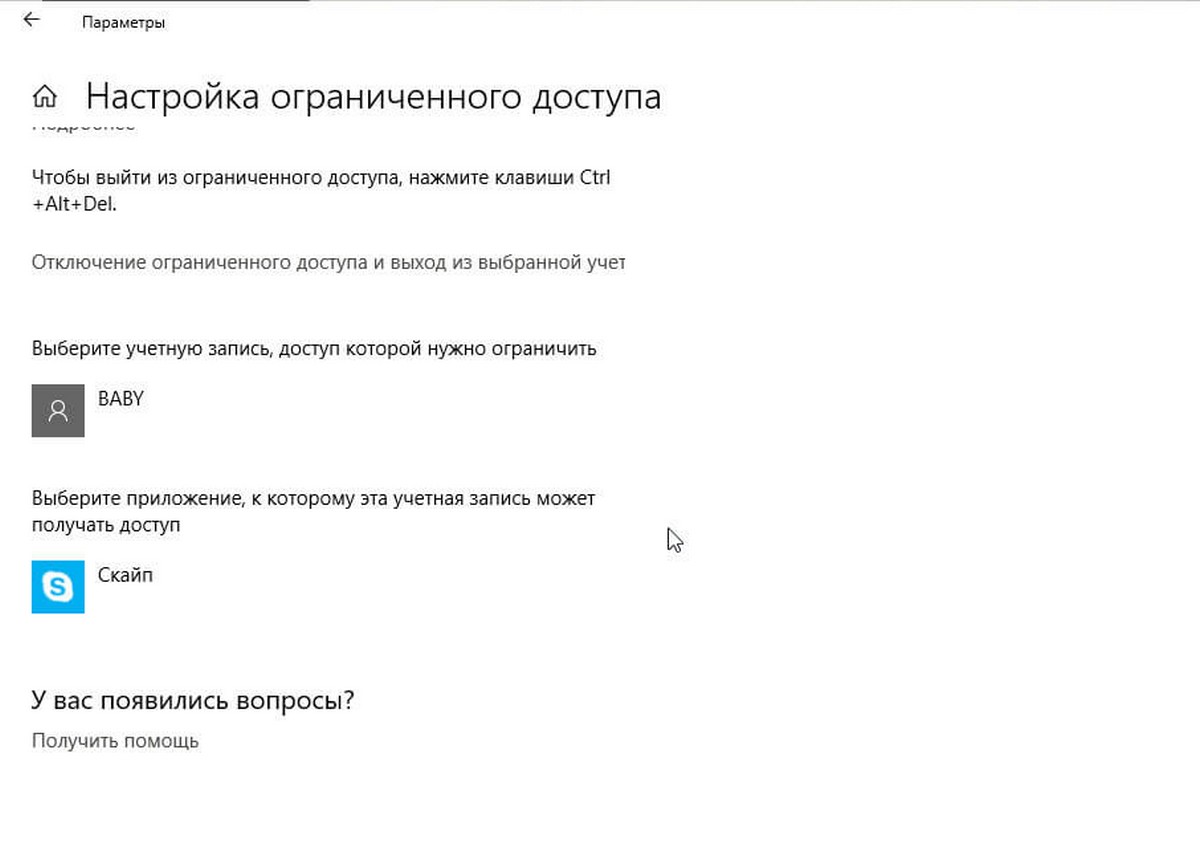

4. Затем нажмите «Выберите учетную запись» и укажите учетную запись пользователя, для которого вы хотите настроить доступ только к одному приложению.

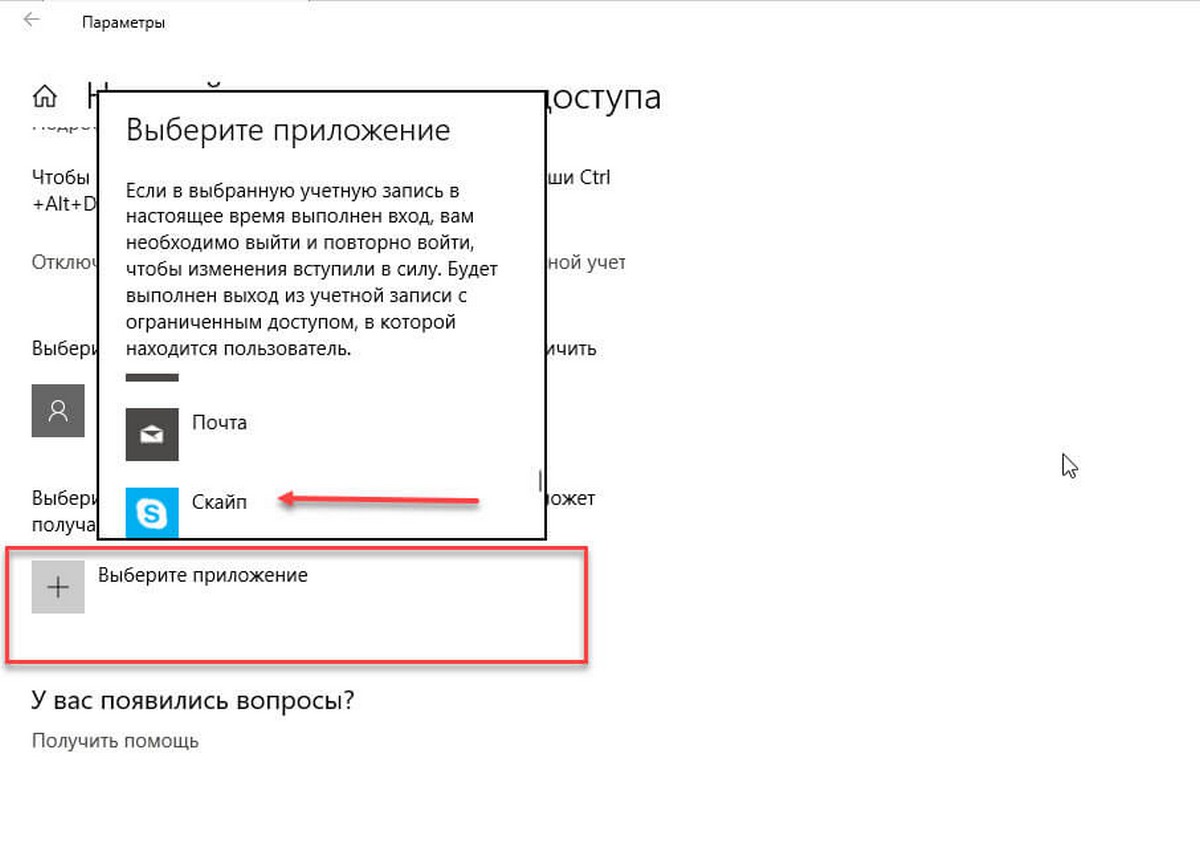

5. Теперь, нажмите «Выберите приложение», а затем укажите приложение, к которому будет разрешён доступ.

Все, вы только что настроили ограниченный доступ.

Если вы все выполнили правильно, после входа под данной учетной записью, будет выполнен автоматический запуск указанного вами приложения, к другим приложениям и к самой системе доступа не будет.

Чтобы выйти из ограниченного доступа, вы можете просто нажать комбинацию клавиш Ctrl + Alt + Del . Кроме того, вы можете нажать ссылку «Отключение ограниченного доступа» на самой странице настройки.

Как настроить ограниченный доступ с помощью PowerShell в Windows 10.

Способ 2.

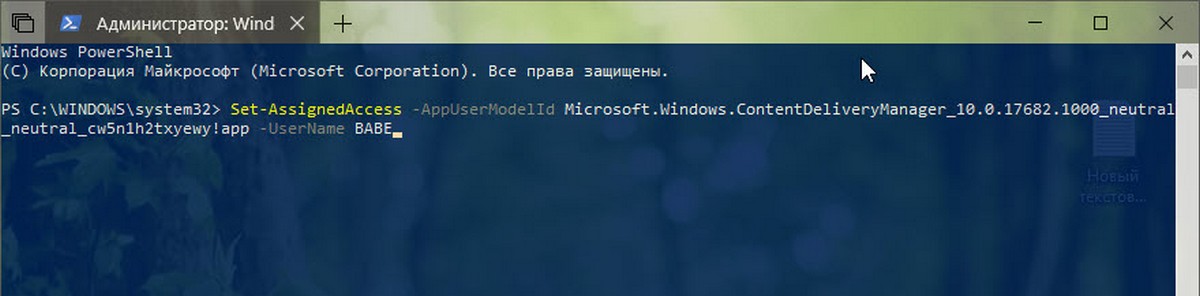

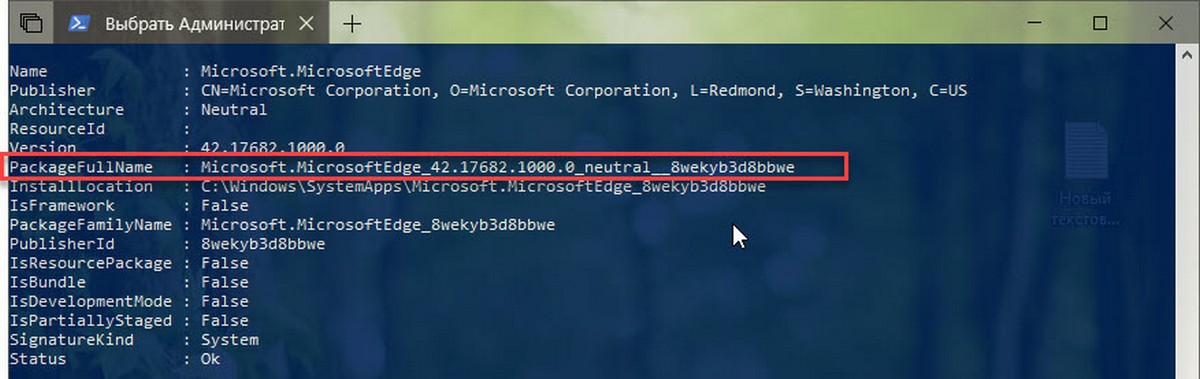

1. Откройте Windows PowerShell от имени администратора (см. как).

2. Затем введите следующий командлет и нажмите клавишу Enter :

Get-AppxPackage

3. Теперь скопируйте строку PackageFullName для приложения, которое вы хотите использовать для ограниченного доступа.

4. Введите следующий командлет и нажмите клавишу Enter :

Set-AssignedAccess -AppUserModelId !app -UserName

* Замените полным именем пакета приложения и учетной записью пользователя, которую вы хотите ограничить.