Познакомимся с WannaCry поближе

Атака программы-вымогателя нанесла ущерб многим компаниям и организациям по всему миру, включая испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx. Вредоносная программа, относящаяся к классу криптовымогателей, стала известна как «WannaCry».

Вредонос умеет по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. После чего он требует перечислить какое-то количество биткойнов за расшифровку.

В связи с этой атакой, всем организациям рекомендовалось убедиться, что на их компьютерах, работающих на Windows установлены последние обновления. Также на них должны быть закрыты порты 139 и 445 для внешнего доступа. Порты используются протоколом SMB.

Также надо отметить, что угроза все еще активно исследуется, так что ситуация может меняться в зависимости от реакции злоумышленников на действия специалистов по компьютерной безопасности.

ДЕТАЛИ КАМПАНИИ

Мы наблюдали всплеск при сканировании наших «интернет-приманок», который начался почти в 5 утра по EST (9 утра по UTC).

ИНФРАСТРУКТУРНЫЙ АНАЛИЗ

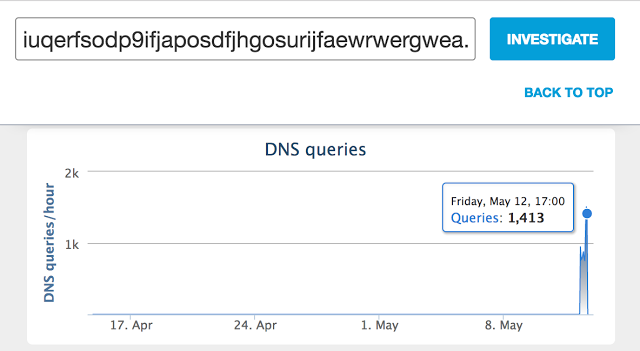

Исследователи из Cisco Umbrella первыми заметили запросы к домену-выключателю (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com), которые начались в 07:24 UTC, а всего через 10 часов количество запросов уже превышало 1400 в час (прим. перев.: видимо, речь идет о запросах на их сервисе).

Доменное имя выглядит, как составленное человеком, так как большинство символов находятся на соседних рядах клавиатуры.

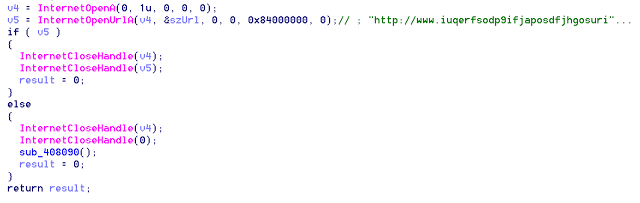

Этот домен можно назвать выключателем, исходя из его роли в выполнении зловреда:

Приведенный выше код делает попытку GET-запроса к домену и, в случае неудачи, продолжает распространение. Если запрос удачный, то программа завершается. Сейчас домен зарегистрирован на известную DNS воронку, что заставляет прервать зловредное действие.

АНАЛИЗ ЗЛОВРЕДА

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети. Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010. На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Файл tasksche.exe проверяет все диски, а также расшаренные по сети папки и подсоединенные устройства, которые привязаны к буквам, вроде ‘C:/’, ‘D:/’ и т.д. Малварь затем ищет файлы с расширениями, которые перечислены в программе (и приведены ниже), и шифрует их, используя 2048-битное RSA шифрование. Пока файлы шифруются, создается папка ‘Tor/’, куда кладется файл tor.exe и 9 файлов dll, которые он использует. Дополнительно создаются taskdl.exe и taskse.exe. Первый из них удаляет временные файлы, а второй запускает @wanadecryptor@.exe, который показывает пользователю окно с требованием заплатить. Файл @wanadecryptor@.exe отвечает только за вывод сообщения. Шифрование файлов происходит в фоне с помощью tasksche.exe.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

WannaCry использует различные способы, чтобы помочь своему выполнению. Так оно используется attrib.exe, чтобы менять флаг +h (скрытие), а также icacls.exe, чтобы дать полные права всем юзерам: «icacls. /grant Everyone:F /T /C /Q».

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

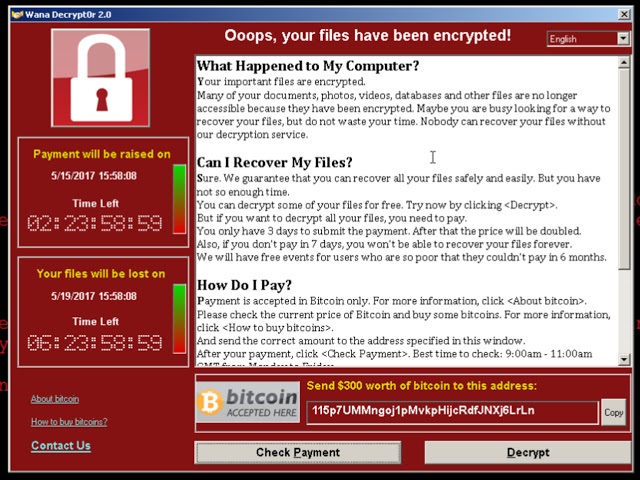

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что не существует обязательства преступников действительно предоставить ключи для расшифровки после оплаты выкупа.

КАК БОРОТЬСЯ

Для борьбы с данным зловредом есть две рекомендации:

- Убедиться, что все компьютеры, использующие Windows имею последнее обновление. Как минимум, обновление MS17-010.

- В соответствии с лучшими практикам, любая организация, в которой публично доступен SMB (порты 139, 445), должны немедленно заблокировать входящий трафик

- d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

- 402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

- e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

- 4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

- 2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

- 97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

- 188[.]166[.]23[.]127:443

- 193[.]23[.]244[.]244:443

- 2[.]3[.]69[.]209:9001

- 146[.]0[.]32[.]144:9001

- 50[.]7[.]161[.]218:9001

- 217.79.179[.]77

- 128.31.0[.]39

- 213.61.66[.]116

- 212.47.232[.]237

- 81.30.158[.]223

- 79.172.193[.]32

- 89.45.235[.]21

- 38.229.72[.]16

- 188.138.33[.]220

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max, .3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp, .pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg, .psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .docЭпидемия шифровальщика WannaCry: что произошло и как защититься

Чем так опасен самостоятельно распространяющийся шифровальщик WannaCry и как избежать заражения.

Alex Perekalin

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

WannaCry как шифровальщик (его еще иногда называет WCrypt, а еще, почему-то, порой зовут WannaCry Decryptor, хотя он, по логике вещей, вовсе даже криптор, а не декриптор) делает все то же самое, что и другие шифровальщики — шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Он шифрует файлы различных типов (полный список можно посмотреть тут), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010, тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003. Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

Что такое программа-вымогатель WannaCry

Уязвим ли ваш компьютер для троянца-вымогателя WannaCry? Мы подробно проанализировали эту атаку, и готовы поделиться с вами тем, что нам удалось выяснить.

В этой статье мы узнаем:

- Что такое вирус-вымогатель WannaCry

- Как работает атака с его использованием

- Последствия атаки

- Как защитить свой компьютер от вредоносных программ-вымогателей

Что такое вирус-вымогатель WannaCry

WannaCry является примером крипто-вымогателей — типа вредоносных программ, используемых киберпреступниками для получения выкупа.

Вымогатели либо зашифровывают ценные файлы, чтобы вы не могли их прочитать, либо блокируют ваш компьютер, чтобы вы не могли его использовать.

Вымогатели, которые шифруют ценные файлы на компьютере так, что пользователь не может получить к ним доступ, называются шифровальщиками. Вымогатели, которые просто блокируют нормальную работу компьютера или смартфона, называются блокировщиками.

Как и другие типы крипто-вымогателей, WannaCry берет ваши данные «в заложники», и обещает вернуть их за выкуп.

WannaCry предназначен для компьютеров с Windows. Он шифрует данные и требует уплаты выкупа в биткойнах за их расшифровку.

Что из себя представляла атака с использованием WannaCry

Атака WannaCry была обнаружена в мае 2017 года и носила глобальный характер.

Вымогатель атаковал компьютеры Windows, зашифровывал файлы пользователей и требовал выкуп в биткойнах за их расшифровку.

Если бы не продолжающееся использование устаревших компьютерных систем и слабое понимание необходимости регулярного обновления программного обеспечения, ущерба, вызванного этой атакой, можно было бы избежать.

Как работает атака WannaCry

Киберпреступники, стоящие за атакой, воспользовались уязвимостью, присутствующей в операционной системе Microsoft Windows, используя эксплойт, который предположительно был разработан Агентством национальной безопасности США.

Этот эксплойт под кодовым названием EternalBlue был опубликован в Интернете группой хакеров Shadow Brokers за месяц до начала атаки WannaCry.

При этом Microsoft выпустила патч для закрытия уязвимости почти за два месяца до начала атаки WannaCry. К сожалению, многие пользователи и организации не обновляют свои операционные системы регулярно и поэтому стали жертвами атаки.

Пользователи, которые вовремя не установили патч, оказались незащищенными и подверглись атаке с использованием эксплойта EternalBlue.

Сначала пользователи предположили, что атака вымогателя WannaCry распространялась через фишинговую рассылку (фишинговая рассылка — это электронные спам-сообщения, содержащие зараженные ссылки или вложения, с помощью которых пользователей обманом привлекают для загрузки вредоносных программ). Впоследствии выяснилось, что WannaCry распространялся через уязвимости EternalBlue и бэкдора DoublePulsar, с помощью которого устанавливался шифровальщик.

Что происходило, если жертва отказывалась платить выкуп

Сначала злоумышленники требовали выкуп в размере $300 биткойнов, а затем увеличили свои «аппетиты» до $600 биткойнов. Если в течение трех дней денег не поступало, жертва получала сообщение о том, что ее файлы будут безвозвратно удалены.

Мы советуем пользователям не поддаваться шантажу. Не платите выкуп, поскольку нет никакой гарантии, что вы получите свои данные назад. Кроме того, каждый платеж убеждает киберпреступников в эффективности их бизнес-модели и, таким образом, повышает вероятность будущих атак.

Этот совет оказался полезным в случае с WannaCry, поскольку в коде, использованном в атаке, имелись ошибки. Когда жертвы уплачивали выкуп, злоумышленники не могли связать оплату с компьютером конкретной жертвы.

Есть определенные сомнения в том, что кому-то удалось вернуть свои файлы. Большинство исследователей утверждали, что это маловероятно, однако, компания F-Secure заявила, что такие случаи были. Все это должно послужить серьезным напоминанием о том, почему не нужно платить выкуп, если вы подверглись атаке вымогателей.

Последствия атаки WannaCry

В результате атаки вымогателя WannaCry пострадали более 230 000 компьютеров по всему миру.

Одной из первых жертв стала испанская телекоммуникационная компания Telefónica. К 12 мая тысячи больниц Великобритании вынуждены были отказывать в приеме пациентам.

Нападению подверглись треть больниц Соединенного Королевства. Сообщается, что машины неотложки перенаправлялись по другим адресам, а люди, нуждавшиеся в срочной помощи, ее не получали. По некоторым оценкам, атака обошлась организациям здравоохранения в колоссальную сумму — 92 миллионов фунтов стерлингов после отмены 19 000 приемов пациентов.

Вымогатель орудовал далеко за пределами Европы – были выведены из строя компьютерные системы в 150 странах мира. Атака WannaCry имела серьезные финансовые последствия: убытки в глобальном масштабе оцениваются в 4 миллиарда долларов.

Защита от программ-вымогателей

Теперь вы знаете, как развивалась атака вымогателя WannaCry, и какие последствия она имела. Давайте рассмотрим, как вы можете защитить себя от вымогателей.

Вот несколько советов:

Регулярно обновляйте свое программное обеспечение и операционную систему

Пользователи компьютеров стали жертвами атаки WannaCry, потому что они не обновили свою операционную систему Microsoft Windows.

Если бы они регулярно обновляли свои операционные системы и вовремя установили патч, выпущенный Microsoft за два месяца до атаки, беды бы не случилось.

Этот патч закрывал уязвимость, которую EternalBlue использовал для заражения компьютеров вымогателем WannaCry.

Обязательно обновляйте программное обеспечение и операционную систему. Это важный способ защиты от программ-вымогателей.

Не проходите по подозрительным ссылкам

Если вы открываете незнакомое электронное письмо или заходите на сайт, который не вызывает доверия, не переходите по ссылкам. Нажатие на непроверенные ссылки может привести к загрузке вирусов-вымогателей.

Не открывайте вложения в электронных письмах от неизвестных отправителей

Не открывайте вложения электронной почты, если вы не уверены в их безопасности. Вы знаете отправителя и доверяете ему? Вам понятно, что это за вложение? Вы ждали получения этого прикрепленного файла?

Если во вложении вас просят включить макросы для его просмотра, ни в коем случае не делайте этого. Не включайте макросы и не открывайте вложения – это самый часто используемый способ распространения крипто-вымогателей и других типов вредоносных программ.

Не скачивайте ничего с недоверенных сайтов

Скачивание файлов с неизвестных сайтов увеличивает риск загрузки программ-вымогателей. Для скачивания файлов пользуйтесь только надежными ресурсами.

Не пользуйтесь чужими USB-устройствами

Не вставляйте чужие USB-накопители или другие съемные устройства для хранения данных в свой компьютер. Они могут быть заражены троянцами-вымогателями.

Используйте безопасное VPN-соединение при подключении через общественный Wi-Fi

Соблюдайте осторожность при использовании общедоступного Wi-Fi: в этот момент ваша компьютерная система становится более уязвимой для атак.

Используйте безопасное VPN-соединение, чтобы защитить себя от риска заражения вредоносными программами при подключении через общедоступный Wi-Fi.

Установите защитное ПО

Регулярно обновляйте защитное ПО

Чтобы ваше защитное решение обеспечивало максимальную защиту вашего компьютера (включая все последние исправления системы безопасности), регулярно обновляйте его.

Создавайте резервные копии ваших данных

Регулярно создавайте резервные копии данных на внешнем диске или в облачном хранилище. Если вы станете жертвой программ-вымогателей, ваши данные будут в безопасности. Не забудьте отключить внешнее запоминающее устройство от компьютера после выполнения резервного копирования. Если этого не сделать, крипто-вымогатели смогут зашифровать данные на этих устройствах.

Хотите спать спокойно, обеспечив себе надежную защиту от троянцев-вымогателей? Скачайте Kaspersky Total Security.

Другие стать по теме:

- Похищение данных и потеря данных

- Крупнейшие угрозы программ-вымогателей

- WannaCry: еще не мертв

Что такое программа-вымогатель WannaCry

Что стало с хакером WannaCry? Мы обсудим атаку WannaCry и расскажем, как вы можете защитить свой компьютер.

При подготовке материала использовались источники:

https://habr.com/ru/articles/328548/

Эпидемия шифровальщика WannaCry: что произошло и как защититься

https://www.kaspersky.ru/resource-center/threats/ransomware-wannacry