Wireshark часть 1!

Сегодня я расскажу как все-таки использовать wireshark.

Сначала стоит немного рассказать о самой программе, по-сути своей это сниффер и как любым снифером с помощью этой софтины можно анализировать трафик.

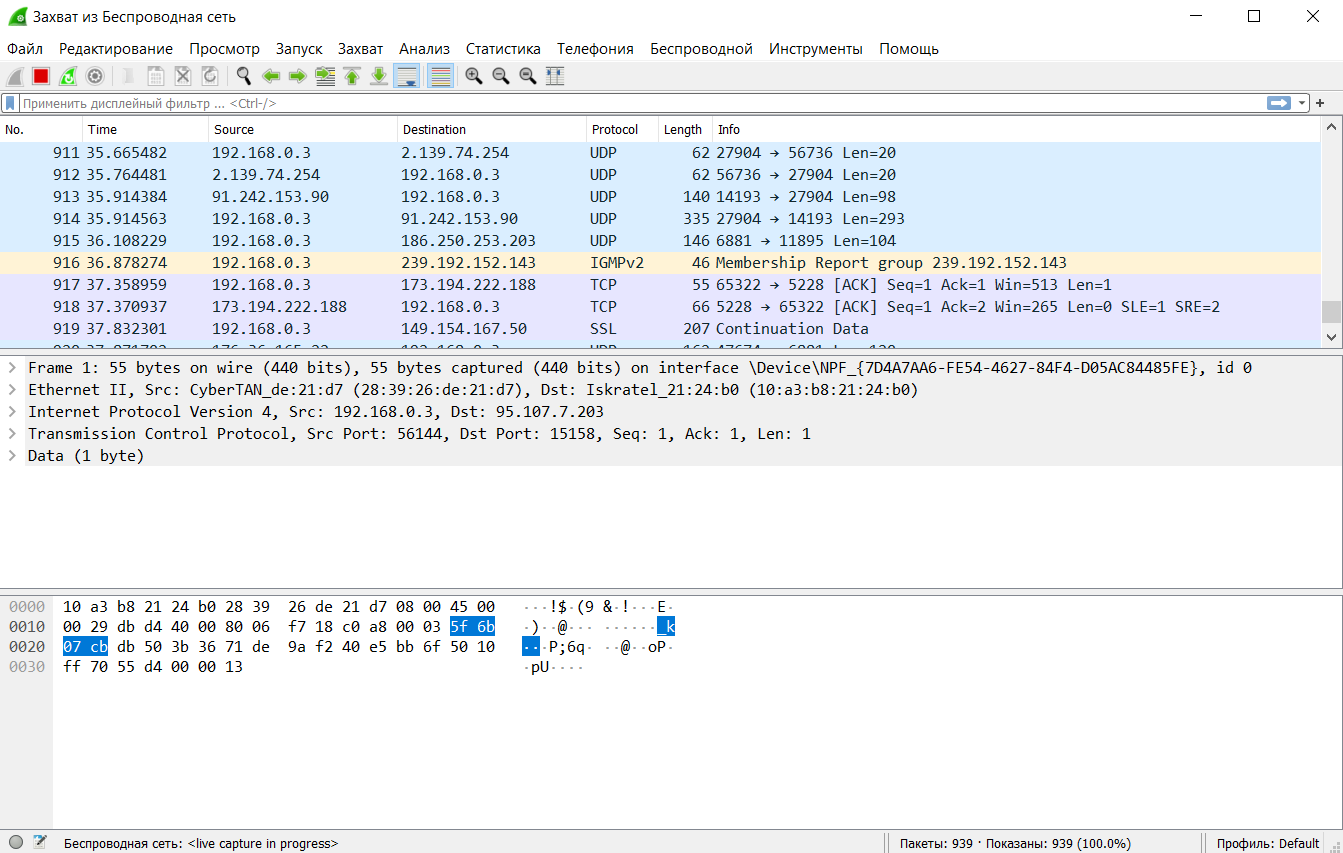

Окно софтины выглядит словно мкад во время движения машин, тут всегда что-то происходит и при первом знакомстве, могут и глаза разбежаться, ах да чтобы увидеть все разнообразие тебе надо ткнуть на любой активный сетевой интерфейс в самой акуле, wireshark буду называть акулой мне так проще.

Итак акула показывает тебе, просто нереальное количество инфы, но все я она довольно крута структурирована, ее можно фильтровать по протоколам — это уже поможет тебе когда ты например захочешь отделить обычный http трафик от https трафика, я не претендую на полноту гайда именно сейчас, по софтине будут еще некоторые статьи, кстати, если тебе понравилось пиши в личку, о том что тебе нужны остальные статейки из цикла, что же тебе стало понятно из того, что я тебе дал, что сортировать по протоколам акулка может.

Что еще она может, представь, что твоя локальная сеть это огромная паутина, а ты паук, вот акула в этой паутине будет той самой ниточкой, которая позволяет тебе чутко реагировать на любое изменение сетевого трафика, да пока мы с тобой говорим просто о наблюдении за трафиком. Итак главное окно тут наверное все просто.

А если не просто найдешь все сам.

Итак на вот тебе основные фильтры, можешь с ними поиграться поверь, плавать по своей локальной сети или по инету незабываемое удовольствие, первый раз твое любопытство может довести тебя до экстаза или ты будешь сидеть с каменным ебалом, конечно, если ты не романтик.

Сами фильтры:

ip.dst — целевой IP-адрес;

ip.src — IP-адрес отправителя;

ip.addr — IP отправителя или получателя;

ip.proto — протокол;

tcp.dstport — порт назначения;

tcp.srcport — порт отправителя;

ip.ttl — фильтр по ttl, определяет сетевое расстояние;

http.request_uri — запрашиваемый адрес сайта.

Давай сразу определим с тобой что ip.dst это то куда уходят пакеты.

ip.src это твой локальный ip адрес.

с протоколом тут как божий день ясно, я думаю основные протоколы, ты кулхацкер уже знаешь, а если не знаешь, что ж земля тебе железом.

с портами аналогично айпишникам.

Сетевое расстояние иногда годная штука, которая дает иногда очень много, может быть когда-то будет пример или не будет, не похуй ли?

Попробуй это и если понравилось пиши @Meerdook говори хочу новый пост. В следующем посте мы рассмотрим с тобой математику фильтров, если сами не поймете узнаем как смотреть основные протоколы в акуле и уже будем разбирать с тобой кадры и не только кадры сети, а потом попробуем взломать wi-fi соседа.

Руководство по использованию Wireshark

Системные администраторы используют массу программ для анализа трафика и поиска причин сбоев. Одной из самых популярных утилит для анализа сетевого трафика является Wireshark. Возможности программы безграничны – от захвата пакетов, передаваемых в сети, до извлечения отдельных файлов для их изучения и проверки.

Поговорим об этой программе подробнее.

Назначение программы Wireshark

Программный продукт Wireshark перехватывает входящие и исходящие TCP-пакеты. И благодаря встроенным функциям мониторит содержимое, ищет ошибки. Заметно упрощает использование программы система фильтров, а также простой и логичный графический интерфейс на фреймворке GTK+ с поддержкой открытого API (внешне окна похожи на Windows).

- Кроссплатформенность – выпускаются версии под Linux, Windows, macOS.

- Бесплатность – распространяется под лицензией GNU GPL v2.

- Простота – инсталляция заключается в нескольких нажатиях кнопки «Next».

Изначально разработчики назвали проект Ethereal, и предназначался он исключительно для Ethernet-сетей. В 2006 году из-за проблем с торговой маркой произошло переименование. По функционалу программа схожа с tcpdump, но получила большую популярность за счет интерфейса и богатых возможностей сортировки и фильтрации.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Основные возможности Wireshark

Сетевой трафик преобразуется буквально «на лету». В программу «заложена» структура различных протоколов, поэтому пользователь работает с перехватываемым информационным потоком. Единственное ограничение заключается в списке поддерживаемых стандартов – он ограничивается возможностями библиотеки pcap. Правда, функционал легко расширяется скриптами на языке Lua.

Востребованные функции сетевого анализатора Wireshark:

- Захват пакетов в реальном времени или при чтении из файла.

- Поддержка проводного интерфейса Ethernet, беспроводных IEEE 802.11, PPP и локальных виртуальных интерфейсов.

- Отсеивание сетевых пакетов по большому количеству установленных фильтров, включая расшифровку только VoIP-звонков, HTTPS-трафика.

- Подсвечивание разных протоколов при смешанном трафике, выделение TCP, HTTP, FTP, DNS, ICMP и т.д.

- Расшифровка WEP-, WPA-трафика беспроводных сетей при наличии ключа безопасности и Handshake.

Параллельно программа фиксирует нагрузку на сеть, сохраняет статистику, отображает в реальном времени отправку и получение пакетов, но это уже второстепенные функции. Основной остается перехват трафика. Здесь нужно уточнить, что использование приложения должно согласовываться с владельцем подсети, иначе это вполне сойдет за «хакерскую атаку» с вытекающими последствиями для специалиста.

Интерфейс программы

Еще одно преимущество Wireshark – русскоязычный интерфейс. Правда, встроенная справка идет только на английском, поэтому самостоятельно разбираться в программе без знания языка придется при помощи переводчика. Или ориентироваться на наименования пунктов меню, которые также переведены на русский. Главное, понимать принцип работы программы и не бояться огромного массива данных, поступающего при сниффинге трафика.

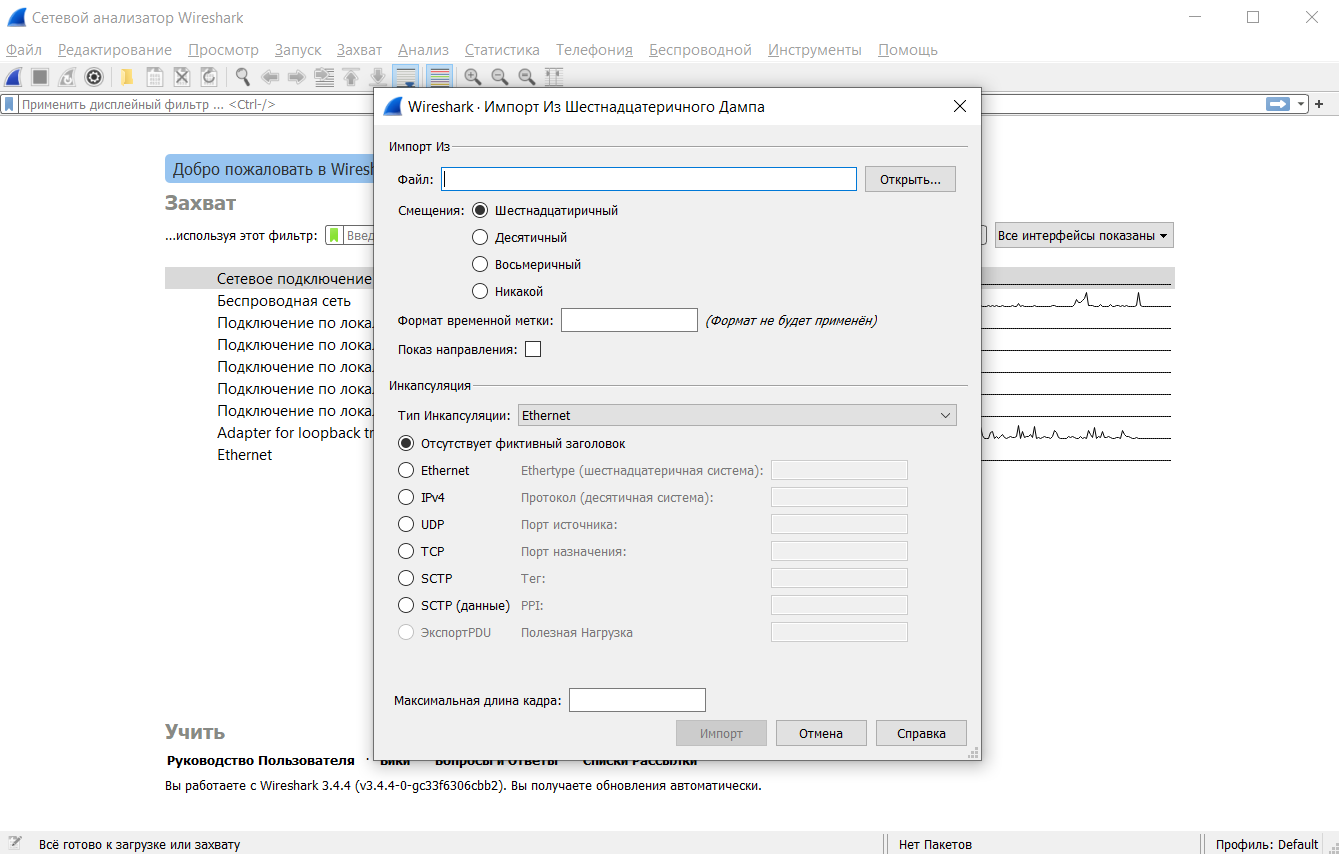

- Файл – содержит команды для открытия, сохранения, импорта/экспорта дампов данных.

- Редактирование – изменение общих параметров программы, включая интерфейс.

- Просмотр – настройка отображения отдельных блоков, масштаб, цветовое выделение.

- Запуск – подсказка по управлению работой программы при помощи клавиш.

- Захват – старт, остановка, перезапуск сниффинга трафика указанной сети.

- Анализ – система фильтров протоколов, декодирование, проверка содержимого.

- Статистика – отчеты по перехваченному трафику, детально по каждому протоколу.

- Телефония – отдельный блок функциональных модулей для расшифровки IP-телефонии.

Также выделены опции для работы с сетями Wi-Fi и Bluetooth (пункт «Беспроводные»). Если для анализа сетевого трафика понадобилось подключение дополнительных скриптов, поддержка Lua активируется в разделе «Инструменты». Тестовый запуск перехватчика затруднений не вызывает, достаточно выбрать нужную сеть и нажать «Запуск». Процесс будет идти непрерывно до ручного закрытия программы или нажатия «Стоп».

Как пользоваться Wireshark

В большинстве случаев анализ перехваченного трафика происходит в офлайн-режиме. Сначала его сохраняют в файл (дамп) и только потом проводят исследование. Такой подход позволяет снизить риск ошибок, приводящих к потере важной информации (например, когда неправильно настроили в Wireshark встроенные фильтры или была неверно поставлена задача по перехвату). Сохраненный файл доступен для повторного анализа без ограничений.

Основные приемы:

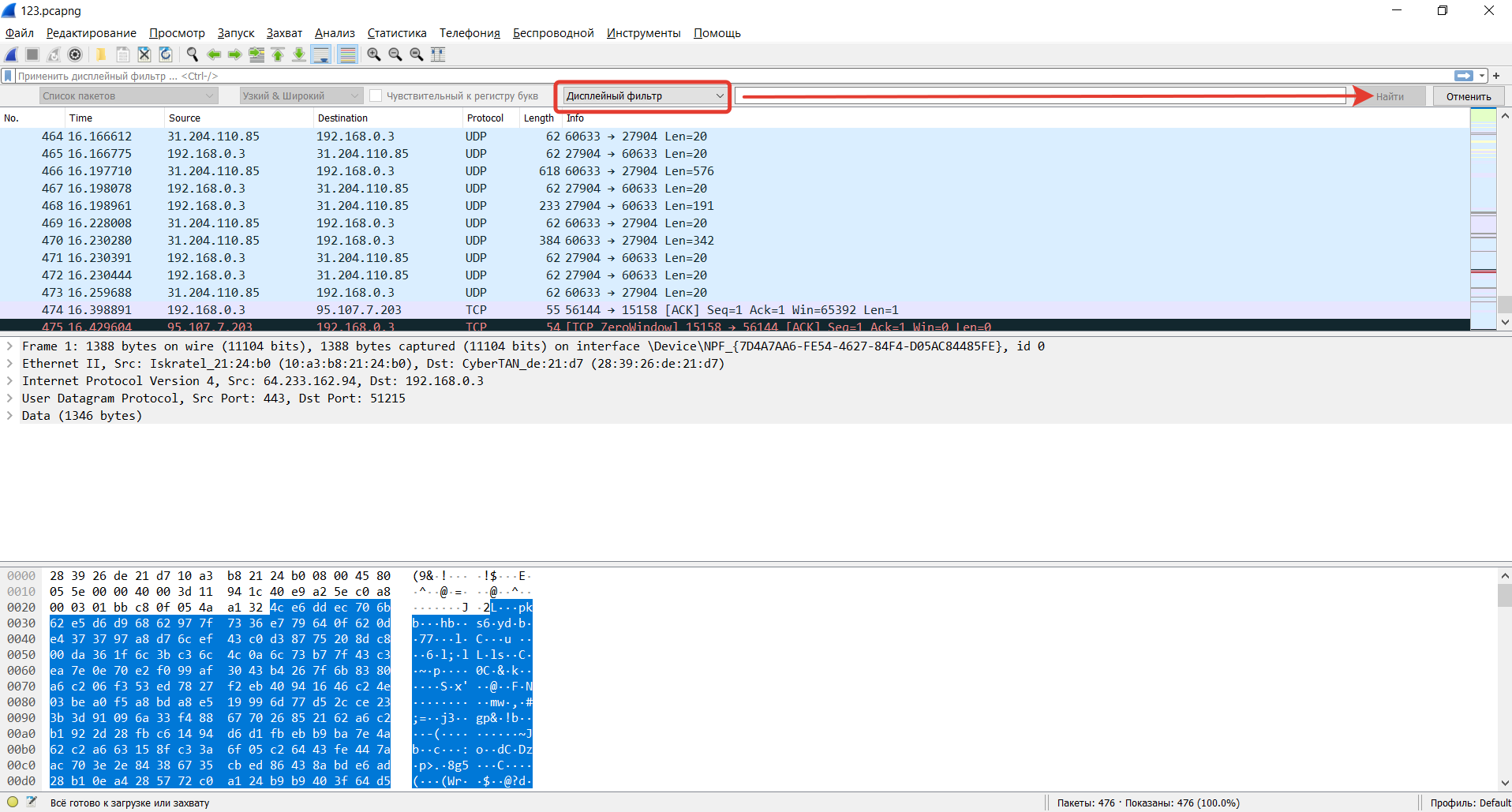

- Поиск по пакетам. Открывается панель поиска стандартной комбинацией клавиш Ctrl+F. После активации режима доступно несколько вариантов поиска. Наиболее востребованный режим «Дисплейный фильтр», он предназначен для обнаружения пакетов, отвечающих заданному выражению. Второй интересный вариант – «Строка».

- Отметка пакетов. Все интересующие нас пакеты помечаются цветовым выделением с помощью комбинации кнопок Ctrl+M (или через пункт выпадающего меню после нажатия правой кнопки мыши «Выполнить/Отменить пометку пакета»). Перемещение между ними работает комбинациями Shift+Ctrl+N (следующий) и Shift+Ctrl+B (предыдущий).

- Фильтры. Задают критерии исключения и включения в анализируемую подборку пакетов. Чем больше анализируемый дамп, тем детальнее фильтруется информация. Это упрощает работу с потоком данных и снижает риски механических ошибок пользователя.

Проще всего изучать функционал программы в «родной» сети, будет полезно попрактиковаться в переключении режимов сетевых адаптеров. Программа поддерживает 4 разных формата: управляемый, прямого подключения, ведущий и режим мониторинга. Их выбор позволяет менять способ подключения в зависимости от типа адаптера и поставленной задачи.

В любом случае оптимально сначала опробовать все возможности и лишь затем пытаться применять утилиту по прямому назначению.

The world’s most popular network protocol analyzer

![]()

Find out more about SharkFest, the premiere Wireshark educational conference.

Wireshark 4.0 Overview

Wireshark creator Gerald Combs & core developer Roland Knall give an overview of the new Wireshark 4.0 release.

Wireshark University US

Learn tips and tricks from Wireshark guru Chris Greer (Packet Pioneer).

Wireshark University US

Learn tips and tricks from Wireshark guru Chris Greer (Packet Pioneer).

On-Demand Wireshark Training:

Udemy: Getting Started with Wireshark — The Ultimate Hands-On Course

Private Wireshark Training — Anywhere in USA and Latin America.

Take the free “Introduction to Wireshark” Tutorial series with Chris

Top 10 Wireshark Filters

TCP Fundamentals Part 1 — SharkFest Talks

Wireshark University EU

SCOS is the EMEA Wireshark University Certified Training Partner. Learn cybersecurity with their experienced staff.

Wireshark University EU

SCOS is the EMEA Wireshark University Certified Training Partner. Learn cybersecurity with their experienced staff.

October 2023: Classroom Training, Amsterdam/Netherlands: TCP/IP Analysis and Troubleshooting with Wireshark (5 days), Masterclass Advanced Network & Security Analysis (5 days), WiFi / 802.11 Network Analysis (5 days)

Wireshark Podcast

Tune in to our new podcast, SharkBytes!

Meet our members

Support open source packet analysis.

The non-profit Wireshark Foundation supports the development of Wireshark, a free, open-source tool used by millions around the world.

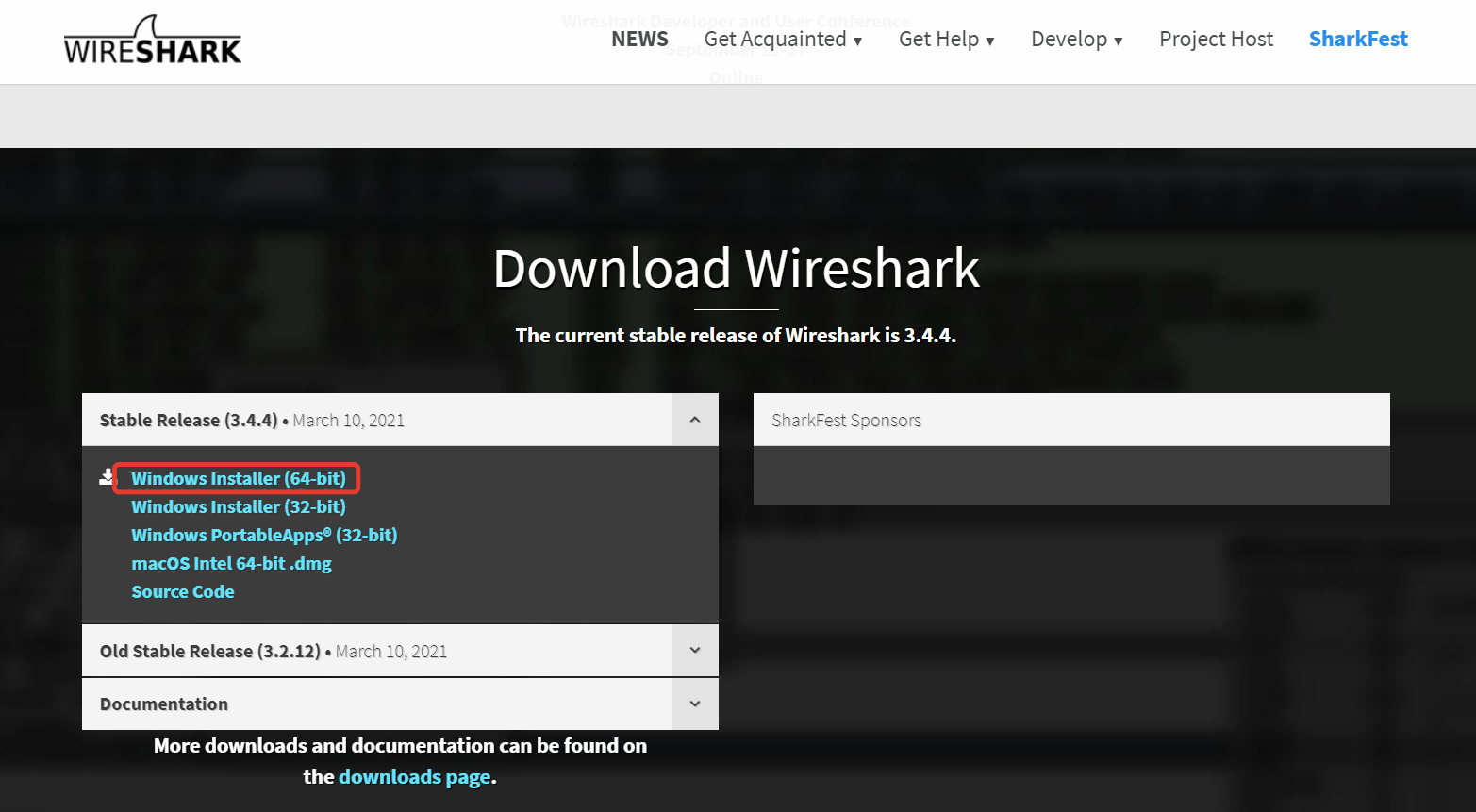

Download Wireshark

Stable Release: 4.0.8

- Windows x64 Installer

- Windows x64 PortableApps®

- macOS Arm Disk Image

- macOS Intel Disk Image

- Source Code

При подготовке материала использовались источники:

https://medium.com/@giktime8/wireshark-%D1%87%D0%B0%D1%81%D1%82%D1%8C-1-7203d92ae0b6

https://timeweb.com/ru/community/articles/rukovodstvo-po-ispolzovaniyu-wireshark

https://www.wireshark.org/