Зачем нужен Root в Android. Плюсы и минусы

Человек хочет свободы. Другое дело, что ему не всегда понятно, зачем оно вообще нужно – некоторые индивидуумы преспокойно могут жить в клетке, отдавая себе об этом отчёт, другим на целом континенте места будет мало. Это зависит от самого человека, от его воспитания, детства, друзей и врагов. Каждый уникален, и каждый идёт по своему пути. Для пользователя смартфона доступ к root-правам– не жизненно важная функция. Это, скажем так, запасной вариант. Есть же пользователи iPhone, которые никогда не делали Jailbreak, и не собираются. И тут дело не в умении, а в нужде. Если ваш карманный друг на Android выполняет функции, ради которых он покупался – вопрос о необходимости шаманства снят. Но в случае голода по функциям, который посещает продвинутого пользователя, root-права становятся лакомым кусочком. И сегодня мы с вами обсудим основные плюсы и минусы этого действия.

Сначала немножко матчасти. Совсем немножко, не переживайте. Словом root в среде Linux называется аккаунт, имеющий определённые привилегии в доступе к файлам. Его ещё называют суперпользователем (superuser). Ближайшее точное сравнение — профиль администратора в Windows, только пароль обычно не нужен. Впрочем, это зависит от устройства, да и речь сейчас пойдёт не о полноценном Линуксе, а о его отпрыске мобильного формата по имени Android.

Итак, представьте себе, что к вашему компьютеру есть доступ через профиль администратора. Вы можете редактировать системные файлы, шаманить с реестром, гадить в кэш и делать другие операции, которые при определённом уровне кривизны рук могут привести к превращению ПК в фоторамку с перманентным BSOD на экране. Так вот, суперпользователю в Android приходится ещё тяжелее, потому что ошибок можно совершить больше, а просто переустановить ОС на нём – задача не из простых. Резюмируем: права суперпользователя позволяют обладателю смартфона получить доступ к системным файлам, и, что более важно — изменять их и сохранять эти изменения.

Не лишним будет сообщить, что существует три вида root-прав. Full Root предоставляет пользователю постоянный доступ к возможностям суперпользователя, Shell Root является обрезанным вариантом Full, то есть изменение папки /system недоступно, а Temporary Root даёт полный доступ лишь до перезагрузки смартфона. А теперь:

Недостатки

Гарантийный срок для большинства видов электроники колеблется от полугода до двух лет. За это время можно выявить послепродажный брак, ответственность за который лежит на производителе. Если виноват действительно он (что легко проверить) – ремонт и замена комплектующих будут произведены бесплатно в специальных сервисных центрах. Но если так называемые условия гарантии нарушены, придётся делать всё за свой счёт. Так вот, получение аккаунта суперпользователя нарушает условия гарантии в 99% случаев. Это всё равно, что вскрыть защитные пломбы на телевизоре, чтобы попытаться его починить самостоятельно, но не преуспев в этом, отправить устройство в СЦ. Гарантийные условия нарушены, производитель не знает, по какой причине произошла поломка — по его вине, или по вашей. А принимать на веру слова не будет никто.

Поэтому формирую первый и главный для рядового пользователя недостаток: при получении root-доступа вы почти наверняка лишаетесь гарантии на смартфон! Правда, есть вариант, который с определённым шансом может скрыть подобные действия — откат к заводской прошивке, но провернуть это способны лишь те, кто уже имел дело с доступом к системе на низком уровне. Хотя вероятность ошибки у таких пользователей близится к нулю, «счётчик» рутов, если производитель его вставил, это может и не обнулить. Ну а если гарантия на аппарат уже кончилась, то опасаться конкретно этого недостатка нет смысла.

В своей статье о мобильных вирусах я упоминал о том, что с открытием прав суперпользователя смартфон получает дополнительную пачку уязвимостей. Но это касается не только того, что даже простенький вирус без проблем сможет нагадить в святая святых — прямо в сердце карманного друга. Люди по природе своей любопытны. Получив неслыханную свободу в работе со смартфоном, они пытаются делать вещи, старательно избегая изучения матчасти. Их самоуверенность забавляет, а вот результат — не очень. Неосторожным движением руки многофункциональный телефон превращается в т.н. «кирпич», который даже не включается. Это значит, что в безупречно отлаженный механизм попала рукотворная песчинка, и застопорила работу шестерёнок. Для рядового пользователя дело решается исключительно сервисным центром, перепрошивкой и потерей всех данных (!), которые были в телефоне, за исключением оных на карте памяти и SIM-карте. А СЦ, в свою очередь, потребует с вас денег за эту услугу, потому что гарантия-то слетела (см. абзац выше).

Прошивка root что это за программа

Данная тема предназначена для обсуждения вопросов, которые возникают у пользователей,

которые только получили Root доступ и не знают что делать дальше.

Здесь не обсуждаются вопросы «как получить права root».

Подобные вопросы будут удаляться без предупреждения!

Возможно, что возникшая у Вас проблема непосредственно связана с конкретной моделью устройства,

широко известна и ее решение давно найдено.

Краткие правила поведения в данной теме

1. Здесь не обсуждаются:

1.1. Вопросы «как получить права root». Подобные вопросы будут удаляться без предупреждения!(все инструкции, как правило, содержатся в ветках по прошивке)

1.2. Вопросы настройки конкретных программ, требующих прав root (обратитесь в ветку обсуждения соответствующей программы)

1.3. Вопросы реанимации девайсов после: неудачных прошивок, чрезмерного увлечения удалением системного софта, применения неверных настроек приложений, и т.д.

✔ Как правильно задать вопрос в этой теме

При создании сообщения в этой теме, пожалуйста, придерживайтесь следующих правил:

1. Спокойно и подробно опишите ваш вопрос или проблему. Старайтесь писать грамотно.

2. Обязательно укажите модель вашего устройства и версию OS Android.

3. Укажите, какие действия вы производили до получения(при решении) вопроса(проблемы). Какие приложения/программы использовались.

4. Если вы хотите добавить изображение ,пожалуйста, прочитайте Как убирать изображения под спойлер.

Соблюдая эти простые правила, вы быстрее получите интересующий вас ответ.

Что такое root?

root (от англ. root — корень; читается «рут»), или су́перпо́льзователь — это специальный аккаунт в UNIX-подобных системах с идентификатором (UID, User IDentifier) 0, владелец которого имеет право на выполнение всех без исключения операций.

Немного теории

Многопользовательские возможности системы Linux имеют принципиальное значение: любые действия пользователя возможны только после идентификации пользователя с какой-либо из регистрационных записей. Linux предоставляет пользователю возможности, определяемые его правами на работу с файлами и каталогами. Считается, что каждый файл принадлежит определенному пользователю и определенной группе пользователей. С каждым файлом также связана таблица прав, указывающая, какие действия (чтение, запись, исполнение программы, открытие каталога и некоторые другие) может предпринимать владелец файла, член группы, владеющей файлом, и произвольный пользователь. Кроме регистрационных записей обычных пользователей существует также регистрационная запись суперпользователя с зарезервированным именем root. Суперпользователь может выполнять любые допустимые действия с любым файлом, независимо от того, кто является его владельцем и какова таблица прав этого файла. Кроме того, суперпользователь может изменять информацию о владельце любого файла и его таблицу прав. А также суперпользователь обладает значительно более широкими правами, не связанными с файловыми операциями.

Рутинг (англ. Rooting) — процесс получения прав суперпользователя на устройствах под управлением операционной системы Android. Основными целями рутинга являются снятие ограничений производителя либо оператора связи, манипулирование системными приложениями, и возможность запуска приложений, требующих прав администратора. Устройство, прошедшее процесс рутинга, называется рутованным.

Что такое «права доступа»?

Права доступа — это атрибуты файла или каталога, которые указывают серверу, кто и что может делать с соответствующим файлом или каталогом. Обычно, права доступа регламентируют такие действия как чтение, запись в файл (или каталог), исполнение. В системах UNIX все пользователи разделяются на три группы: «user» (непосредственно владелец файла), «group» (член той же группы, к которой принадлежит владелец файла) и «other» (все остальные). Когда вы соединяетесь с сервером, он определяет к какой группе вы относитесь. Например, подключаясь к серверу по FTP, вы входите под своим именем пользователя, соответственно сервер относит вас к группе «user». Другие пользователи, подключаясь по FTP, будет отнесены к группе «group», а когда человек попадает к вам на сайт через свой браузер, то попадает в группу «other».

После определения группы, пользователь получает права на действия с объектами. Т.е он может прочитать, записать или выполнить файл. Чтобы просмотреть каталог, он должен быть исполняемым; чтобы просмотреть его содержимое, он должен иметь атрибут чтения, а чтобы создать новый файл или каталог в существующем каталоге, необходимо иметь право на запись. Таким образом, чтобы выполнялось приложение или CGI скрипт, необходимо ставить на каталог атрибут чтения и выполнения.

Чтобы распределить права для соответствующих групп, используются цифровые обозначения:

4 = read (право на чтение) 2 = write (право на запись) 1 = execute (право на выполнение)

Первая цифра в обозначении устанавливает права для группы «user»(т.е фактически для вас), вторая для группы «group» и третья для «other». Простым сложение цифр можно добиться установления прав на совокупность действий. Например, 3(2+1) разрешает запись и выполнение файла (каталога); 5(4+1) разрешает чтение и выполнение; 6(4+2) разрешает чтение и запись; 7(4+2+1) устанавливает право чтения, записи и выполнения. Т.е всего семь вариантов:

7 = read, write & execute

6 = read & write

5 = read & execute

4 = read

3 = write & execute

2 = write

1 = execute

Самые часто встречающиеся разрешения(права):

644 (-rw-r—r—) Права буквой «Г» — под этим разрешением(правами) находятся все системные .apk и .jar файлы

Имеешь право! Все, что нужно знать о root в новых версиях Android

Мы систематизировали самые распространенные способы получить права суперпользователя в актуальных версиях Android; разобрались в различиях между SuperSU, phh SuperUser, Magisk, KingRoot и Kingo Root; протестировали различные способы скрыть root; изучили систему безопасности Android 7 и узнали, чем может грозить получение root на новых версиях Android. Ну а потом закрылись в комнате без окон и произвели на свет этот текст.

Немного истории

Обладатели ранних версий Android обычно получали права root с использованием какой-либо уязвимости в системе безопасности Android или одного из системных приложений, установленных производителем. Использование уязвимостей позволяло приложению «вырваться» из песочницы и получить права системного процесса через эскалацию привилегий.

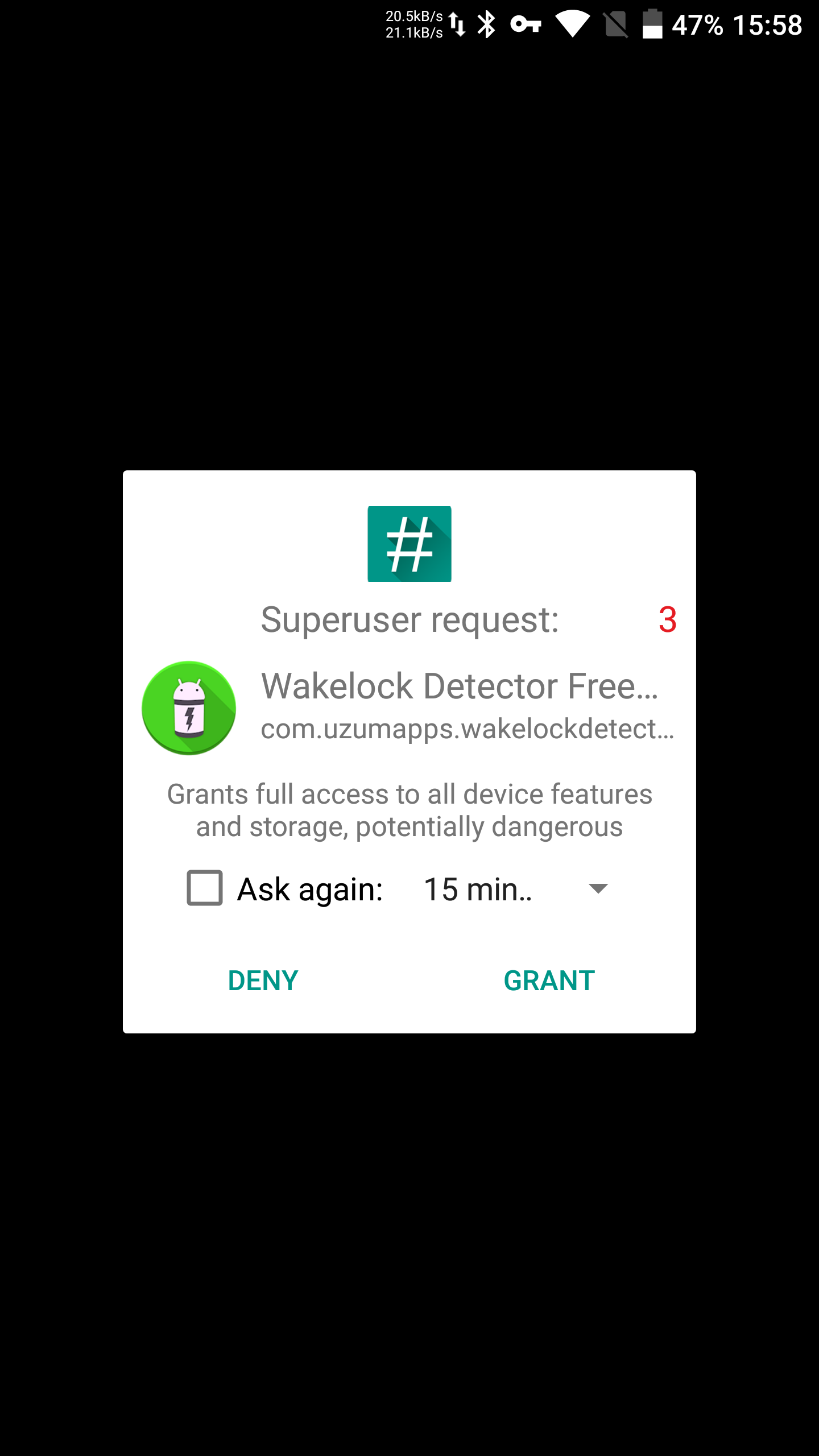

Чтобы не повторять процесс каждый раз и чтобы предоставить возможность и другим приложениям использовать права суперпользователя, в системный раздел помещали файл su (как правило, в каталоге /system/xbin/ ) и приложение для обработки запросов прав root (в /system/app/ ). Чтобы получить права root, приложение запускало su, в этот момент срабатывал менеджер обработки запросов и запрашивал у пользователя подтверждение.

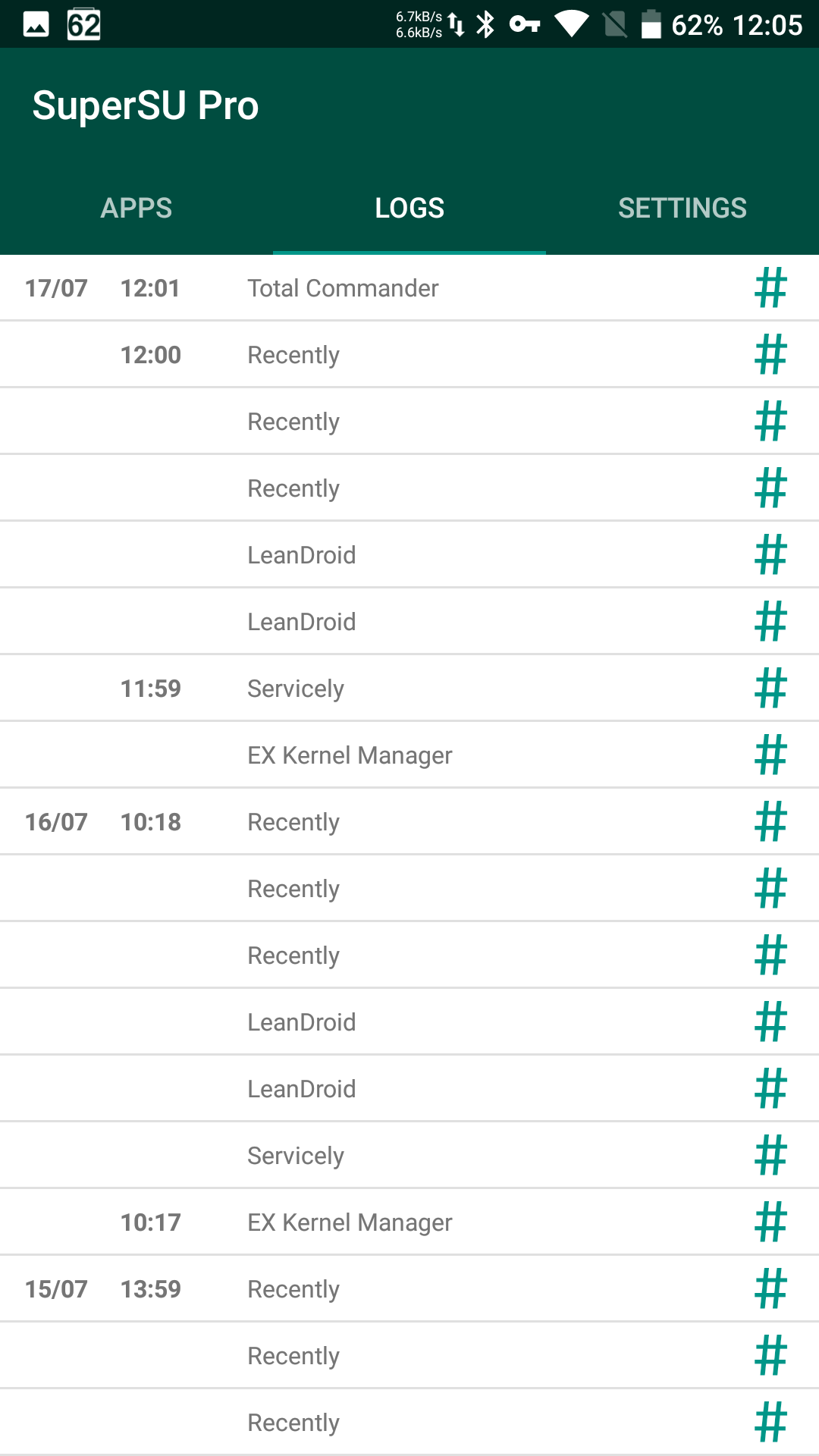

|

|

| Окно запроса прав и история запросов | |

Такая схема прекрасно работала во всех версиях Android вплоть до пятой, а добытый с ее помощью root-доступ чаще всего не мешал получать обновления прошивок и даже иногда сохранялся после таких обновлений. Популярностью пользовались многочисленные приложения, эксплуатировавшие одну или несколько уязвимостей (например, Towelroot). Со временем большую аудиторию набрали китайские приложения KingRoot и Kingo Root, включавшие в себя большие коллекции эксплоитов, которые скачивались непосредственно в момент запуска с китайских серверов. В случае успешной эскалации привилегий эти приложения прописывали в системный раздел много интересного; удалить их можно было либо вместе с root-доступом, либо с помощью специального «чистильщика», сделанного разработчиком SuperSU Chainfire.

В Android 5.0 была введена новая система обновлений. Теперь в файле OTA изменения прописывались не на файловом, а на блочном уровне; чтобы не повредить файловую систему, инсталлятор обновления подсчитывал контрольную сумму системного раздела. Естественно, записанный в раздел /system файл su изменял контрольную сумму раздела, и обновление не устанавливалось (а в тех случаях, когда оно все-таки ставилось, был высокий шанс получить на выходе «кирпич»).

Шестая версия Android принесла и обновленную систему безопасности, которая (временно) сделала невозможным получение прав суперпользователя простой записью приложения в системный раздел. В результате появился обходной путь — так называемый systemless root, внедряющий su в ramdisk вместо модификации системного раздела. На некоторых устройствах с «бессистемным» root-доступом даже получалось устанавливать OTA-обновления; впрочем, гарантии тут никакой.

Как был получен root на HTC Dream G1

Впервые root был получен на первом в мире Android-устройстве HTC Dream G1, выпущенном в далеком 2008 году. На устройстве был запущен сервис Telnet с правами root и без аутентификации. Для получения временного root-доступа было достаточно подключиться к смартфону по Telnet, для постоянного — залить в системный раздел бинарный файл su.

Root в Android 7

Особняком стоят устройства, выпущенные с Android 7 на борту (впрочем, то, о чем мы сейчас будем писать, относится и ко многим устройствам, которые получают Android 7 в качестве обновления).

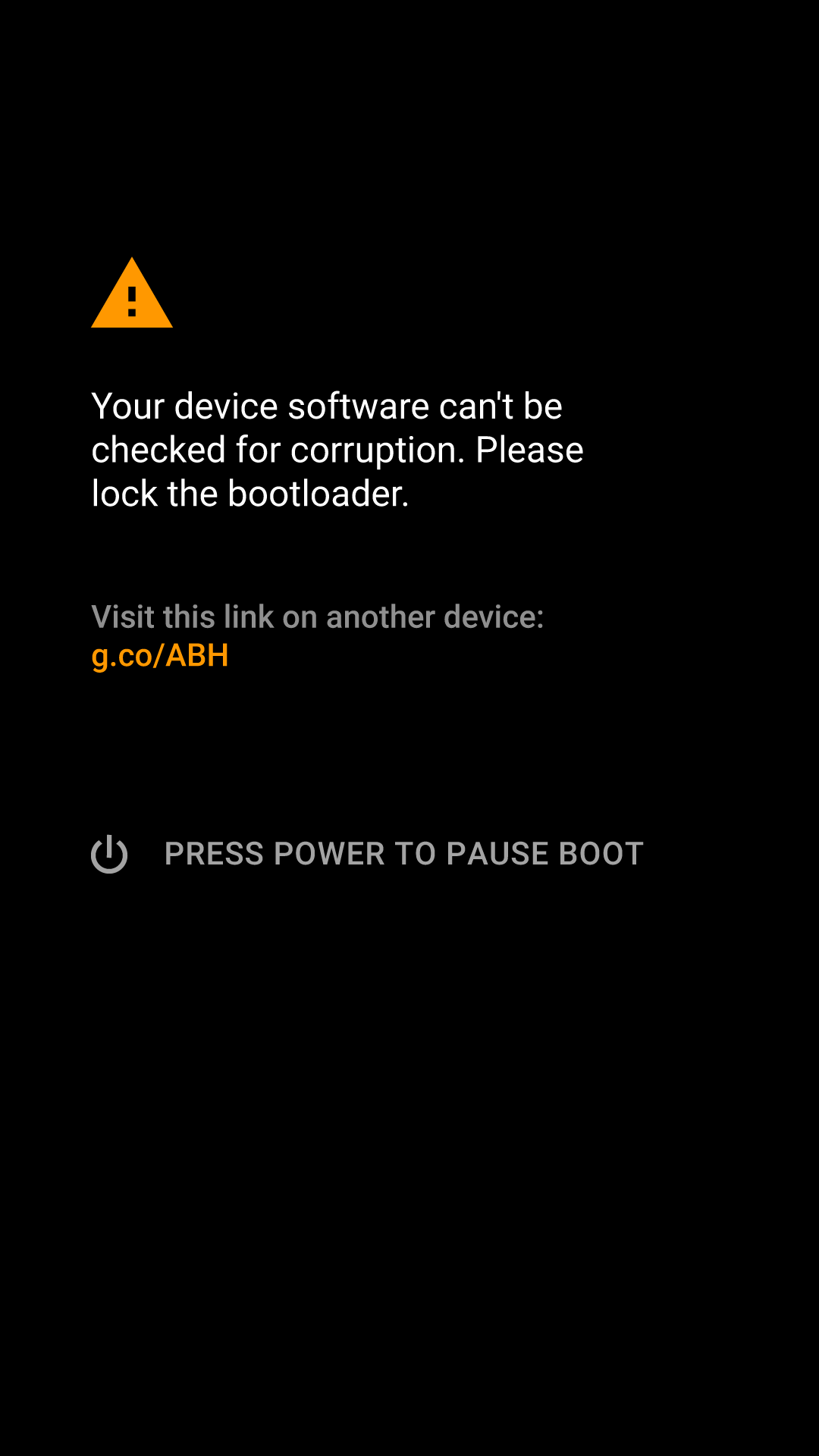

Как ты, наверное, знаешь, механизм безопасной загрузки (Verified Boot) был реализован в Android давным-давно, еще в версии 4.4 KitKat. Его цель — защитить пользователя от атак, направленных на модификацию системы и внедрение в нее кода еще до начала загрузки системы. Для этого он использует скрытый в модуле TEE ключ, чтобы сверить цифровую подпись загрузчика, далее загрузчик сверяет цифровую подпись раздела boot, а он, в свою очередь, проверяет целостность системного раздела с помощью механизма dm-verity (Device Mapper verity).

Такая цепочка проверок (называемая root of trust) позволяет удостовериться в целостности и отсутствии модификаций в любом компоненте загрузки, начиная от загрузчика и заканчивая самой ОС. Но если большинство устройств под управлением Android 4.4–6.0 (за редкими исключениями вроде смартфонов BlackBerry и Samsung с активированным Knox) в случае неуспешной проверки просто выводили предупреждение, но продолжали загрузку, то в Android 7.0 ситуация изменилась и новая-старая функция проверки целостности системы стала обязательной.

|

|

| Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике | |

Чем это грозит? Тем, что старый метод получения root через эскалацию привилегий в Android 7 просто не работает. Даже если приложения класса KingRoot, Kingo Root и им подобные смогут рутануть девайс (а в данный момент они не могут), устройство после этого просто не загрузится.

Как это обойти? Разблокировать загрузчик штатными средствами и установить SuperSU или Magisk. В этом случае загрузчик просто отключит механизм Verified Boot. Однако не стоит даже пытаться взломать загрузчик на устройствах, не предполагающих такую возможность. Даже если это удастся сделать, взломанный загрузчик не пройдет проверку цифровой подписи — и смартфон превратится в кирпич.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

При подготовке материала использовались источники:

https://www.ferra.ru/review/apps/root-android.htm

https://4pda.to/forum/index.php?showtopic=200241

https://xakep.ru/2017/07/20/root-android-o/