Что такое вредоносное ПО RAT и почему оно так опасно?

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Троян с удаленным доступом (RAT) — это тип вредоносного ПО, которое позволяет хакерам контролировать ваш компьютер или сеть и управлять ими. Но как работают RAT, почему хакеры их используют и как их избежать?

RAT предоставляют хакерам удаленный доступ к вашему компьютеру

Если вам когда-либо приходилось звонить в службу технической поддержки для ПК, то вы, вероятно, знакомы с магией удаленный доступ . Когда удаленный доступ включен, авторизованные компьютеры и серверы могут контролировать все, что происходит на вашем компьютере. Они могут открывать документы, загружать программное обеспечение и даже перемещать курсор по экрану в реальном времени.

RAT — это тип вредоносного ПО, который очень похож на легитимные программы удаленного доступа. Основное отличие, конечно же, в том, что RAT устанавливаются на компьютер без ведома пользователя. Большинство законных программ удаленного доступа созданы для целей технической поддержки и обмена файлами, в то время как RAT предназначены для слежки за компьютерами, их угона или уничтожения.

Как и большинство вредоносных программ, RAT использует файлы, которые выглядят вполне законно. Хакеры могут прикрепить RAT к документу в электронном письме или в большом программном пакете, таком как видеоигра. Рекламные объявления и гнусные веб-страницы также могут содержать RAT, но большинство браузеров предотвращают автоматическую загрузку с веб-сайтов или уведомляют вас, когда сайт небезопасен.

В отличие от некоторых вредоносных программ и вирусов, бывает сложно определить, когда вы загрузили RAT. Вообще говоря, RAT не замедляет работу вашего компьютера, и хакеры не всегда выдают себя, удаляя ваши файлы или перемещая курсор по экрану. В некоторых случаях пользователи заражаются RAT годами, не замечая ничего плохого. Но почему крысы такие скрытные? И чем они полезны хакерам?

Крысы работают лучше всего, когда остаются незамеченными

Большинство компьютерных вирусов созданы для одной цели. Кейлоггеры автоматически записывать все, что вы вводите, программа-вымогатель ограничивает доступ к вашему компьютеру или его файлам до тех пор, пока вы не внесете плату, а рекламное ПО сбрасывает сомнительную рекламу на ваш компьютер с целью получения прибыли.

Но КРЫСЫ особенные. Они предоставляют хакерам полный анонимный контроль над зараженными компьютерами. Как вы понимаете, хакер с RAT может делать все, что угодно, до тех пор, пока его цель не чувствует запаха RAT.

В большинстве случаев RAT используются как шпионское ПО. Жадный до денег (или совершенно жуткий) хакер может использовать RAT для получения нажатий клавиш и файлов с зараженного компьютера. Эти нажатия клавиш и файлы могут содержать банковскую информацию, пароли, конфиденциальные фотографии или личные разговоры. Кроме того, хакеры могут использовать RAT для незаметной активации веб-камеры или микрофона компьютера. Мысль о том, что за вами шпионит какой-то анонимный ботаник, очень расстраивает, но это легкое преступление по сравнению с тем, что некоторые хакеры делают с RAT.

Поскольку RAT предоставляет хакерам административный доступ к зараженным компьютерам, они могут изменять или загружать любые файлы по своему усмотрению. Это означает, что хакер с RAT может стереть ваш жесткий диск, загрузить незаконный контент из Интернета через ваш компьютер или разместить на вашем компьютере дополнительные вредоносные программы. Хакеры также могут удаленно управлять вашим компьютером, чтобы выполнять неловкие или незаконные действия в Интернете. на ваше имя или используйте свою домашнюю сеть в качестве прокси-сервера для анонимного совершения преступлений.

Хакер также может использовать RAT, чтобы взять под контроль домашнюю сеть и создать ботнет . По сути, ботнет позволяет хакеру использовать ресурсы вашего компьютера для супер-занудных (и часто незаконных) задач, таких как DDOS-атаки, Биткойн майнинг , файловый хостинг и торрент. Иногда эту технику используют хакерские группы для киберпреступности и кибервойны. Ботнет, состоящий из тысяч компьютеров, может производить много биткойнов или разрушать большие сети ( или даже целую страну ) посредством DDOS-атак.

Не волнуйтесь; Крыс легко избежать

Если вы хотите избежать RAT, не загружайте файлы из источников, которым вы не можете доверять. Вы не должны открывать вложения к электронным письмам от незнакомцев (или потенциальных работодателей), вы не должны загружать игры или программное обеспечение с забавных веб-сайтов, и вы не должны загружать торрент-файлы, если они не из надежного источника. Также обновляйте свой браузер и операционную систему с помощью исправлений безопасности.

Конечно, вам также следует включить антивирусное программное обеспечение. Защитник Windows входит в комплект вашего ПК (и это честно отличное антивирусное программное обеспечение ), но если вы чувствуете потребность в дополнительной безопасности, вы можете загрузить коммерческое антивирусное программное обеспечение, например Касперский или Malwarebytes .

Используйте антивирус для поиска и уничтожения крыс

Весьма вероятно, что ваш компьютер не заражен RAT. Если вы не заметили какой-либо странной активности на своем компьютере или у вас недавно были украдены ваши личные данные, то, вероятно, вы в безопасности. При этом не помешает время от времени проверять свой компьютер на наличие RAT.

Поскольку большинство хакеров используют хорошо известные RAT (вместо разработки своих собственных), антивирусное программное обеспечение — лучший (и самый простой) способ найти и удалить RAT с вашего компьютера. Касперский или Malwarebytes иметь обширную, постоянно расширяющуюся базу данных RAT, поэтому вам не нужно беспокоиться о том, что ваше антивирусное программное обеспечение устарело или не работает.

Если вы запустили антивирус, но все еще не уверены, что на вашем компьютере есть RAT, то вы всегда можете отформатируйте свой компьютер . Это радикальная мера, но имеет 100% шанс успеха — помимо экзотических узкоспециализированных вредоносных программ, которые могут проникнуть в прошивку UEFI вашего компьютера. На создание новых RAT, которые не могут быть обнаружены антивирусными программами, уходит много времени, и они обычно предназначены для использования в крупных корпорациях, известных людях, правительственных чиновниках и миллионерах. Если антивирусное ПО не находит никаких RAT, вероятно, у вас нет никаких RAT.

СВЯЗАННЫЕ С: Начинающий компьютерщик: как переустановить Windows на компьютер

Словарь терминов: RAT

Yuri Ilyin

Термин RAT нередко используется в статьях по кибербезопасности, хотя он и не встречается так часто, как троян. Тем не менее, в конце августа Threatpost упомянул различные RAT, по крайней мере, трижды.

RAT – это сокращение от Remote Administration Tool (средства удалённого администрирования или управления). Хотя это объяснение может казаться довольно безобидным, термин RAT, как правило, связан с программным обеспечением, используемым в преступных или зловредных целях. Так что аббревиатура (а в английском слово «rat» обозначает крысу) не лишена смысла.

Вредоносное ПО типа RAT, как правило, устанавливается без ведома жертвы, зачастую в качестве полезной нагрузки трояна, и стремится скрыть свою активность от жертвы, а также от защитного программного обеспечения.

Учуять крысу

Сегодня RAT часто являются компонентами троянов и бэкдоров: их возможности позволяют злоумышленнику во многом контролировать компьютер жертвы, в том числе загружать любые программы (в том числе вредоносные, конечно), пересылать, удалять и переименовывать файлы, форматировать диски, красть пароли и номера кредитных карт и т.д. На самом деле хорошо сработанный RAT позволяет злоумышленнику что угодно делать с машиной, к которой получен физический доступ, что превращает RAT в идеальный инструмент шпионажа. RAT, среди прочего, позволяют записывать аудио и видео (при наличии соответствующих аппаратных средств), делать скриншоты экрана жертвы и дистанционно управлять им, втихую устанавливать приложения, просматривать, удалять и запускать задачи в диспетчере, а также осуществлять веб-серфинг с IP-адреса инфицированного компьютера.

Добавьте сюда возможность «разгона» оборудования вплоть до его необратимого повреждения.

Зарыться в систему

Если в реальном мире грызуны могут сами рыть норы, то их «киберколлегам» требуются уже имеющиеся дыры в безопасности. Ряды последних не ограничиваются изъянами программного обеспечения.

Одна из недавно выявленных кампаний использовала некое очень убедительное фишинговое письмо в сочетании с перегруженными макросами документами Word, для того чтобы подсадить RAT AutoIt и внедрить вредоносную программу.

Несмотря на то, что Microsoft отключила макросы по умолчанию 8 лет назад, хакеры недавно начали их использовать снова, используя фишинговые электронные письма, призывающие жертвы включить макросы. Эта кампания является лишь примером такого нападения. После того как макросы задействованы, выполняется атака, и макросы загружают некие двоичные коды и архивы, занося RAT AutoIt.

AutoIt является полностью законным, бесплатным инструментом, который позволяет администраторам в Windows писать скрипты для автоматизации задач. Он может даже присутствовать в белых списках целого ряда компаний. Загружается огромный, на 600 Мб скрипт AutoIt, а вместе с ним приходят антианалитические проверки, дешифратор полезной нагрузки, устанавливается вредоносная программа, и включаются механизмы постоянной работы. Скрипт также инсталлировал другие RAT (Cybergate или NanoCore) или же червя Parite. Подробное описание можно найти здесь.

Среди других недавних находок есть трояны удалённого доступа, названные uWarrior и Jsocket. Последний оказался перелицованным трояном удалённого доступа AlienSpy.

В свою очередь, первый выглядит как монстр Франкенштейна среди RAT, так как весь сшит из различных готовых компонентов, взятых из других вредоносных программ (таких как RAT ctOS). Исследователи говорят, однако, что вредоносная программа «полнофункциональна», и когда дело доходит до эксплуатации, «сочетание методов и пострадавшего кода является новаторским и весьма сложным».

Согласно Threatpost, «вредоносная программа включает в себя два кода старых эксплойтов, дистанционно задействующих ошибки CVE-2012-1856 и CVE-2015-1770. Первый, который поражал MSCOMCTL.OCX в Microsoft Windows Common ещё в 2012 году, по-видимому, вернулся и использует цепочку возврат-ориентированного программирования (ROP), чтобы обойти ASLR…»

UWarrior же встраивается в фальсифицированные документы .RTF. А это означает, что фишинг является главным вектором заражения.

RAT часто являются компонентами #троянцев и #бэкдоров и детектируются как таковые. #бизнесбезугроз

Tweet

Дератизация

Как было сказано выше, RAT часто являются компонентами троянов и бэкдоров, и они попадают в систему «обычными» путями — через фишинговые письма, нашпигованные макросами документы Word, эксплуатируют недостатки программного обеспечения и т.д. Всё это можно предотвратить.

Бизнес-продукты «Лаборатории Касперского» способны обнаруживать и блокировать эти угрозы с помощью изрядного набора защитных технологий, которые включают в себя обнаружение вредоносных программ, поведенческий анализ, оценку системы и уязвимостей, а также инструменты управления патчами. Для получения более подробной информации об этих функциях, пожалуйста, посетите корпоративный сайт «Лаборатории Касперского».

Выставка крыс. Сравниваем лучшие RAT для атак

Чаще всего для управления взломанными системами используются трояны удаленного доступа. Подобных инструментов множество, и в этой статье я покажу в действии сразу шесть популярных «ратников», которыми пользуются злоумышленники.

warning

Несанкционированный доступ к компьютерной информации — преступление. Ни автор, ни редакция журнала не несут ответственности за твои действия. Все тесты проводились на изолированных от реальных данных виртуальных машинах.

Вот список ратников, которые мы сегодня попробуем:

- Cerberus 1.03.5;

- CyberGate 1.07.5;

- DarkComet 5.3;

- Orcus Rat 1.9.1;

- NjRat Danger Edition 0.7D;

- Venom 2.1.

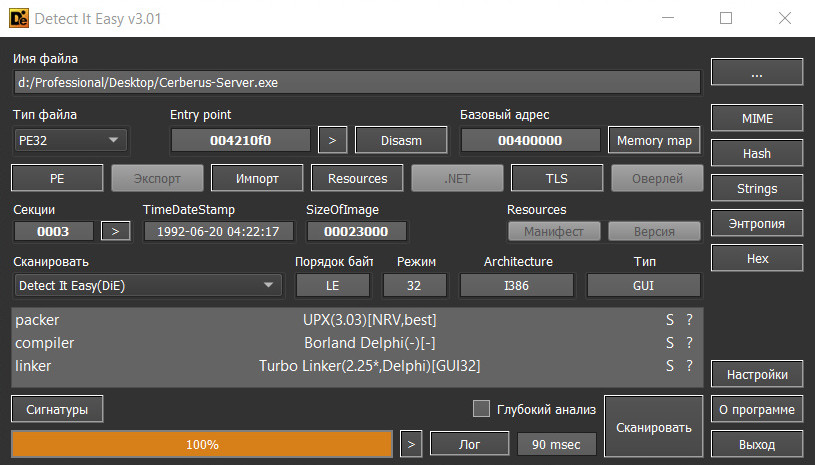

Для некоторого изучения билдов наших ратников я буду использовать Detect It Easy версии 3.01.

Оценивать их будем по следующим критериям:

- набор предлагаемых функций;

- скорость развертывания в целевой системе;

- нагрузка на компьютер жертвы;

- уровень защиты кода билда (попробуем разреверсить билд);

- проверка на VirusTotal;

- плюсы и минусы в целом.

А теперь приступим к анализу.

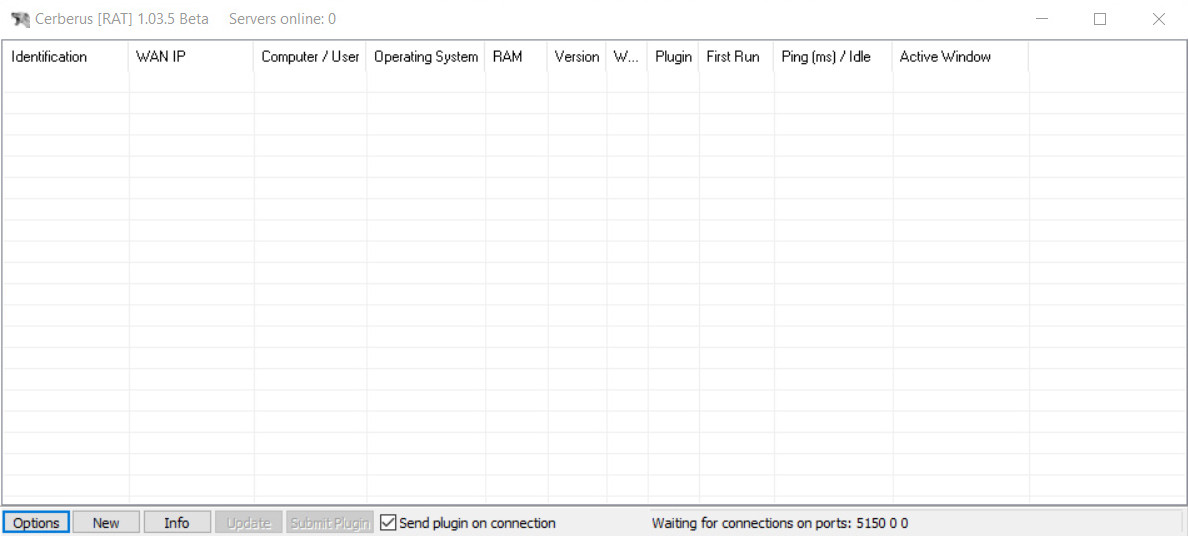

Cerberus

Интересные функции

- Изменение языка

- Поддерживает различные форматы на выходе (.pif, .com, .src, .bat, .cmd)

- Есть возможность добавить звуки при запуске (как доступные по умолчанию, так и свои)

Описание

Скорость работы высокая: на все про все нагрузке требуется около пяти секунд. При работе занимает 7,3 Мбайт памяти и практически не нагружает процессор.

Пробуем загрузить билд в DiE. Виден Borland Delphi и UPX, на который как раз и ругаются некоторые антивирусы.

Вердикт

Cerberus хорошо подходит для долговременного пребывания в системе. Его проще подсунуть жертве из‑за возможности менять расширение файла.

Из минусов — распознать Windows 10 при работе он не смог, ну и антивирусами палится прилично, так что придется криптовать. Компилятор малость устарел, а при запуске он внезапно издает звук, который совершенно не способствует незаметному заражению.

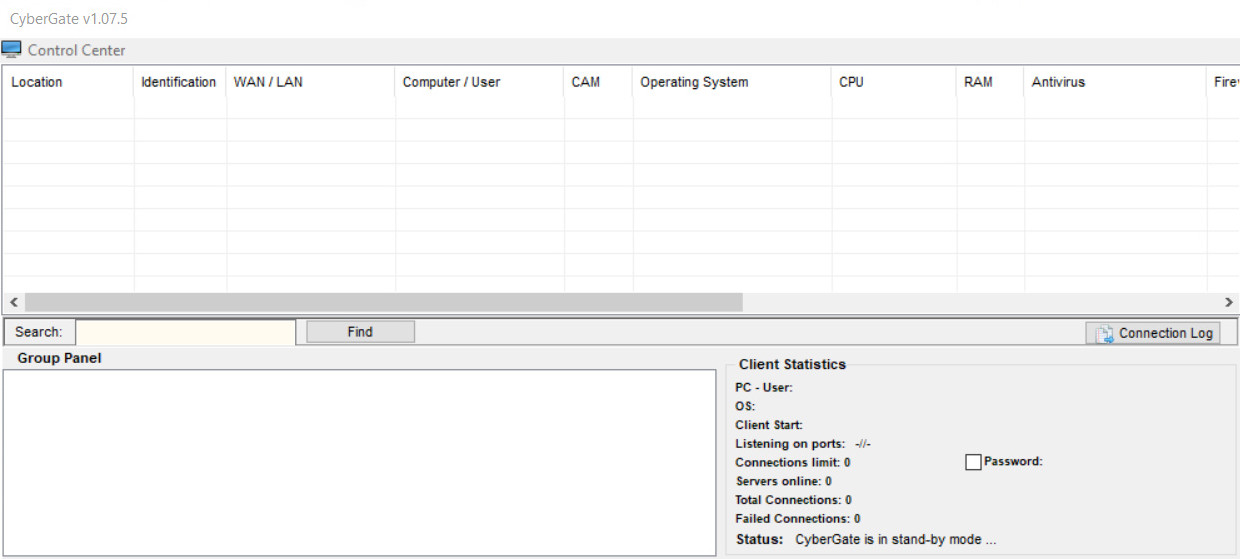

CyberGate

Интересные функции

- Сбор сведений об активной сессии

- Позволяет искать данные на устройствах

- Имеется расширенный объем получаемых данных в панели

Описание

Запуск и закрепление билда занимает около 25 с — медленно, даже по сравнению с тем же Cerebrus. Нагрузка на систему несколько выше, чем у конкурентов; к тому же при запуске он создает несколько процессов и виден в диспетчере задач. Потребляет 0,1% процессора и 4,2 Мбайт памяти. Нагружает диск на 100 Кбайт/с.

С защитой все странно: билд даже не пытается скрыть очень большое количество импортируемых библиотек и функций из них. Обфускации вызовов WinAPI нет, что не может не удивлять.

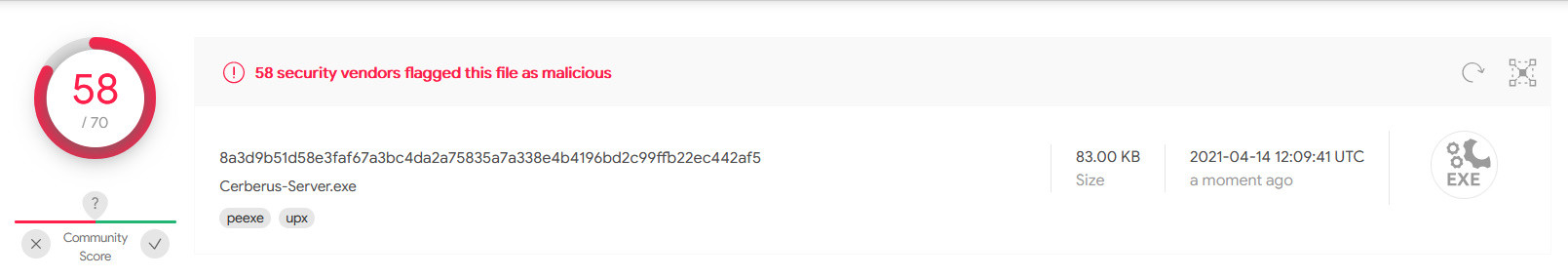

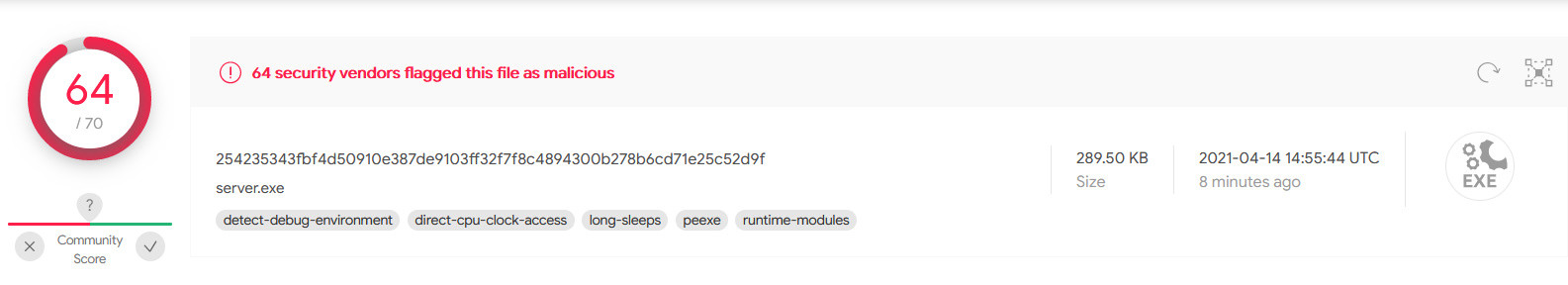

После сказанного выше детект 64/70 (91,4%) совсем не удивляет, но при проверке этой крысы на VirusTotal только один из 70 антивирусов (eGambit) смог установить точное происхождение вируса.

Вердикт

Да, билд палится всем чем только можно, но прост как палка и легок в использовании. Но и вырубить его легко, он не будет особенно сопротивляться.

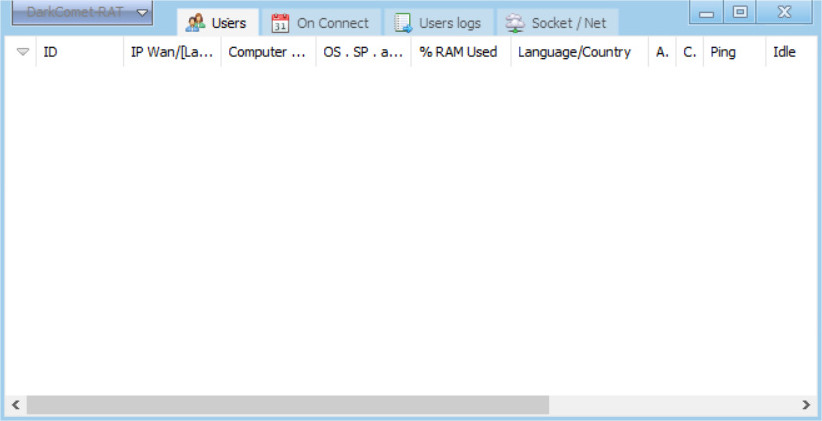

DarkComet

Интересные функции

- Имеется два режима сборки вируса (минимальный и расширенный)

- Есть функция подключения сокетов (можем пробрасывать подключения для повышения безопасности)

- Можно запланировать действия

- Позволяет создать ссылку‑загрузчик для вируса

Описание

Сборка билда требует больше минуты, что сильно больше обычного для такого софта. После запуска билда потребляется 2,7 Мбайт ОЗУ, что совсем хорошо на фоне околонулевого потребления остальных ресурсов.

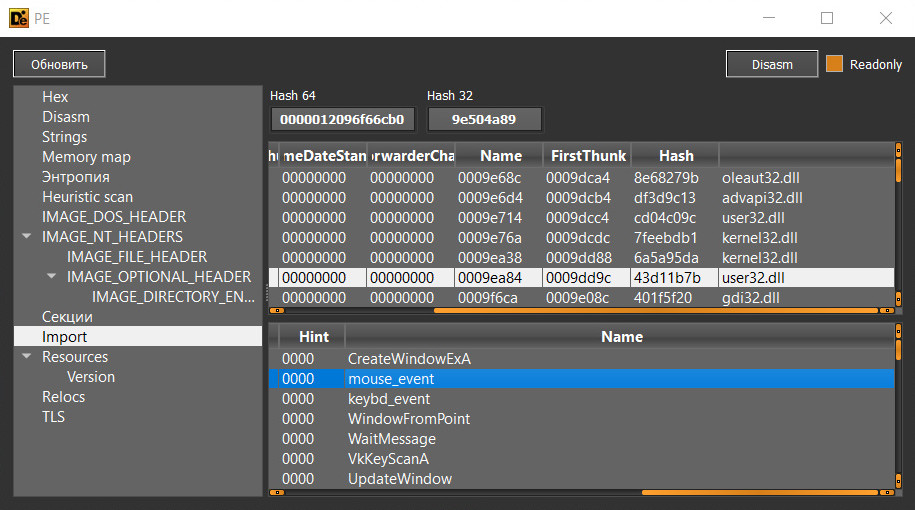

Билд снова не накрыт никаким протекторами или упаковщиками. В импортах сразу заметна user32.dll, из которой импортируются модули mouse и keybd , и, конечно, функция VkKeyScanA , которые позволяют сделать кейлоггер.

info

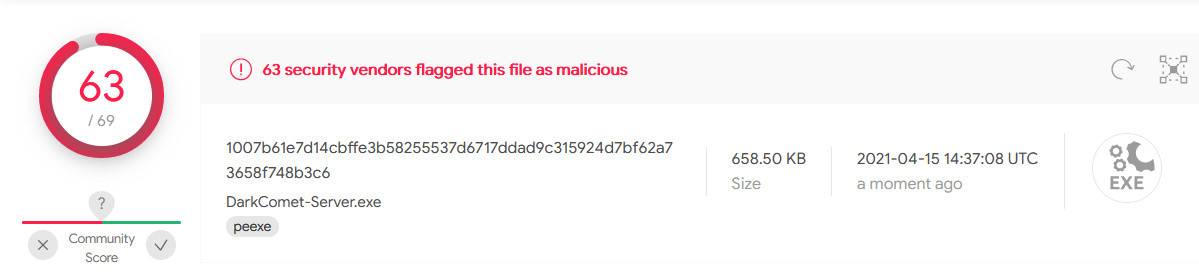

Вердикт

Ни один антивирус не понял, что перед ним «Комета». Впрочем, начинка билда вся торчит наружу, так что сильно распространять такие программы не стоит, хоть и кастомизация здесь полная. Да и время сборки билда не радует.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Марк Клинтов

Не существует устройства, которое запретит людям быть идиотами

При подготовке материала использовались источники:

https://www.thefastcode.com/ru-rub/article/what-is-rat-malware-and-why-is-it-so-dangerous

https://xakep.ru/2021/05/11/rats-1/