Sakura

Sakura — лёгкий и быстрый GTK эмулятор терминала, основанный на VTE (Virtual Terminal Emulator).

Sakura отличается высокой скоростью работы, не зависит от какого либо рабочего окружения, поддерживает вкладки (хотя может использоваться и без них), поддерживает псевдопрозрачность и полностью поддерживает Юникод (Unicode).

Sakura имеет стандартный набор функциональных возможностей характерных для большинства эмуляторов терминала. Все основные функции и настройки доступны из контекстного меню терминала. Конфигурационный файл находится:

~/.config/sakura/sakura.conf

Sakura имеет GTK 2 (vte) и GTK 3 (vte3) версию, терминалом можно полностью управлять с помощью клавиатурных сочетаний (могут быть заданы самостоятельно).

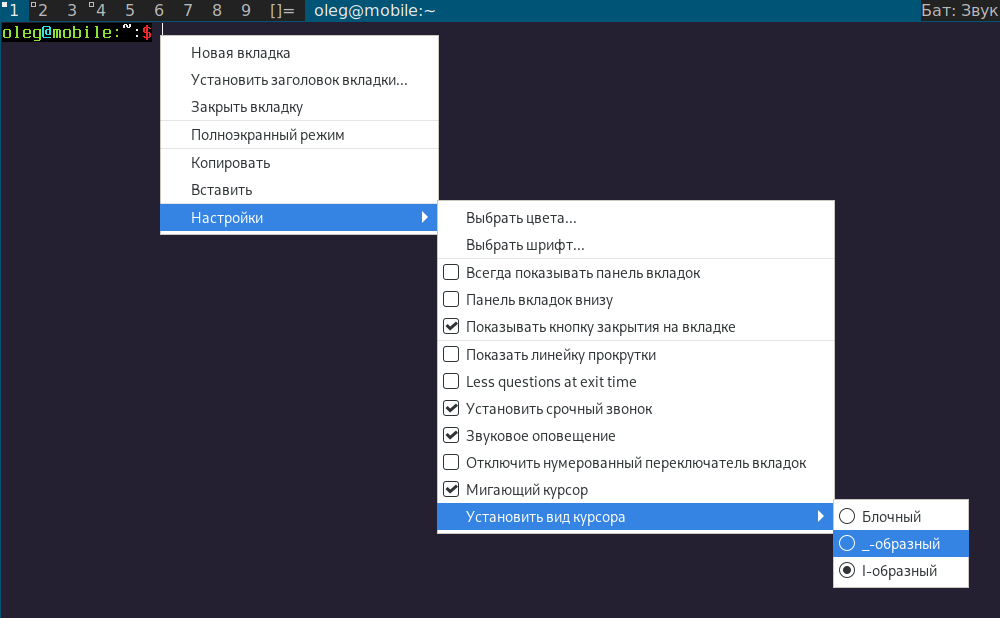

Эмулятор терминала Sakura

Sakura — лёгкий и быстрый эмулятор терминала Linux на основе VTE. Он использует вкладки, а параметры его конфигурации изменяются через контекстное меню.

Содержание

Возможности

Эмулятор терминала Sakura отличается высокой скоростью работы, не зависит от какого либо рабочего окружения, поддерживает вкладки (хотя может использоваться и без них), поддерживает псевдопрозрачность и полностью поддерживает Юникод (Unicode).

Sakura имеет стандартный набор функциональных возможностей характерных для большинства эмуляторов терминала. Все основные функции и настройки доступны из контекстного меню терминала.

Терминалом можно полностью управлять с помощью клавиатурных сочетаний (могут быть заданы самостоятельно).

Установка

В Ubuntu этот эмулятор терминала Linux устанавливается так:

$ sudo apt install sakuraВ Arch Linux так:

$ sudo pacman -S sakuraПри желании установить эмулятор терминала Sakura классическим способом можно получить новейший код из репозитория Bazaar:

$ git clone https://git.launchpad.net/sakuraили репозитория Github:

$ git clone https://github.com/dabisu/sakuraПорядок установки в этом случае такой:

$ cmake . $ make $ sudo 'сmake install'Для установки Sakura с иным префиксом, например /usr , необходимо ввести:

$ cmake -DCMAKE_INSTALL_PREFIX=/usrНастройка

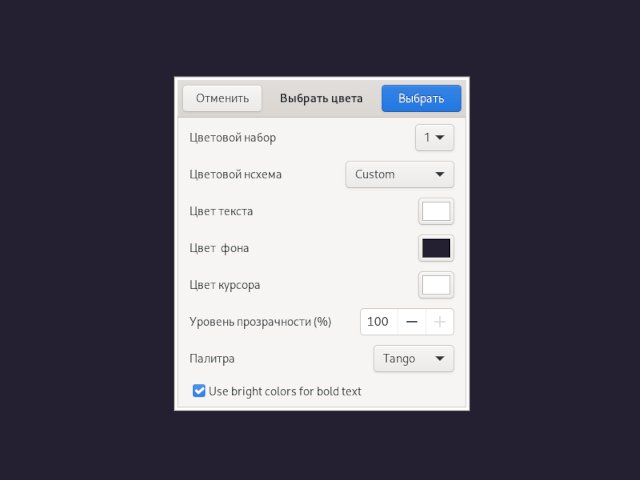

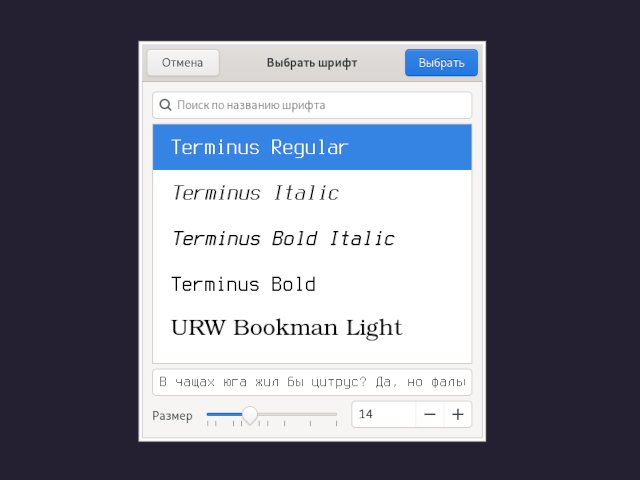

Большинство настроек эмулятора терминала Sakura доступны из контекстного меню.

Для более тонкой настройки необходимо внести изменения в конфигурационный файл Sakura, который находится здесь:

oleg@mobile:~:$ ls .config/sakura/sakura.conf .config/sakura/sakura.confПравка конфигурационного файла, находящегося в вашем домашнем каталоге не представляет никакой опасности. При выявлении ошибок в правке и незнания путей их исправления просто удалите sakura.conf и при следующем запуске этого эмулятора терминала Linux конфигурационный файл будет сгенерирован заново.

Использование

Эмулятор терминала Sakura имеет несколько параметров командной строки. Для получения полного списка запустите:

$ sakura --help Использование: sakura [ПАРАМЕТР…] - эмулятор терминала, основанный на VTE Параметры справки: -?, --help Показать параметры справки --help-all Показать все параметры справки --help-gtk Показать параметры GTK+ Параметры приложения: -v, --version Вывести номер версии -f, --font Выбрать начальный шрифт терминала -n, --ntabs Выбрать начальное число вкладок -d, --working-directory Установить рабочую директорию -x, --execute Выполнить команду -e, --xterm-execute Выполнить команду (последнюю опцию в командной строке) -l, --login Логин shell -i, --icon Установить иконку окна -c, --columns Установить число столбцов -r, --rows Установить число строк -h, --hold Удерживать окно после выполнения команды -m, --maximize Максимальный размер окна -s, --fullscreen Полноэкранный режим --config-file Использовать альтернативный файл конфигурации --colorset Выбрать начальную цветовую палитру --display=DISPLAY X display to useПривязки клавиш

Sakura поддерживает привязки клавиатуры в своем конфигурационном файле ~/.config/sakura/sakura.conf , но нет графического интерфейса для их редактирования, поэтому используйте ваш любимый редактор, чтобы изменить значения. Привязки клавиш представляют собой комбинацию акселератора+клавиши.

Ключи

Чтобы изменить ключи по умолчанию, установите значение ключа, которое вы хотите изменить, на желаемый ключ. Например, если вы хотите использовать клавишу D вместо клавиши W для удаления вкладки, установите для del_tab_key значение D в файле конфигурации.

Привязки клавиш по умолчанию

Ctrl + Shift + T Новая вкладка Ctrl + Shift + W Закрыть текущую вкладку Ctrl + Shift + C Копировать выделенный текст в буфер обмена Ctrl + Shift + V Вставить выделенный текст из буфера обмена Ctrl + Shift + N Установить название вкладки Ctrl + Left cursor Предыдущая вкладка Ctrl + Right cursor Следующая вкладка Ctrl + Shift + Left cursor Переместить вкладку влево Ctrl + Shift + Right cursor Переместить вкладку вправо Ctrl + [1-9] Переключиться на вкладку N (1-9) Ctrl + Shift + S Полоса прокрутки (включить/выключить) Ctrl + Shift + Mouse left button Открыть ссылку Shift + PageUp Прокрутка текста на страницу вверх Shift + PageDown Прокрутка текста на страницу вниз Ctrl + Shift + Up Прокрутка текста на строку вверх Ctrl + Shift + Down Прокрутка текста на строку вниз Ctrl + Shift + [F1-F6] Выбрать набор цветов для текущей вкладки

Вы также можете увеличивать и уменьшать размер шрифта стандартным способом GTK:

Ctrl + ‘+’ Увеличить размер шрифта Ctrl + ‘-‘ Уменьшить размер шрифта

Привязка кнопок мыши по умолчанию:

Кнопка 1 Никаких действий Кнопка 2 Вставить Кнопка 3 Контекстное меню

Поведение можно изменить с помощью следующих настроек конфигурации:

copy_on_select Установить значение true для автоматического копирования выделенного текста paste_button Установить на нужную кнопку мыши (по умолчанию: 2) menu_button Установить на нужную кнопку мыши (по умолчанию: 3)

Выводы

Эмулятор терминала Sakura отличает высокая скорость, легкость и простота настройки. Этот эмулятор терминала Linux наиболее подходит тем, кто не искушён в правке конфигураций, делая в Linux лишь первые шаги.

Вышла САКУРА 2.30 с собственным мобильным клиентом (Android и iOS)

Выпущен новый релиз программного комплекса информационной безопасности «САКУРА» (далее ПК САКУРА), который получил номер 2.30. В этом релизе появился ряд новых ключевых возможностей: например, собственный мобильный клиент (Android и iOS) для организации многофакторной аутентификации и точной геолокации.

Расширены возможности уведомлений и двухфакторной аутентификации. Доработан механизм работы с LDAPS, сохранения персональных настроек и актуализации политик VPN шлюза NGATE.

Выполнена работа по оптимизации работы и повышению уровня безопасности ПК САКУРА по линиям взаимодействия с СУБД, ОС MS Windows, Telegram, рабочими станциями.

Новое в версии

- Выпущено собственное мобильное приложение «САКУРА» под ОС Android и iOS, для организации многофакторной аутентификации пользователя:

- по экземпляру мобильного устройства

- по подтверждению доступа пользователя к мобильному устройству

Также, мобильное приложение позволяет точно определить геолокацию пользователя (при включенной функции на устройстве).

- Добавлена возможность отправлять уведомления всем пользователям рабочей станции при нарушении системных правил контроля безопасности.

- Доработан механизм работы с LDAPS для случаев, когда не применяется двусторонняя проверка аутентификации на базе сертификатов. В случае односторонней аутентификации более не требуется загружать сертификат в панель управления ПК САКУРА.

- Появилась возможность актуализации политик VPN шлюза NGATE без прерывания VPN сессии при изменении состояния комплаенса рабочего места.

- Личные настройки интерфейса пользователя сохраняются при переключении между разными сеансами в браузерах. При этом учитывается больше параметров: видимость колонок, настройки виджетов, правила сортировки и фильтрации.

Оптимизация и Безопасность

- Повышена совместимость сервера ПК САКУРА с СУБД Postgres из репозитория Astra Linux.

- Для повышения надежности работы в отказоустойчивом режиме и исключения вероятности компрометации дистрибутивов агентов ПК САКУРА, они больше не хранятся в файловой системе.

- Оптимизирована скорость формирования отчета по текущим сессиям терминальных серверов MS Windows.

- Оптимизирован механизм учета рабочего времени пользователей при переходе рабочего места в режим сна.

- Изменено поведение управления сеансами VPN совместно с Telegram: отсутствие подтверждения в Telegram воспринимается как максимальный уровень нарушения.

- Шифрование учетной записи подключения к СУБД стало обязательным.

- Оптимизирован механизм формирования скриншотов на рабочих станциях.

- Оптимизирован механизм работы с провайдерами двухфакторной аутентификации.

- Улучшен механизм перемещения доменных пользователей по группам нарушений при переходе рабочего места в оффлайн.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Читайте также

21 Августа 2023

04 Сентября 2023

/news/2023-09-18-114534/41936

Татьяна Никитина 18 Сентября 2023 — 18:59

Проведенный в NCC Group анализ банковского Android-трояна Hook показал, что зловред создан на базе исходников ERMAC. Набор команд увеличился более чем в два раза, добавлены функции стриминга экрана и обеспечения взаимодействия с UI.

О появлении банкера Hook стало известно в начале года; в ThreatFabric разобрали образец и сочли его форком ERMAC. Через несколько месяцев новый вредоносный проект свернули, а исходные коды, со слов его участников, были выставлены на продажу.

Согласно результатам нового исследования, Hook действительно является наследником трояна двухлетней давности. Все 30 команд, поддерживаемых ERMAC, сохранились и реализованы почти так же, однако новый список содержит еще 38 позиций.

Основные функции предшественника тоже остались прежними: отправка СМС на заданный номер телефона, переадресация звонков, кража СМС-сообщений, составление списка установленных приложений, проведение фишинговых атак с помощью оверлеев, поиск сид-фраз, открывающих доступ к криптокошелькам.

Из новых возможностей аналитики особо отметили умение делать скриншоты, в том числе в потоковом режиме, и функциональность, позволяющую оператору взаимодействовать с пользовательским интерфейсом зараженного устройства. Троян Hook также умеет проводить СМС-рассылки, фотографировать жертву, используя фронтальную камеру, и собирать куки сеансов регистрации на сервисах Google.

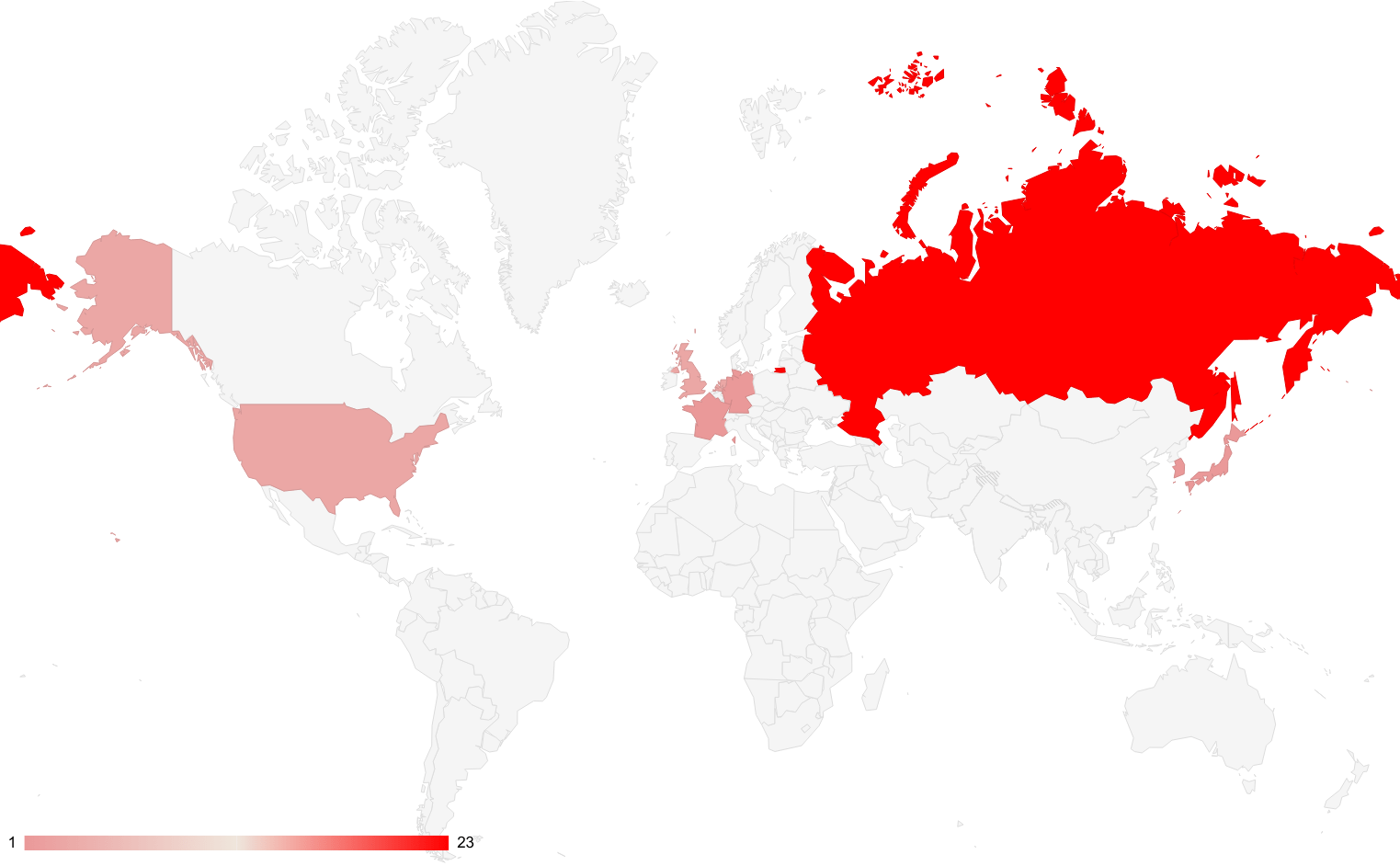

Большинство командных серверов Hook и ERMAC расположены в России (23). Выявлены также C2 в странах Западной Европы, США, Корее и Японии.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

При подготовке материала использовались источники:

https://zenway.ru/page/sakura

https://linuxcookbook.ru/articles/emulyator-terminala-sakura

https://www.anti-malware.ru/news/2023-03-10-111332/40694