Что такое СКЗИ, и какие они бывают

СКЗИ (средство криптографической защиты информации) — это программа или устройство, которое шифрует документы и генерирует электронную подпись (ЭП). Все операции производятся с помощью ключа электронной подписи, который невозможно подобрать вручную, так как он представляет собой сложный набор символов. Тем самым обеспечивается надежная защита информации.

Как работает СКЗИ

- Отправитель создает документ

- При помощи СКЗИ и закрытого ключа ЭП добавляет файл подписи, зашифровывает документ и объединяет все в файл, который отправляется получателю

- Файл передается получателю

- Получатель расшифровывает документ, используя СКЗИ и закрытый ключ своей электронной подписи

- Получатель проверяет целостность ЭП, убеждаясь, что в документ не вносились изменения

Виды СКЗИ для электронной подписи

Есть два вида средств криптографической защиты информации: устанавливаемые отдельно и встроенные в носитель.

СКЗИ, устанавливаемое отдельно — это программа, которая устанавливается на любое компьютерное устройство. Такие СКЗИ используются повсеместно, но имеют один недостаток: жесткую привязку к одному рабочему месту. Вы сможете работать с любым количеством электронных подписей, но только на том компьютере или ноутбуке, на котором установлена СКЗИ. Чтобы работать на разных компьютерах, придется для каждого покупать дополнительную лицензию.

При работе с электронными подписями в качестве устанавливаемого СКЗИ чаще всего используется криптопровайдер КриптоПро CSP. Программа работает в Windows, Unix и других операционных системах, поддерживает отечественные стандарты безопасности ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012.

Реже используются другие СКЗИ:

Все перечисленные СКЗИ сертифицированы ФСБ и ФСТЭК, соответствуют стандартам безопасности, принятым в России. Для полноценной работы также требуют покупки лицензии.

СКЗИ, встроенные в носитель, представляют собой «вшитые» в устройство средства шифрования, которые запрограммированы на самостоятельную работу. Они удобны своей самодостаточностью. Все необходимое для того, чтобы подписать договор или отчет, уже есть на самом носителе. Не надо покупать лицензии и устанавливать дополнительное ПО. Достаточно компьютера или ноутбука с выходом в интернет. Шифрование и расшифровка данных производятся внутри носителя. К носителям со встроенным СКЗИ относятся Рутокен ЭЦП, Рутокен ЭЦП 2.0 и JaCarta SE.

Больше не значит лучше: адекватный класс СКЗИ для бизнеса

Всем привет, меня зовут Василий Степаненко, и теперь я работаю в НУБЕС.

Эта статья для тех, кто любит “перебдеть”, и все информационные системы, в которых производится обработка персональных данных, категорировать по максимальному уровню защищенности, т.е. УЗ-1. Конечно же бывают случаи, когда действительно у информационной системы должен быть УЗ-1, но чаще все же этот уровень защищенности выводят на всякий случай, чтобы точно не придрались.

Иногда нужно применять средства криптографической защиты информации (СКЗИ) для защиты каналов связи, баз данных, съемных носителей, некоторые хотят и виртуальные машины шифровать в облаке и т.д. Кстати, непосредственно в облаке бывают только СКЗИ класса КС1, остальные потребуют обязательно использовать программно-аппаратный комплекс (КС2, КС3, КВ и КА), так что если вы уже в облаке или собираетесь туда мигрировать свои системы, вам точно стоит разобраться во всем или прочитать статью далее.

Так вот, есть открытый реестр сертифицированых по требованиям ФСБ России СЗИ: http://clsz.fsb.ru/clsz/certification.htm (сам реестр больше, это выписка, свободно доступная). В этом реестре только отечественные СКЗИ, в которых реализованы российские алгоритмы шифрования, такие как ГОСТ 34.10-2018 (электронная цифровая подпись), ГОСТ 34.11-2018 (хеш-функция), ГОСТ 34.12-2018 (блочные шифры, Кузнечик и Магма).

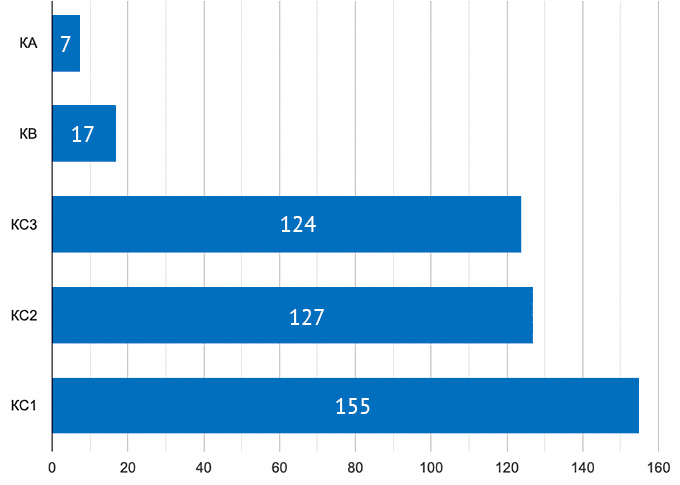

Из реестра нас интересуют только СКЗИ, поэтому средства антивирусной защиты, операционные системы, различные фильтры, межсетевые экраны и прочее не будем учитывать. Для персданных по этим классам СЗИ нужно брать реестр ФСТЭК России. Берем из реестра ФСБ именно СКЗИ классов КС1, КС2, КС3, КВ и КА, которые применяются для защиты сведений конфиденциального характера (но не гостайны) и смотрим, сколько каких вообще есть.

Как видите, не так уж много СКЗИ, сертифицированных по требованиям ФСБ России, особенно КА и КВ.

Поясню по классам СКЗИ (КС1, КС2, КС3, КВ, КА) – их применение зависит от предполагаемого нарушителя. Если все сильно упростить, то можно сказать так:

- КС1 можно использовать, если потенциальный нарушитель не имеет доступа в помещения, где размещаются СКЗИ (например, нарушитель = хакер).

- КС2 нужно использовать, если потенциальный нарушитель может находиться в помещении, где размещены СКЗИ (нарушитель = подрядчик или всеми «любимая» завербованная уборщица).

- КС3 нужно использовать, если потенциальный нарушитель может получить непосредственный доступ к СКЗИ (нарушители = администраторы, имеющие доступ к стойке, подрядчики и т.д.).

- КВ нужно использовать, если потенциальный нарушитель может перехватить трафик и исследовать его, т.е. привлечь криптоаналитиков (а это, скорее всего, уже спецслужбы = нарушители).

- КА нужно использовать, если потенциальный нарушитель мог внедрить закладки в СКЗИ, не декларированные возможности (т.е. опять же спецслужбы, либо подлый разраб из вендора СКЗИ подразумевается под потенциальным нарушителем).

Грубо говоря, КС1 – это самый низкий класс СКЗИ, предполагающий, что вокруг СКЗИ создано много преград для нарушителя и защищаемая информация не очень интересна спецслужбам. А класс КА, наоборот, предполагает, что в СКЗИ реализована защита от многих угроз, и посредством КА можно защищать весьма значимые сведения конфиденциального характера.

Когда разговор заходит о персданных (они относятся к сведениям конфиденциального характера), то все обычно вспоминают про 152-ФЗ, ПП-1119, 21 Приказ ФСТЭК, но есть еще и Приказ ФСБ России № 378 от 10.07.2014 г., которым тоже нужно руководствоваться, если речь идет о защите персональных данных. Консалтеры не очень любят вспоминать про СКЗИ, потому что они больше юристы, чем реальные безопасники. Обратите на 378 Приказ ФСБ внимание, если вдруг у вас идет консалтинговый проект по защите персданных.

В 378 Приказе ФСБ России есть привязка, какие СКЗИ нужно использовать для каких уровней защищенности персданных:

Таким образом, если Оператор персданных счёл для себя актуальными угрозы первого или второго типа (и соответственно вывел УЗ-1 или УЗ-2), то ему придется покупать СКЗИ классов КВ или КА. Их весьма немного в реестре ФСБ России, но что еще хуже, даже имеющиеся в реестре образцы не очень производительны. Для понимания – в КВ и КА речь не про Гб/с, а про Мб/с.

Напомню типы угроз по отношению к информационной системе персональных данных, которые определены в Постановлении Правительства № 1119 от 01.11.2012 г.:

- Угрозы 1-го типа – если актуальны закладки (недекларированные возможности) в системном программном обеспечении (например: ОС, СУБД, гипервизоры).

- Угрозы 2-го типа – если актуальны закладки (недекларированные возможности) в прикладном программном обеспечении (например: офисные пакеты, браузеры, ERP и т.д.).

- Угрозы 3-го типа – если закладки в основном и прикладном ПО не актуальны для вас.

Оператор персданных сам решает, какие типы угроз по 1119-ПП для него актуальны, а значит вполне возможно сказать, что в информационной системе коммерческой организации актуальны угрозы 3-го типа, не связанные с закладками в ПО. Таким образом, и на СКЗИ вы сможете сэкономить и обеспечить нормальную производительность шифрования, ведь чем выше класс СКЗИ, тем дороже. Все последние публичные утечки персданных связаны с наличием уязвимостей, неправильными настройками, публикацией наружу того, чего не нужно было публиковать, но не с тем, что в какой-либо ОС или браузере вендор оставил для спецслужб тайный ход, и они им воспользовались.

Лучше купите средства защиты и настройте их (это, увы, тоже не все делают), чтобы утечки не случились, чем внедрять в коммерческой организации СКЗИ классов КВ или КА. Кстати, и ключи шифрования для КВ и КА генерируются не в самих СКЗИ этих классов. Придется еще и к вендору, а возможно, и в ФСБ обращаться.

Если вы определили для себя необходимость применения КС2, КС3, КВ, КА, и решили разместить систему в облаке, стоит ориентироваться на облачных провайдеров, являющихся заодно и ЦОДами с услугой Colocation, так как начиная с КС2 и выше все СКЗИ будут программно-аппаратными, а значит стоит искать стойку (КС3, КВ, КА) или юнит (КС2).

Если же все упростить, то коммерческая компания может для себя определить актуальными угрозы 3-го типа по 1119-ПП. А значит выбрать, если это вообще необходимо, СКЗИ класса КС1, которые в свою очередь могут быть виртуальными (например, С-Терра виртуальный шлюз, ViPNet Coordinator VA) и спокойно разместить их в облаке, соответствующем 152-ФЗ, и с реальными мерами защиты, нейтрализующими всех возможных нарушителей.

- информационная безопасность

- it-инфраструктура

- виртуализация

- облачные сервисы

- 152-фз

- персональные данные

- испдн

- фстэк

- скзи

- Блог компании Nubes

- Информационная безопасность

- IT-инфраструктура

Средства криптографической защиты (СКЗИ) — что это

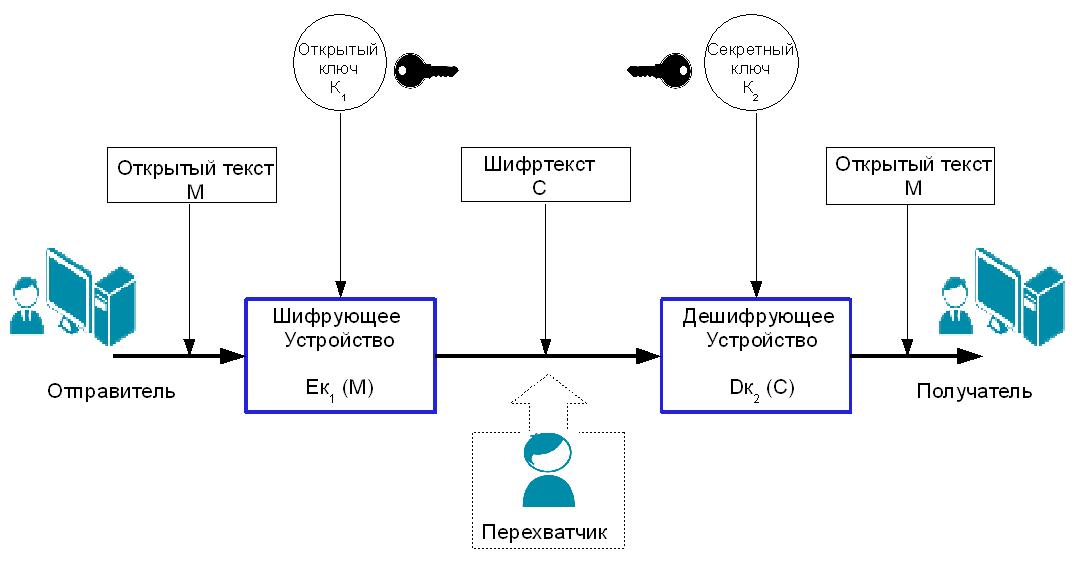

Криптографическое шифрование данных — это обратимое кодирование данных, выполняемое с помощью специального алгоритма (ключа). В настоящее время существует масса алгоритмов шифрования, которые имеют высокую криптографическую стойкость, то есть для расшифровки требуется значительный объём времени и ресурсов.

Средства криптографической защиты (СКЗИ) представляют собой программные решения, которые используются для шифрования данных при обмене информацией и её хранении. Так, СКЗИ нужны для доверенного хранения документов или передачи информации по защищенным каналам связи. Например, бухгалтерия отправляет счета-фактуры, отчеты и другие важные документы в госорганы при помощи криптографических средств защиты. Или аналогичным образом дешифрует ответы от контрагентов и протоколов от ФНС, ПФР, ФСС и других инспекций.

Виды СКЗИ

Есть два вида средств криптографической защиты, которые используются повсеместно: это отдельно устанавливаемое ПО и программы, заранее «вшитые» в устройство-носитель (например, USB-токен).

К первому виду относятся программы, которые можно поставить на большинство операционных Windows-систем, включая серверные версии, а также UNIX-подобные ОС:

- КриптоПро CSP;

- Signal-COM CSP;

- VipNet CSP.

Эти СКЗИ прошли сертификацию в соответствии с актуальным государственными стандартами и надёжно работают в компаниях разного уровня. Главной особенностью такого ПО является необходимость покупать лицензию на каждое новое устройство.

Ко второму виду СКЗИ, встроенных в носитель, относят:

- Рутокен ЭЦП;

- Рутокен ЭЦП 2.0;

- JaCArta SE.

Небольшие токены частично решают проблему удобства эксплуатации СКЗИ. Достаточно обеспечить устройству доступ к сети — процесс шифрования и дешифровки будет идти внутри носителя, не требуя установки дополнительного программного обеспечения.

Кроме того, существуют комбинированные решения.

Ограничения в работе с СКЗИ

Особенностью использования средств криптозащиты информации является плохая (а чаще полная) несовместимость разных средств друг с другом. Использовать КриптоПро CSP и VipNet CSP на одном компьютере не получится — обязательно пойдут сбои и станут появляться ошибки. Поэтому при работе с разными СКЗИ настоятельно рекомендуем использовать разные компьютеры.

Аренда облачного сервера для разработки, хостинга, обученияПодробнее

Как используют СКЗИ в работе

Алгоритм использования СКЗИ при работе с информацией выглядит примерно следующим образом:

- Пользователь формирует один или несколько документов, которые нужно переслать с использованием алгоритмов шифрования.

- Используя ключ и выбранное средство защиты криптографической информации, пользователь документ, добавляя к нему файл цифровой подписи, после чего данные отправляются получателю.

- Получатель расшифровывает файл с помощью СКЗИ и проверяет, не вносились ли в зашифрованный документ изменения.

Именно обеспечение целостности и невзламываемости документов после подписания их электронной подписью и есть одна из основных задач СКЗИ. Создание электронных подписей, проверка их подлинности, зашифровка и дешифровка данных — всё это необходимо для гарантированно безопасного обмена ценными документами.

Типы криптографии

Поскольку СКЗИ используют криптоалгоритмы, может возникнуть вопрос: а какие вообще существуют типы криптографии? Их три:

С закрытым ключом

Криптография с закрытым ключом предполагает, что отправитель и получатель будут использовать один и тот же ключ для шифрования и расшифровки данных. Поэтому этот тип криптографии часто называют симметричным. Он считается наиболее простым.

Ключ, разумеется, должен быть только у отправителя и получателя. Он используется в шифре во время шифрования данных. Поэтому человек, который знает секретный ключ, может расшифровать данные. Как правило, такая криптография используется для шифрования данных на носителях, так как передача секретного ключа может привести к его компрометации. Среди известных алгоритмов симметричной криптографии можно вспомнить AES, DES и шифр Цезаря.

С открытым ключом

Криптография с открытым ключом предполагает наличие двух ключей — один для шифрования данных, другой для их расшифровки. По отдельности они бесполезны, так как ключом шифрования расшифровать сообщение не получится.

Открытый (публичный) ключ находится в свободном доступе и может быть использован любым человеком. Закрытый (секретный) ключ хранится только у владельца. Среди известных алгоритмов асимметричной криптографии можно вспомнить ECC, протокол Диффи-Хеллмана, DSS.

С хеш-функциями

Криптография с хешированием предполагает использование необратимых односторонних функций, которые не позволяют восстановить исходное сообщение. Хеширование — это способ преобразования информации в строку фиксированной длины. Для каждой процедуры хеширования в идеале должен получаться уникальный хеш. И единственный спосовзломать хеш — использовать все возможные варианты, пока не получится точно такой же хеш.

Хеширование используется для хэширования важных данных (паролей, например) и в сертификатах. Среди известных алгоритмов хеширования можно вспомнить MD5, CRC, SHA-1, SHA-2 и SHA-3.

При подготовке материала использовались источники:

https://tensor.ru/uc/ep/skzi

https://habr.com/ru/companies/nubes/articles/741588/

https://www.cloud4y.ru/blog/cryptographic-protecting-information/