Как исправить раздражающие ошибки, связанные с Trgui.exe [РЕШЕНО]

Большинство ошибок trgui.exe — результат отсутствия или повреждения версий исполняемого файла и, как правило, они наблюдаются при запуске программы Check Point Endpoint Security. Обычно, установка новой версии файла EXE позволяет устранить проблему, из-за которой возникает ошибка. Если ошибка trgui.exe возникла в результате его удаления по причине заражения вредоносным ПО, мы рекомендуем запустить сканирование реестра, чтобы очистить все недействительные ссылки на пути к файлам, созданные вредоносной программой.

Формат Windows Executable File с расширением файла EXE классифицируют в качестве Исполнимые файлы. Ниже представлен список самых последних версий файлов практически для всех версий Windows (а также для некоторых %%os%%), которые вы также можете скачать. В настоящее время в нашей безе отсутствуют некоторые файлы trgui.exe, однако вы можете получить их по запросу, нажав на кнопку Request (Запрос) рядом с соответствующей версией файла. В редких случаях, если вы не можете найти версию необходимого вам файла ниже, мы рекомендуем вам обратиться за дополнительной помощью к Check Point Software Technologies, Ltd..

Несмотря на то, что в большинстве случаев после размещения файла trgui.exe в надлежащем месте на жёстком диске, сообщения об ошибках, связанных с этим файлом, больше не выводятся, следует выполнить быструю проверку, чтобы окончательно в этом убедиться. Мы рекомендуем повторно запустить Check Point Endpoint Security для проверки того, возникает ли проблема.

| trgui.exe Описание файла | |

|---|---|

| Тип: | EXE |

| Группа: | Check Point Endpoint Security |

| App: | Check Point Endpoint Security |

| Версия выпуска: | 1.0 |

| Автор: | Check Point Software Technologies, Ltd. |

| Имя: | trgui.exe Запрос |

| Размер: | 801968 |

| SHA-1: | 8ecf5776dc5a17cceec4204e3495a37440de62d4 |

| MD5: | 0a81e6b7f2e84118c4fc9bc2301465e2 |

| CRC32: |

2.Check Point на максимум. HTTPS-инспекция

В предыдущем уроке мы затронули проблему человеческого фактора в Информационной безопасности. В итоге мы сделали вывод, что не важно на сколько качественное и дорогое оборудование вы используете, т.к. все “упрется” в настройку, которая должна быть выполнена грамотно. В этом уроке мы рассмотрим https-инспекцию. Довольно многие недооценивают важность этой функции без которой немыслима современная защита сети. Но обо всем по порядку.

Защита веб-трафика

Практически все современные NGFW или UTM решения имеют функционал проверки веб-трафика. Это и категоризация сайтов и проверка скачиваемого контента и определение веб-приложений. Причем последний пункт (веб-приложения) очень важен, т.к. через один и тот же порт могут работать огромное кол-во сервисов. И если с проверкой HTTP-трафика практически у всех вендоров нет проблем, то HTTPS — настоящий вызов для современных средств защиты.

HTTPS

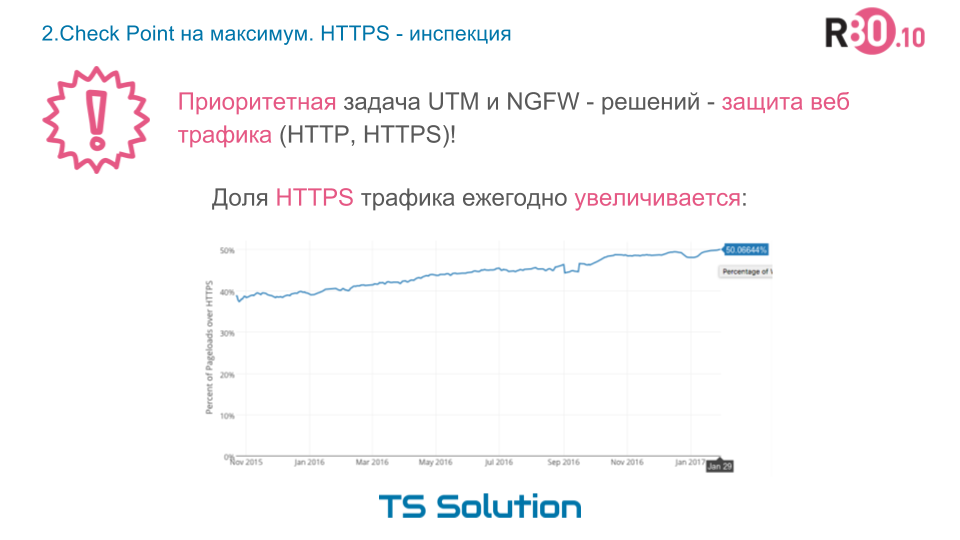

Думаю, что нет особого смысла рассказывать что такое HTTPS и на сколько он важен для организации безопасного Интернета. Благодаря HTTPS можно быть уверенным, что между клиентом (браузер) и сервером (web-server) невозможно перехватить или изменить передаваемую информацию. Согласно статистике за 2017 год, доля HTTPS-трафика превысила 50%.

Более того, современные браузеры (например google chrome) будут помечать http-сайты с формой авторизации как недоверенные, а google будет понижать их в поисковой выдаче. Все это спровоцирует еще более стремительное увеличение доли HTTPS-трафика.

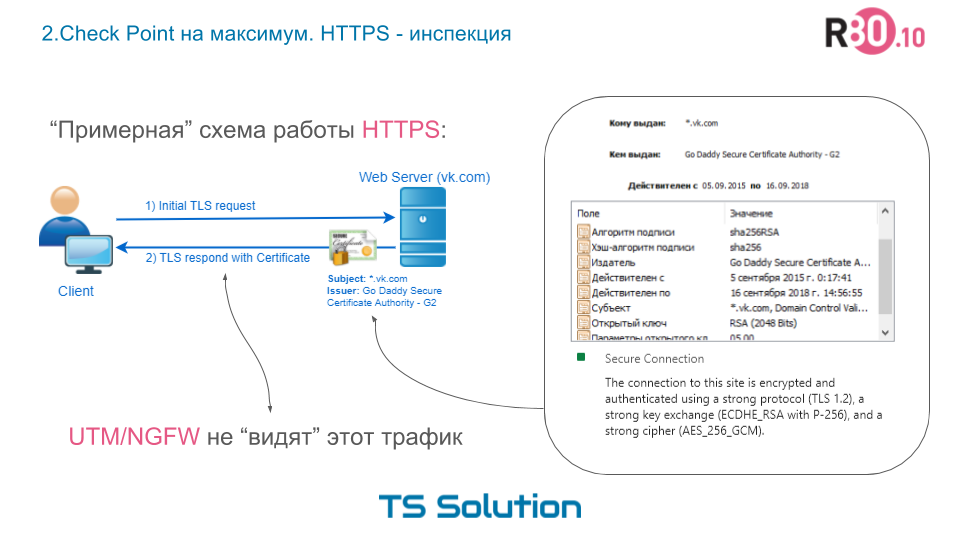

Как было сказано ранее, HTTPS используется для защищенного общения между двумя узлами в сети Интернет. При этом HTTPS не является каким-то новым протоколом, в целом это обычный HTTP, просто для защиты трафика в качестве транспортного протокола используется SSL или TLS. Именно эти протоколы и отвечают за аутентификацию, шифрование и целостность трафика. Мы не будем подробно рассматривать работу этих протоколов, но всем кто интересуется очень рекомендую вот эту статью. В грубом приближении работа HTTPS выглядит следующим образом:

Т.е. клиент инициирует TLS-запрос к Web-серверу и получает TLS-ответ, а также видит цифровой сертификат, который естественно должен быть доверенным. Пример сертификата при обращении на сайт vk.com изображен выше. В нем содержатся параметры защищенного соединения и открытый ключ. Кроме того, браузер может “подсказать” какая именно версия TLS используется. Повторюсь, что это очень упрощенное описание работы TLS.

После успешного TLS Handshake, начинается передача данных в шифрованном виде. Казалось бы, что это очень хорошо (так оно и есть). Однако для “безопасника” в компании это настоящая головная боль. Поскольку он не “видит” этот трафик и не может проверять его содержимое ни антивирусом, ни системой предотвращения вторжений (IPS), ни DLP-системой, ничем… А это в свою очередь представляет собой очень серьезную уязвимость. Т.к. большинство сайтов переходят на HTTPS, то без HTTPS инспекции ваш интернет-шлюз не может проверять большую часть Web-трафика (т.к. он зашифрован). Кроме того, злоумышленники все чаще используют облачные файловые хранилища для распространения вирусов, которые также работают по HTTPS. Таким образом, каким бы качественным и дорогим не был ваш межсетевой экран (будь то UTM или NGFW решение), он будет пропускать абсолютно все вирусы и зловреды без включенной HTTPS инспекции. Даже пресловутый тестовый вирус EICAR, который детектится любым антивирусом, будет успешно проходить вашу защиту через HTTPS. Мы это обязательно рассмотрим на примере.

HTTPS-инспекция

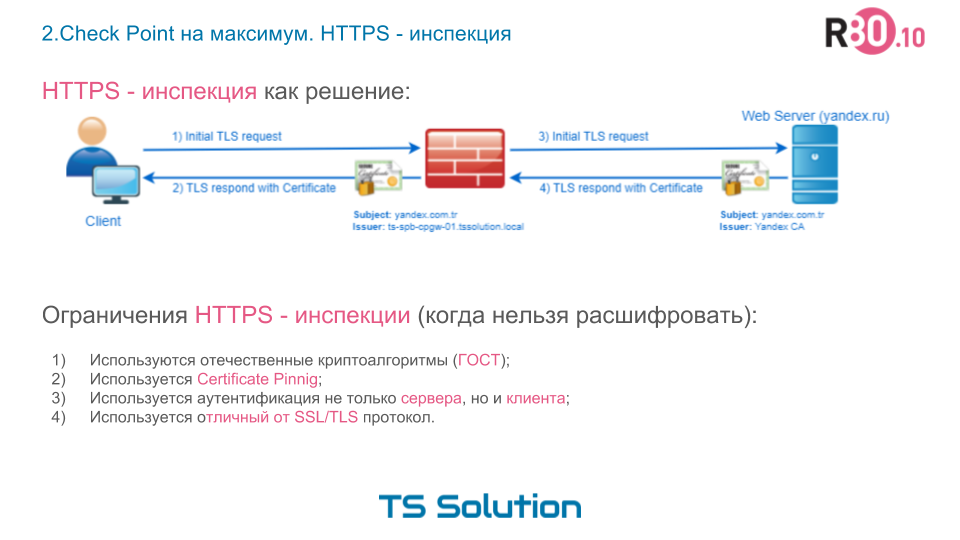

Решить проблему безопасников призвана технология HTTPS-инспекции. Ее суть до безобразия проста. Фактически, устройство, которое организует HTTPS-инспекцию, совершает атаку типа man-in-the-middle. Выглядит это примерно следующим образом:

Т.е. Check Point перехватывает запрос пользователя, поднимает с ним HTTPS-соединение и уже от себя поднимает HTTPS-сессию с ресурсом, к которому обратился пользователь. В данном случае клиенту предъявляется сертификат, который выпустил сам Check Point. Само собой, что данный сертификат должен быть доверенным. Для этого в Check Point-е есть возможность импортировать сертификат от доверенного CA (subordinate certificate). При импортировании убедитесь, что сертификат имеет алгоритм подписи не ниже sha256, т.к. если он будет например sha1, то современные браузеры будут “ругаться” на такие сертификаты. Либо же вы можете сгенерировать самоподписанный сертификат, который затем необходимо сделать доверенным для всех компьютеров. Именно этот способ мы рассмотрим на примере.

Таким образом, оказавшись посередине между двумя шифрованными соединениям, Check Point получает возможность проверять трафик и все файлы, как с помощью антивируса, так и с помощью остальных блейдов (IPS, Threat Emulation и т.д.). Более подробно о HTTPS-инспекции Check Point вы можете почитать здесь.

Ограничения HTTPS-инспекции

Однако, не все так просто. Метод man-in-the-middle работает далеко не всегда. Есть случаи когда расшифровать https-трафик просто невозможно. Вот несколько примеров:

1) Используются отечественные криптоалгоритмы (ГОСТ) вместо стандартных SSL/TLS.

На данный момент ни одно иностранное решение не может обеспечивать корректную расшифровку подобного HTTPS-трафика (хотя и отечественных решений умеющих делать подобную https-инспекцию лично я не знаю). В качестве решения можно настроить исключения в HTTPS-инспекции для сайтов данной категории.

2) Используется Certificate Pinnig.

Т.е. приложение клиента заранее знает сертификат сервера, к которому он обращается. Обычно проверяется серийный номер сертификата. В этом случае приложение просто не будет смотреть в локальное хранилище доверенных сертификатов и при попытке подмены естественно будет возникать ошибка. Чаще всего данная проблема относится к толстым клиентам (такие как Skype, Telegram), которые используют SSL/TLS в качестве транспорта. Кроме того, буквально на днях обнаружил, что обновленная версия google chrome также начала использовать технологию certificate pinning для своих сервисов (youtube, google drive, gmail и так далее). Это делает невозможным использование https-инспекции. Компания Google активно заботится о безопасности пользователей, но значительно усложняет жизнь безопасникам. В этом случае есть два выхода:

- Настроить исключения в https-инспекции для сервисов Google. Уверен, что для компаний это крайне нежелательно.

- Использовать другой браузер… Например Firefox.

3) Используется аутентификация не только сервера, но и клиента.

Это характерно для сайтов из категории финансовых услуг, когда для доступа к какому-нибудь банк-порталу клиент использует специальный ключ или токен. Естественно, что в данном случае устройство, которое осуществляет HTTPS-инспекцию просто не сможет организовать https-соединение с сервером, т.к. не обладает нужным ключем. Проблема решается только настройкой исключений в HTTPS-инспекции.

4) Используется отличный от SSL/TLS протокол.

В данном случае речь уже не о ГОСТ-шифровании, а об относительно новом протоколе от google — quic. Компания гугл начинает активно переводить свои сервисы именно на этот протокол. При этом на текущий момент невозможно обеспечить его расшифровку. Единственным решением в данном случае является блокировка протокола quic, после чего сервисы google начинают использовать стандартный SSL/TLS.

Настройка

Описать настройку в формате текста довольно трудоемко, поэтому мы сделали небольшое видео. В первой части рассказывается вышеописанная теория, а во второй части мы пробуем скачать вирус по HTTPS, а затем настроим HTTPS-инспекцию и сравниваем результат.

Вывод

Самое главное, что нужно вынести из этого урока — HTTPS-инспекция это ОБЯЗАТЕЛЬНЫЙ компонент современной защиты. Без этой функции в вашей сети огромная черная дыра с точки зрения безопасности. И это относится не только к Check Point-у, но и ко всем другим решениям. Обязательно протестируйте свою сеть подобным образом. Все что нужно, это какой-нибудь тестовый вирус и клиентская машина, желательно без антивируса, чтобы тот не смог заблокировать скачивание файла (для чистоты эксперимента).

На этом мы заканчиваем второй урок, спасибо за внимание!

Провести бесплатный аудит настроек безопасности Check Point можно здесь

P.S. Хотелось бы поблагодарить Алексея Белоглазова за помощь в подготовке урока.

Tergui checkpoint что это за программа

If you are using Zone Alarm Firewall then you may notice TrGUI.exe is running in the system background. It’s totally a safe file but may show sometimes an error message on Windows 10 and older versions. I have discussed how to fix TrGUI.exe missing error or if it is not opening. Now as it is a part of a security software program, it is generally safe and secure for your system. However, if the TrGUI.exe file gets compromised or says if it becomes corrupted with virus/malware then it will trigger many issues on your system and hence it will ultimately become the root cause for generating annoying and irritating error notifications.

File Size & Location

I have listed down the most significant properties of TrGUI.exe that you should know.

- File Description: Check Point Endpoint Security GUI

- File Name: TrGUI.exe

- Type: Application

- File Location : C:\Program Files\CheckPoint\Endpoint Connect\

- File size: 0.83MB (can vary depending on the version)

- Publisher: Check Point Software Technologies

You can likewise see the overall properties of your desired file by simply playing out a right-click on the file and then choosing the Properties option.

Usage of TrGUI.exe

As it’s a part of the Zone Alarm Firewall and Antivirus, TrGUI.exe is required to run this application smoothly without any error. You should not remove it unless you are not using the Zone Alarm application.

Is TrGUI.exe a virus or it is safe?

In general, this is a safe file but as it is an executable file, there is a probability that the hackers can make an impersonation of this program to assault your framework and execute their horrendous exercises behind the screen and thus ultimately corrupting the .exe files. Now this corrupted file can create troubles for you and your system. So it is very necessary to check whether TrGUI.exe is safe or not and you can do it by checking for the location of TrGUI.exe in your computer.

To check for the location of the TrGUI.exe you need to follow the steps mentioned below.

- Press Crtl + Shift + Esc keys from your keyboard to launch the Task Manager.

- Now check for the process saying TrGUI.exe in the process section.

- After you find it, right-click on it and select the Open the file location option.

Now if the location of the file is C:\Program Files\CheckPoint\Endpoint Connect\ then it is absolutely safe and you do not need to stress over it, but in case if the location is something else other than the location specified above then high possibility thatTrGUI.exe is a malware file so you need to take necessary action against it.

Common TrGUI.exe error messages

Some common error messages triggered by corrupted TrGUI.exe files are as follows:

- exe has failed

- exe is not a valid WIN32 application.

- trgui.exe mf.dll is missing

- trgui.exe bad image

- Error starting program: Check Point Endpoint Security

Cause for TrGUI.exe errors

Well there are multiple causes that can trigger TrGUI.exe related errors like :

- Issues with the Windows Registry

- Suspicious or malicious software

If you are not happy with this software then you may try software like ZoneAlarm that offers similar features.

How to Fix TrGUI Error Message

If you are receiving an error message like a bad image, trgui.exe file is missing then chances are some of the files belongs to the Zone Alarm is either corrupted or damaged. In that case, the best way to fix this problem is to re-install the Zone Alarm application

How to Disable TrGUI?

If you are not using Zone Alarm for the time being or want to disable it for a few days then here are the steps:

1) Click on the Windows logo, type services, and click on it

2) Locate the Zone Alarm, right-click and choose Stop

3) Now close the window and restart the system to take effect.

Next time, you won’t see any error message related to TrGUI.

How to remove or uninstall TrGUI.exe from the PC?

Removing or deleting an executable file isn’t favored as it can mess up software programs related to it, in this manner you should be certain that the .exe file you need to erase is a malware or you don’t need it any longer.

Follow the steps mentioned below to delete the TrGUI.exe file from your computer.

1) Press the combination of Windows button + R keys from your keyboard

2) Type control and click on the Ok button.

3) Click on Uninstall a program

4) Now find the Check Point Endpoint Security or Zone Alarm application among the list of all software programs installed on your system.

5) Now right-click on it and select the Uninstall/change option and further just follow the prompts so as to remove TrGUI from your computer.

Well if you have followed the steps properly then you have successfully removed the TrGUI.exe file and hence you will probably never encounter any issues regarding it.

Other similar files:

Ankita

Founder and Writer @ WinOSBite. Future plan is to make this platform open to community to resolve and discuss various issues, usage related to Operating System.

Related Posts

iCacls.exe Process Detail, Syntax Info

icacls.exe is a useful command line tool that can be used to change the NTFS file system permission in older versions of Operating systems like… Read More » iCacls.exe Process Detail, Syntax Info

What is LogiOptions.exe, Uses & How to Remove it?

Well in case you have seen a process named LogiOptions.exe running in the background, then you could ponder: LogiOptions.exe is a genuine process or a… Read More » What is LogiOptions.exe, Uses & How to Remove it?

What is MMC.exe, Uses and Why its Running?

In short, Mmc.exe is a genuine Microsoft Management Console that is used to create admin tools to manage a wide range of existing software on… Read More » What is MMC.exe, Uses and Why its Running?

При подготовке материала использовались источники:

https://www.solvusoft.com/ru/files/%D0%BE%D1%88%D0%B8%D0%B1%D0%BA%D0%B0-%D0%BF%D1%80%D0%B8-%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%B8%D0%B8-%D0%B2%D0%B8%D1%80%D1%83%D1%81%D0%B0/exe/windows/check-point-software-technologies-ltd/check-point-endpoint-security/trgui-exe/

https://habr.com/ru/companies/tssolution/articles/341200/