4. UserGate Getting Started. Работа с пользователями

Приветствую в четвертой публикации цикла статей, посвященному продукции компании UserGate . В данной статье мы рассмотрим, как создать локального пользователя на устройстве UserGate, добавим LDAP-коннектор для подключения к Microsoft Active Directory и настроим captive-портал.

Идентификация пользователей позволяет применять политики безопасности, правила межсетевого экрана, правила веб-безопасности только к тем пользователям или группам пользователей, которым это необходимо.

Пользователи и группы пользователей могут быть созданы на самом устройстве UserGate (локальные пользователи и группы). Кроме локальных пользователей можно добавить и сервера авторизации. При этом поддерживаются следующие типы серверов авторизации:

- LDAP-коннектор;

- Сервер авторизации пользователей Radius;

- Сервер авторизации пользователей TACACS+;

- Сервер авторизации Kerberos;

- Сервер авторизации NTLM;

- Сервер авторизации SAML (SSO).

UserGate оперирует следующими типами пользователей:

- Пользователь Unknown — множество пользователей, не идентифицированных системой;

- Пользователь Known — множество пользователей, идентифицированных системой;

- Пользователь Any — любой пользователь (объединение множеств пользователей Known и Unknown);

- Определенный пользователь — пользователь, определенный и идентифицированный в системе.

В рамках данной статьи будет рассмотрен явный способ идентификации пользователей через captive-портал. У UserGate есть прозрачные варианты определения пользователей, например kerberos. К сожалению, рассмотрение этого механизма выходит за рамки нашего курса.

Создание локальных пользователей

Для создания локального пользователя нужно задать его имя, но чтобы идентифицировать его, необходимо указать:

- Логин и пароль — для идентификации по имени и паролю. В этом случае потребуется настроить Captive-портал, где пользователь сможет ввести данное имя и пароль для авторизации.

- IP-адрес или диапазон, MAC-адрес для идентификации с помощью комбинации MAC и IP-адресов. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанных MAC и/или IP-адреса.

- VLAN ID для идентификации пользователя по тегу VLAN. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанного VLAN.

Также при создании локального пользователя можно указать его электронные почтовые адреса и номера телефонов. Если данные параметры указаны, то они могут быть использованы для отсылки пользователю необходимой информации, например, как 2-й фактор при мультифакторной аутентификации.

В случае, если у пользователя указан и логин, и пароль, и IP/MAC/VLAN адреса, система использует идентификацию по адресу, то есть идентификация по адресу является более приоритетной.

Для более удобного управления политиками безопасности пользователей можно объединить в группу:

LDAP-коннектор

Рассмотрим подключение к Active Directory через LDAP-коннектор, с использованием методов авторизации Captive-портала. Для этого в разделе “Серверы авторизации” нажать на кнопку “Добавить” и выбрать “Добавить LDAP-коннектор”.

Далее в окне “Свойства коннектора LDAP” ставим галочку “Вкл”, вводим название, указываем доменное имя LDAP или IP-адрес. В поле “Bind DN («login»)” нужно указать имя пользователя (права администратора не нужны, достаточно прав на поиск и чтение), которое необходимо использовать для подключения к серверу LDAP. Имя должно быть в формате DOMAINusername или username@domain. После ввода пароля пользователя для подключения к домену, на вкладке “Домены LDAP” перечисляем список доменов, которые обслуживаются указанным контроллером домена, данный список будет использован для выбора на странице авторизации Captive-портала при включении соответствующей опции.

Также можно указать путь поиска, если необходимо сузить область поиска пользователей и групп, при отсутствии какого-то пути поиск происходит по всему каталогу. Вкладка “Kerberos keytab” предназначена для загрузки keytab-файл. Он понадобится при настройке авторизации Kerberos, но UserGate советует загружать данный файл даже если не планируется использование авторизации Kerberos, потому что шлюз может использовать механизма kerberos, чтобы снизить нагрузку на серверы LDAP.

Настройка Captive-портала

Captive-портал позволяет авторизовать неизвестных пользователей (Unknown users), которые не были идентифицированы с помощью агентов терминальных серверов, агентов авторизации для Windows или заданы с явным указанием IP-адреса. Кроме этого, с помощью Captive-портала можно настроить самостоятельную регистрацию пользователей с подтверждением идентификации через SMS или e-mail.

Авторизация с помощью Captive-портала возможна только для протоколов HTTP и HTTPS. Т.е. пользователю необходимо запустить браузер и пройти авторизацию на портале, чтобы получить доступ до адреса назначения по протоколам отличным от HTTP и HTTPS.

Для настройки Captive-портала следует сначала добавить профиль авторизации:

В котором, укажем метод аутентификации — это локальный пользователь и ранее созданный сервер авторизации (LDAP-коннектор).

После этого создаем Captive-профиль:

В свойствах профиля указываем название, также можем выбрать шаблон страницы авторизации. В методе идентификации есть два варианта с помощью которых UserGate запомнит пользователя:

- Запоминать IP-адрес. Сопоставляет IP-адрес с пользователем, но данный вариант некорректно работает при наличии NAT-подключения между пользователями и шлюзом UserGate.

- Запоминать cookie. Данный способ предполагает добавить в браузер пользователя cookie. Это позволяет авторизовать пользователей, находящихся за NAT-устройством, но только используя протокол HTTP(S) и только в том браузере, в котором происходила авторизация через Captive-портал. Также для правил межсетевого экрана пользователь, идентифицированный по cookie, будет всегда определен как Unknown user.

В captive-профиле выбираем созданный ранее профиль авторизации.

На странице Captive-портала создаем правило, оно должно определить трафик, к которому должны быть применены методы идентификации из профиля созданного ранее.

Указав различные условия и используя разные captive-профиля для нескольких правил Captive-портала, можно получить различные политики идентификации пользователей.

В случае, если необходимо сменить пользователя после его авторизации в системе или выйти из системы, необходимо перейти на URL http://logout.captive и нажать на кнопку “Выйти”.

Заключение

В данной статье были рассмотрены темы создания локальных пользователей, добавление LDAP-коннектора с целью интеграции UserGate с Microsoft Active Directory, а также создание captive-портала. В следующей статье я планирую рассмотреть SSL-инспекцию и фильтрацию HTTP и HTTPS контента.

➥ • Каталог • UserGate Client

UserGate Client — агент UserGate SUMMA * , обеспечивающий видимость событий безопасности и реализующий доступ к корпоративной сети, построенный на принципах сетевого доступа с нулевым доверием ZTNA (Zero Trust Network Access).

Подключаясь к экосистеме компонентов безопасности UserGate SUMMA, UserGate Client предоставляет дополнительную информацию о конечной точке и позволяют контролировать устройство внутри и за пределами периметра.

![]()

Программное обеспечение UserGate Client. Функции и преимущества

* UserGate SUMMA — это все необходимые инструменты для комплексной защиты современной IT-инфраструктуры, образующие экосистему. Она включает в себя виртуальные платформы и программно-аппаратные комплексы на базе собственной операционной системы UGOS, а также комплементарные продукты компании, обеспечивающие гибкое и целостное управление безопасностью IT-сетей.

Программное обеспечение UserGate Client

ПО UserGate Client

В условиях массового удаленного доступа и развития интернета вещей каждое устройство в корпоративной сети может стать точкой входа для злоумышленников и вредоносного ПО.

Безопасность конечных станций является важным компонентом современной сетевой безопасности, поскольку все большее количество различных устройств используются для входа в корпоративную сеть для решения ежедневных бизнес-задач.

С помощью решений UserGate вы сможете создать интегрированную систему компонентов отслеживания, управления и расширенной защиты конечных точек, входящих в ваше сетевое окружение, и обеспечить надежную защиту своих IТ-ресурсов.

Стратегия

Наиболее эффективную защиту корпоративных сетей от новых угроз обеспечивает опережающая стратегия безопасности — интегрированные компоненты отслеживания, управления и расширенной защиты конечных точек.

Механизмы использования

Классический EDR (Endpoint Detection & Response)

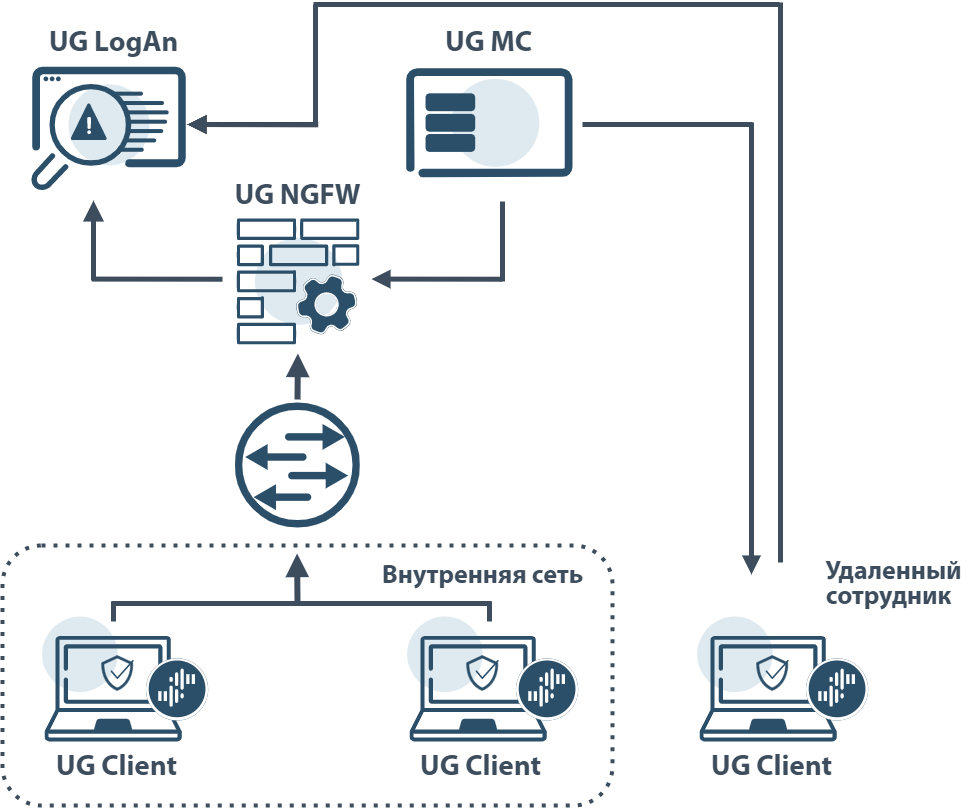

EDR состоит из агентов UserGate Client, устанавливаемых на конечные точки, и серверной части (UserGate Management Center + UserGate Log Analyzer). UserGate Client ведет мониторинг конечной точки и передает данные о событиях безопасности в UserGate Log Analyzer.

UserGate Log Analyzer анализирует полученные данные, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах. Если EDR-система обнаруживает событие с признаками киберинцидента, она оповещает об этом сотрудников службы безопасности.

Контроль доступа к сети (Network Access Control, NAC)

NAC состоит из агентов UserGate Client, сервера управления UserGate Management Center, сервера аналитики UserGate Log Analyzer и межсетевого экрана UserGate NGFW. UserGate Management Center формирует правила безопасности для доступа в сеть, основываясь на данных конечного устройства (версия ОС, наличие обновлений, наличие конкретного ПО и т.д.). UserGate NGFW получает информацию о соответствии конечного устройства политикам безопасности и принимает решение о предоставлении доступа.

Защита конечных точек вне периметра

UserGate Client имеет функционал межсетевого экрана уровня узла. Это позволяет сохранить уровень защиты конечного устройства при покидании периметра сети. При любой удаленной работе сохранится возможность фильтровать вредоносные и запрещенные сайты, а также обеспечить защиту сетевых соединений от различных угроз.

Подключение к защищенной сети (VPN)

UserGate Client имеет возможность подключаться к защищенным корпоративным сетям посредством встроенного VPN-клиента. Алгоритмы шифрования трафика позволяют безопасно получать доступ к внутренним ресурсам и данным организации вне зависимости от местоположения сотрудника и его устройства. Дополнительные механизмы аутентификации (Multi-Factor Authentication, MFA) позволят предоставить доступ только тем пользователям, которые прошли соответствующую проверку.

Компонент сетей с нулевым доверием (ZTNA)

С помощью UserGate Client появляется возможность организовать архитектуру нулевого доверия (Zero Trust Network Access, ZTNA) в корпоративной сети за счет механизмов аутентификации пользователей и политик допуска устройств в сеть. Дополнительные проверки позволяют снизить риск неправомерного доступа к IТ-инфраструктуре, а также гранулярно разграничить приложения, к которым будет предоставлен доступ.

При подготовке материала использовались источники:

https://www.securitylab.ru/blog/company/ts-solution/349712.php

https://usergate.protectme.ru/products/_client/