Межсетевые экраны: UTM, NGFW-системы, NTA, NDR

Мы уже начали знакомиться с межсетевыми экранами, IPS и IDS-системами — популярными программными, аппаратными и программно-аппаратными инструментами обнаружения действий злоумышленников и защиты от них. Продолжая тему расскажем о UTM, NTA и NGFW-системах: их особенностях, возможностях и отличиях.

Что такое UTM

UTM (Unified Threat Management) — универсальные шлюзы безопасности, представляющие собой комплексное средство защиты от внутренних и внешних атак. UTM позиционируются в качестве решения «все в одном» и объединяют в себе возможности VPN, межсетевого экрана, антивируса, спам- и контент-фильтра, систем обнаружения и предотвращения вторжений.

Главное преимущество универсальных шлюзов безопасности — многозадачность, предоставляющая одно решение вместо администрирования десятка разрозненных устройств или программ.

Функционал UTM

Благодаря объединению многих функций UTM могут:

- защищать входящий и исходящий трафик от разных типов атак и угроз;

- блокировать вирусы, шпионские программы и рекламное ПО;

- обнаруживать и предотвращать вторжения;

- блокировать спам, 0-day атаки и многое другое.

Многозадачность UTM позволяет упростить ИТ-инфраструктуру и повысить общий уровень сетевой безопасности.

Что такое NGFW-системы

NGFW (Next-Generation Firewall) — межсетевой экран нового поколения, имеющий функции межсетевого экрана, систем защиты каналов и обнаружения вторжений, глубокого анализа, фильтрации веб-трафика и электронной почты, а также разграничения прав доступа пользователей.

В аппаратной платформе NGFW для реализации и ускорения обработки различного функционала могут использоваться специальные аппаратные блоки (ASIC). Таким образом, операции сканирования на вирусы, функции IDS и IPS, антиспама не нагружают центральный процессор.

NGFW является результатом развития системы UTM (Unified Threat Management), которая также имела различные функции защиты. Минус этой системы заключался в том, что большое количество функций включенных в систему вендором задерживало процесс ее работы.

Функционал NGFW

NGFW-системы могут применяться для:

- изолирования устройств при обнаружении несанкционированных действий;

- управления политиками NAT, фильтрацией трафика, группами пользователей;

- безопасного «вскрытия» потенциально опасных файлов в специальной изолированной среде;

- глубокого сканирования трафика с помощью интегрированных систем обнаружения и предотвращения вторжений;

- объединения всех доступных данных в удобный реестр.

NGFW предоставляется вендорами в качестве программно-аппаратных решений и готовых образов виртуальных машин, которые легко масштабируются под нужды клиентов.

Помимо программно-аппаратного NGFW, также можно использовать виртуальный NGFW. Решение является гибко настраиваемым средством организации и защиты межсетевого взаимодействия и может быть частью комплексного решения совместно с другими сервисами кибербезопасности.

Межсетевой экран FortiGate (NGFW)

Межсетевой экран следующего поколения FortiGate обеспечивает комплексную сетевую защиту корпоративных ресурсов, размещаемых в облаке. Сервис находится на стадии Preview и не тарифицируется.

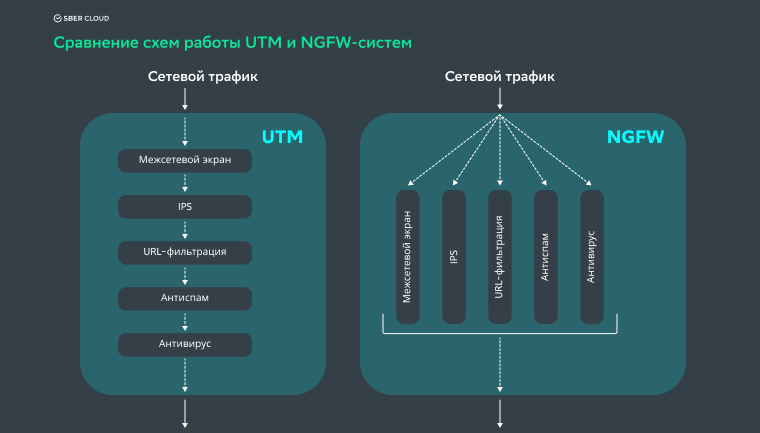

Различия между UTM и NGFW

Основное отличие UTM и NGFW-систем заключается в алгоритме работы, а именно в обработке и анализе поступающего трафика.

Применение последовательного и параллельного принципа обработки трафика в UTM и NGFW предопределяет разницу в скорости работы — NGFW-системы быстрее.

Кроме того, пропускная способность UTM-систем ниже, чем NGFW-систем. В NGFW-системах трафик не сохраняется на диск, а анализируется в выделенной памяти. Поэтому происходит существенное увеличение пропускной способности для ряда операций.

Помимо этого, в некоторых NGFW есть специальные аппаратные блоки (ASIC), которые позволяют ускорять обработку трафика не нагружая центральный процессор устройства. Причем для каждой цели может быть свой ASIC. Примером такого аппаратного блока могут быть решения компании FortiNet.

UTM и NGFW-системы являются модульными средствами защиты. В зависимости от состава модуля и производителя они могут реализовывать такой функционал как:

- проверка состояния;

- пропускная способность и производительность;

- фильтрация трафика на основе IP, порта и протокола;

- NAT и VPN;

- сервисы идентификации и проверки репутации;

- управление пропускной способностью;

- IPS;

- антивирус и антиспам;

- защита электронной почты;

- DLP;

- контент/веб-фильтрация.

Итак, UTM и NGFW-системы относятся к периметровым средствам защиты. Чтобы предоставить высокий уровень безопасности, их недостаточно. UTM и NGFW-системы не могут предоставить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и показать данные для проведения полноценного расследования. Для выполнения этих задач созданы решения класса NTA. Также их называют NDR-системами, что является сокращением от Network detection and response. NTA и NDR-системы обеспечивают защиту внутренней сети от вредоносных действий.

Что такое NTA и NDR

NTA и NDR (Network Traffic Analysis и Network Detection and Response) — системы, предназначенные для перехвата и анализа сетевого трафика, обнаружения сложных и целевых атак, ретроспективного изучения сетевых событий, распознавания действий злоумышленников и реагирования на них.

Системы NTA и NDR задействуют в своей работе множество методик и техник, в том числе поведенческий анализ и машинное обучение. Это позволяет им легко адаптироваться к среде и работать в сетях любого масштаба, независимо от их архитектуры и особенностей.

Функции NTA и NDR

- анализ внешнего и в большинстве случаев внутреннего трафика с учетом большого числа периметровых и инфраструктурных протоколов (HTTP, DNS, SMTP, SMB, LDAP, DCERPC);

- обнаружение подозрительных и вредоносных активностей через поведенческий анализ, машинное обучение, ретроспективный анализ и другие методики;

- хранение информации по уже обработанному трафику для последующего расследования: определения цепочки атаки, локализации пораженных узлов и оценки ущерба.

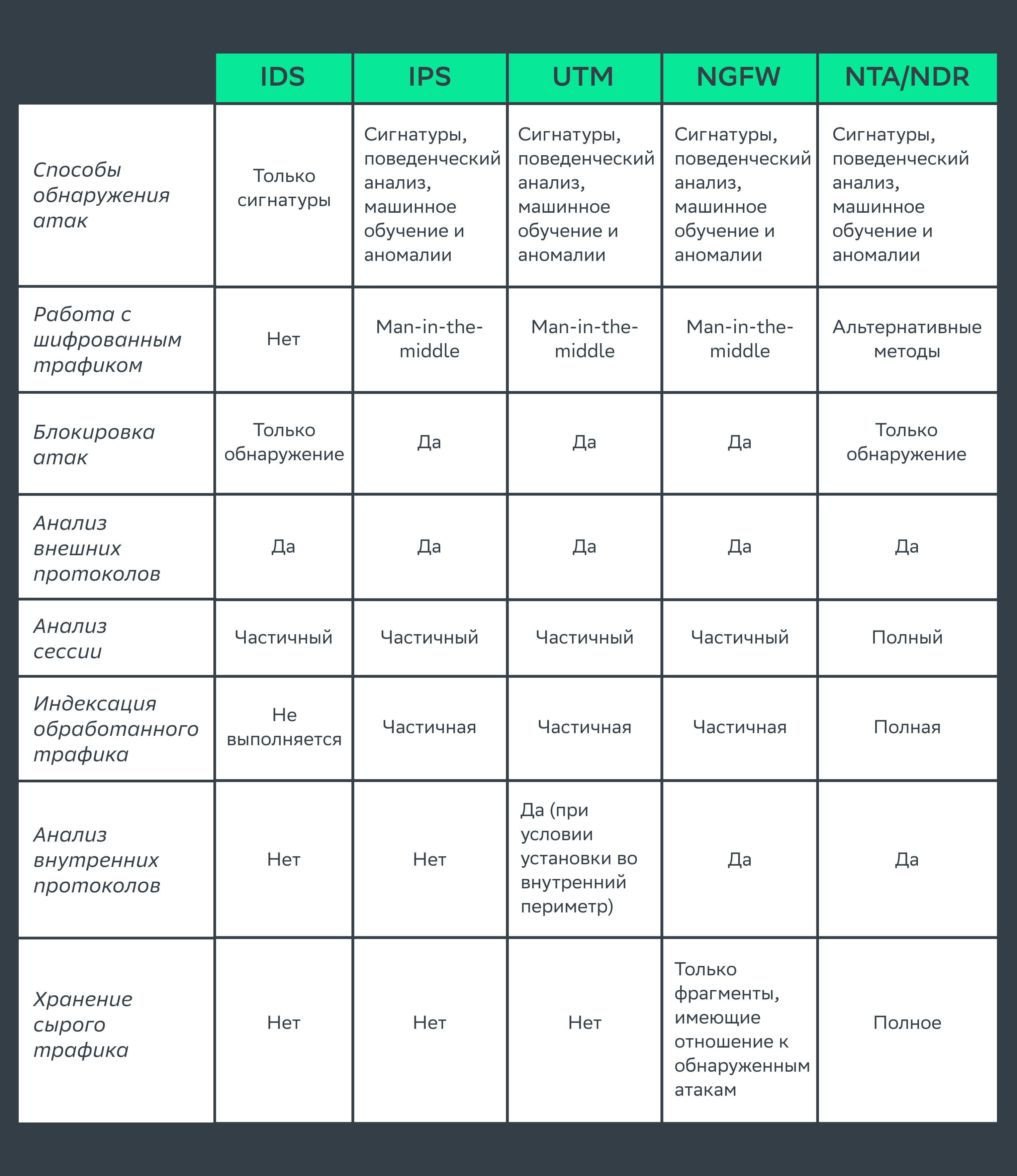

Оптимальный выбор: IDS, IPS, UTM, NGFW или NTA и NDR?

Для принятия решения о выборе того или иного инструмента стоит предварительно сравнить их параметры и возможности.

При выборе средства обнаружения угроз нужно оценивать текущие потребности бизнеса, в том числе с учетом потенциальных рисков — внутренние или внешние угрозы, частоту атак и другие факторы.

Резюме

В условиях участившихся кибератак своевременное обнаружение угроз, их идентификация и противодействие — залог сохранения безопасности личных или корпоративных данных, файлов и других сведений.

Это обеспечивает необходимость использования программных и аппаратных средств киберзащиты, включая межсетевые экраны, IDS, IPS, UTM, NGFW, а также NTA и NDR. Каждый из инструментов имеет свои преимущества, сценарии использования и сферы назначения. Как классические, так и новые системы, лучше применять в комбинации друг с другом. Такой подход позволит максимально обезопасить используемые устройства и данные на них.

«Важно заметить, что не существует универсального рецепта для обеспечения защиты информации автоматизированной системы с применением указанных в статье средств. Проектирование необходимо начинать с моделирования угроз для вашей инфраструктуры — учитывая ее подбирать и настраивать средства защиты информации (СЗИ). Совместно с использованием СЗИ возможно эффективное применение риск-ориентированного подхода при оценке угроз безопасности. Вне зависимости от выбранного метода, защитой организации должны заниматься профессионалы каждого направления. По окончании построения системы защиты информации желательно провести оценку ее эффективности», — комментирует Сергей Волков, директор центра киберзащиты SberCloud.

SberCloud предоставляет возможность подключения межсетевого экрана NGFW для обеспечения комплексной сетевой защиты корпоративных ресурсов в облаке — заполните форму ниже, чтобы узнать подробности о сервисе.

Запросите бесплатную консультацию по вашему проекту

UTM (Unified threat management)

UTM (Unified threat management) — универсальное программное или аппаратное решение на основе брандмауэра, интегрированного с IPS (Intrusion Prevention System, система предотвращения вторжений) и другими сервисами безопасности. Фактически система UTM представляет собой многофункциональный шлюз, обеспечивающий комплексную защиту от сетевых угроз.

Термин Unified threat management в 2004 году ввела аналитическая компания IDC. Gartner относит универсальные шлюзы к защитным системам, применяемым преимущественно в малом и среднем бизнесе. Альтернативой UTM являются NGFW (Next Generation Firewall) — продвинутые брандмауэры, оснащенные IPS, а также системами контроля пользователей и приложений.

Что входит в UTM

Компоненты UTM-системы изначально развивались как самостоятельные решения. При интеграции в единый комплекс их количество и возможности могут варьироваться. Как правило, в универсальные шлюзы встраивают следующие сервисы:

- брандмауэр;

- IPS;

- DLP;

- систему управления трафиком, маршрутизацией и пропускной способностью;

- антивирус;

- спам-фильтр;

- контентный анализатор веб-трафика;

- VPN.

Преимущества и недостатки UTM

Универсальный шлюз позволяет управлять безопасностью сети с помощью одного комплексного решения, что существенно упрощает задачу. Кроме того, по сравнению с обычным брандмауэром такие системы способны обнаруживать и блокировать более сложные атаки.

С другой стороны, сбой в работе UTM может привести к отказу сразу всех защитных сервисов. Поэтому рекомендуется иметь в сети запасной шлюз, который возьмет на себя задачи основного, если тот выйдет из строя. Также к недостаткам UTM можно отнести низкую производительность, связанную с большим количеством задач, которые выполняет такая система.

Публикации на схожие темы

- Концепция Zero Trust: не доверяй — всегда проверяй

- Не пора ли пересмотреть корпоративную ИТ-безопасность?

- «Розы» для Макса

- Анализ результатов эксплуатации сервиса MDR, H1 2019

- Современный гипервизор как основа для «песочницы»

- Ложные срабатывания: почему с ними надо бороться и как мы добились лучших показателей

УТМ ЕГАИС — требования к работе, установка и обновление

Проведем бесплатный аудит остатков в ЕГАИС для вашей организации. Дадим рекомендации для устранения нарушений.

ЗАКАЗАТЬ БЕСПЛАТНЫЙ АУДИТ

Что делает модуль УТМ?

Технические требования к работе с УТМ ЕГАИС

Государством установлены правила, как работать с транспортным модулем.

Что нельзя делать при использовании УТМ:

- Самостоятельно устанавливать сторонние программы на компьютер с УТМ, которые могут помешать правильной работе модуля.

- Изменять информацию на компьютере в папках с файлами модуля (кроме transport.properties).

- Изменять программный код библиотек УТМ.

- Изменять и назначать права доступа ко всем данным УТМ на компьютере.

- Передавать документы, которые не соответствуют установленному формату передаваемой информации.

- Передавать документы с неправильными реквизитами (нужно использовать сертификаты ключей RSA /гос. стандарта).

- задерживать отправку уже подписанных электронным ключом документов в ЕГАИС более трех дней.

- Извлекать ключ электронной подписи при запущенном рабочем модуле.

- Производить удаленное управление компьютером и разрешать удаленный доступ при работающем модуле ЕГАИС.

- Использовать русский шрифт при назначении имени файлов УТМ.

Где нельзя использовать УТМ

- На несовместимых операционных системах или тех ОС, которые не были тестированы. Разрешено применение транспортного модуля на Windows 7/8/10. Нельзя использовать больше одного аппаратного носителя на одном ПК.

- Нельзя использовать на компьютере без постоянного подключения к Интернету.

- Нельзя использовать модуль, если компьютер не может зайти на: test.utm.egais.ru или test.update.egais.ru.

- Нельзя использовать на компьютере больше одного УТМ, без актуальной версии установщика обновлений.

- На ПК, где используется виртуальные рабочие пространства и ОС (виртуальные среды).

- На компьютере, который не может связаться с сервером удостоверяющего центра, где был выдан ключ ЕГАИС.

Использовать аппаратный носитель можно:

- При наличии единственного действительного ключа ЕГАИС,

- При наличии единственного рабочего сертификата RSA соответствующего действующего ключа ЕГАИС.

Нельзя применять на ПК более одного ключа и сертификата.

Требования к компьютеру для установки УТМ ЕГАИС

ОС WIndows 7 и выше

Объем оперативной памяти от 2 Гигабайт

Постоянное соединение c Интернет от 100 Мегабит, порт RJ-45

Рабочая КЭП (Квалифицированная электронная подпись)

Как подключить модуль УТМ ЕГАИС

Для работы с УТМ нужен ключ КЭП для ЕГАИС

Вы можете приобрести ключ электронной подписи для УТМ ЕГАИС в нашей компании. Быстрое оформление по двум документам без очередей с гарантией результата. Выдаем ключи на Рутокен ЭЦП 2.0 или JaCarta SE2 на выбор.

Установка УТМ ЕГАИС

Как установить универсальный транспортный модуль для продажи алкоголя, пива и использования программы для ЕГАИС? С этим вопросом сталкивается каждый предприниматель, деятельность которого связана с реализацией алкоголя. Установить модуль можно двумя способами:

Для обмена документами в ЕГАИС нужна учетная программа

В нашей компании Вы можете заказать программное обеспечение для ЕГАИС, установку и настройку. У нас лучшие решения для работы с ЕГАИС и опытные технические специалисты. Заключите договор на техническую поддержку по ЕГАИС и работайте без забот.

Как установить программу УТМ на компьютер

- Для начала нужно зайти в личный кабинет на официальном сайте ЕГАИС, перейти в раздел «Транспортный модуль» и получить дистрибутив.

- Сохраните, для этого нажмите скачать.

Подготовка

- Нужно проверить действительные ли на компьютере дата и время.

- Перейдите в панель управления на вашем компьютере и выберите раздел учетных записей. Найдите изменение параметров учетной записи и отключите контроль учетной записи для защиты ПК. Перезагрузите компьютер.

- Отключите антивирус (или приостановите работу), брандмаузер и защитник Windows. (для этого перейдите в панель управления).

- Проверьте и отсоедините все ненужные носители, подключите к компьютеру ключ ЕГАИС.

- В дистрибутиве нажмите общие свойства и разблокировать (если таковая имеется).

- Запустите установку от имени администратора.

Установка без интернета

- Запустите сохраненный файл УТМ на правах администратора

- После того, как файл будет установлен, запустите службы УТМ (для этого перейдите в панель управления и найдите службы Transport, Transport-Updater, Transport-Monitoring).

- Откройте браузер Internet Explorer и введите в адресную строку http://localhost:8080/. Откроется страница с данными УТМ.

- Готово!

Как обновить УТМ ЕГАИС

Чтобы обновить версию УТМ ЕГАИС в автоматическом режиме (если есть более свежая версия), необходимо дать разрешение специальной службе, отвечающую за обновление программы, выполнить обновление. Когда значок УТМ будет мигать, нужно щелкнуть по нему правой кнопкой мыши и согласиться с обновлением.

Почему не получается обновить УТМ

- Антивирус на ПК включен и мешает программе обновлять версию модуля.

- Брандмаузер операционной системы мешает установке обновления на ваш компьютер.

- УТМ запущен не с полными правами доступа не от имени учетной записи (администратора ПК).

Что нужно чтобы обновить модуль ЕГАИС

- Отключите антивирусные программы на компьютере или добавьте службы УТМ в разрешенные (исключения).

- Настройте ваш брандмаузер, чтобы он не влиял на работу модуля.

- Обеспечьте УТМ все права доступа илли перезапустите модуль от имени вашей учетной системы.

Обновление УТМ до версии 3.0 8

- В правом нижнем углу должно появиться всплывающее уведомление «Доступно обновление УТМ». Вы заметите мигающий значок.

- Нажмите на значок и выберите установку обновлений УТМ. Появится уведомлении о запуске службы.

- Протестируйте работу модуля на предмет ошибок. Как проверить УТМ ЕГАИС? Для этого нажмите на значок снова и кликните для перехода на домашнюю страницу.

- Если все работает корректно, то УТМ обновлен успешно.

Что делать, если не получается обновить УТМ ЕГАИС:

- Выйдите из программы УТМ.

- Выключите программу антивируса полностью.

- Перезапустите УТМ (чтобы перезапустить программу перейдите в панель управления, выберите раздел администрирование/службы.

- Откроется список работающих служб. Найдите и остановите службы УТМ ЕГАИС Transport, Transport-Updater, Transport-Monitoring. Включите их заново).

- Откройте файл агента от имени администратора C:\UTM\agent\bin\agent.bat

- Проверка УТМ ЕГАИС: протестируйте заново перейдя домашнюю страницу.

Бесплатный аудит остатков в ЕГАИС

Проведем бесплатный аудит остатков в ЕГАИС для вашей организации. Дадим рекомендации для устранения нарушений.

ЗАКАЗАТЬ БЕСПЛАТНЫЙ АУДИТ

Понравилась статья? Поделись ею в соцсетях.

При подготовке материала использовались источники:

https://cloud.ru/ru/warp/blog/raznovidnosti-mezhsetevyh-ekranov