vGate (производитель «Код безопасности»)

Программный продукт vGate — это сертифицированное средство защиты информации, разработанное на основе платформ VMware Infrastructure 3 и VMware vSphere 4, для обеспечения защиты виртуальной инфраструктуры. Использование данного программного обеспечения позволяет на официальных основаниях работать в средах виртуализации информационных систем, которые обрабатывают сведения ограниченного доступа, и поддерживать процесс аттестации этих систем.

Использование vGate в качестве обеспечения безопасности информационных систем персональных данных включительно до класса К1 и автоматизированных систем до 1Г класса включительно, возможно благодаря сертификации ФСТЭК России по уровню СВТ 5 и НДВ 4.

Ключевые возможности vGate:

- возможность осуществлять аттестацию автоматизированных систем в среде виртуализации и обрабатывающих данных, защита которых регулируется на государственном уровне (персональные данные, коммерческая тайна и др.);

- доверенная загрузка и контроль над целостностью параметров виртуальных машин;

- защита механизмов управления инфраструктурой на уровне виртуализации от несанкционированного доступа;

- мониторинг и централизованное управление;

- разграничение прав хостов ESX на выполнение виртуальных машин;

- регистрация событий информационной безопасности.

Как vGate поможет в расследовании ИБ-инцидентов в виртуальной инфраструктуре

Современные виртуальные дата-центры, как правило, хорошо защищены от атак извне. Традиционно в виртуальных инфраструктурах (ВИ) применяются межсетевые экраны, антивирусы, IPS/IDS и другие компоненты, однако про атаки изнутри почему-то зачастую забывают, всецело доверяя администраторам ВИ. При этом специфика виртуальной инфраструктуры предполагает большее, по сравнению с физической средой, количество привилегированных пользователей, что автоматически создает для ВИ отдельную группу инцидентов, связанных с умышленными (например, копирование защищаемой информации) или неумышленными действиями (например, администратор случайно выключил хост). Таким образом, в виртуальной инфраструктуре необходимо контролировать и ограничивать доступ привилегированных пользователей, а также иметь возможность ретроспективного анализа их действий для выявления и расследования инцидентов.

Стенд

- контроль доступа к различным объектам ВИ за счет усиленной аутентификации и разграничения полномочий между администраторами ВИ и администраторами ИБ;

- защита ВМ и конфиденциальных данных, которые хранятся и обрабатываются на этих машинах;

- защита ВИ в соответствии с требованиями регуляторов.

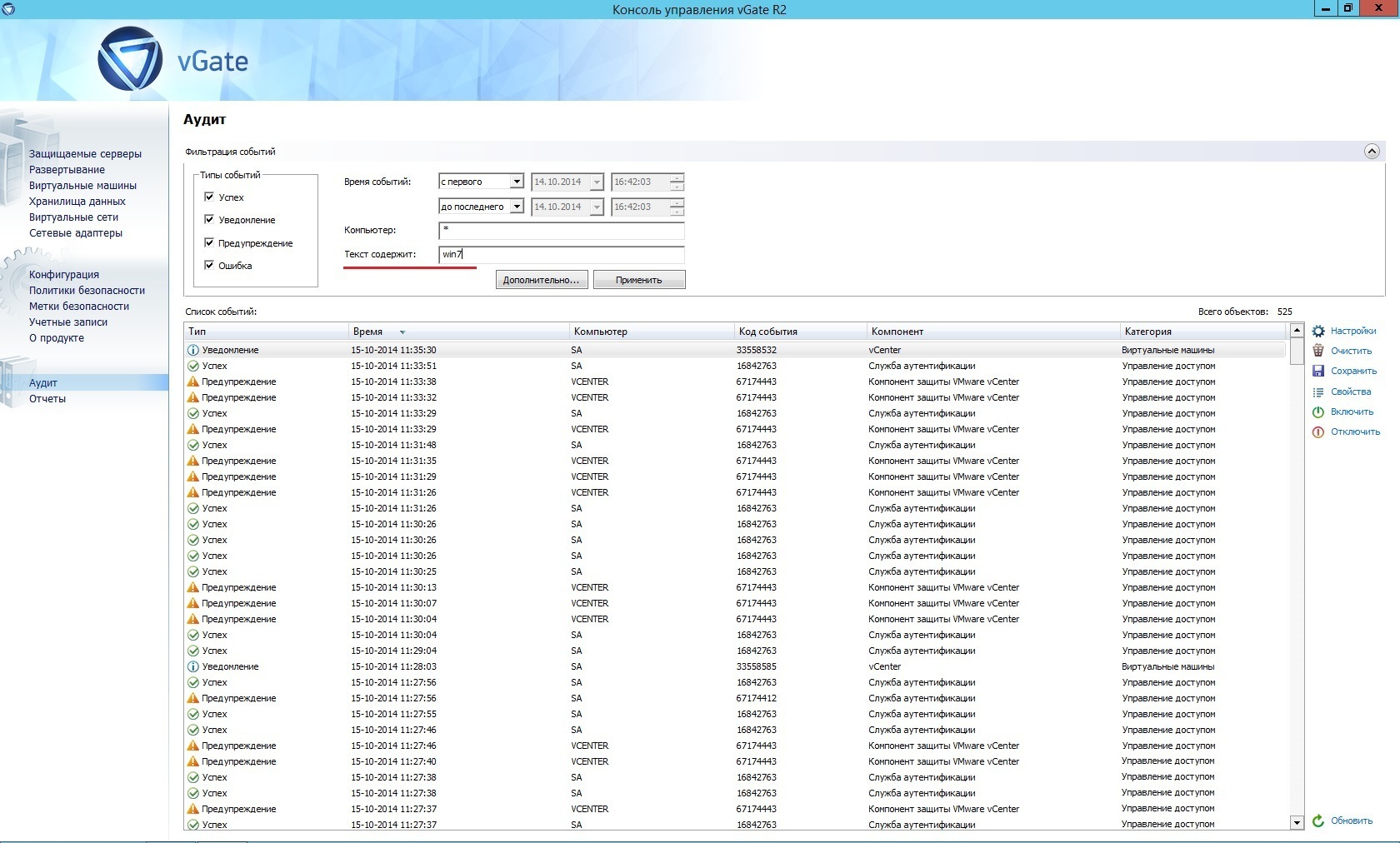

«Аудит» в vGate регистрирует события безопасности (например, НСД к инфраструктуре, создание или удаление ВМ, изменение ВМ и др.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate). С помощью «Аудита» можно проводить фильтрацию событий безопасности (по разным категориям), делать настройку перечня регистрируемых событий, отправлять события безопасности по протоколам SNMP\SMTP и вести журнал событий в текстовом документе.

С помощью «Отчетов» можно проводить мониторинг системы и получать различные отчеты, например по наиболее частым событиям ИБ, доступу к ВИ в нерабочее время, попыткам несанкционированного изменения настроек, контролируемых политиками, доступу к файлам ВМ и управлению ВИ и другие.

- из сервера с VMware vCenter и двух ESXi-хостов (хост № 1 и хост № 2);

- сервера авторизации vGate (вариант развертывания, когда маршрутизацию осуществляет сервер авторизации vGate), на котором также располагается рабочее место администратора информационной безопасности (сокращенно будем называть его АИБ);

- АРМ администратора виртуальной инфраструктуры № 1 (АВИ 1), который имеет доступ к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client); АРМ администратора виртуальной инфраструктуры № 2 (АВИ 2), не имеющего доступа к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client).

Моделируемые ситуации

Инцидент № 1. Подбор пароля

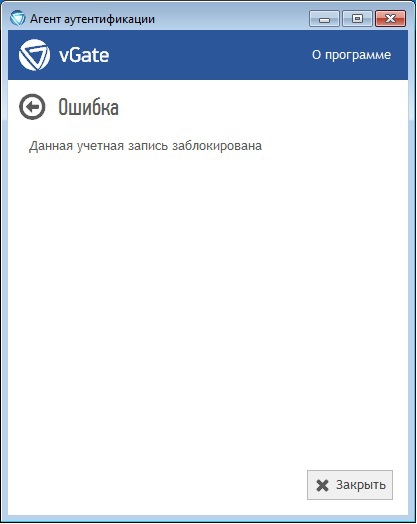

АВИ 1 при попытке доступа к серверу аутентификации получает через агента следующее сообщение:

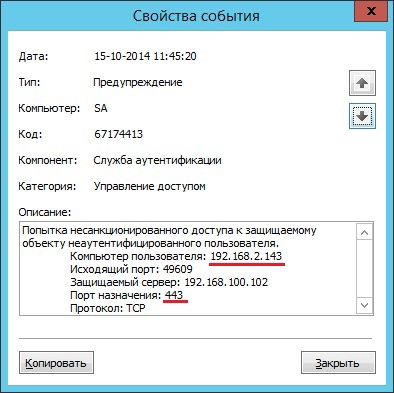

АВИ обращается за помощью к АИБ, который, применив фильтрацию в событиях аудита, выяснил, что на компьютере с IP 192.168.2.143 было зафиксировано три попытки ввода пароля АВИ 1 (количество попыток неправильного ввода пароля настраивается политикой паролей vGate), после чего учетная запись АВИ 1 была заблокирована. АИБ знает, что IP 192.168.2.143 принадлежит АРМ АВИ 2. Таким образом, АИБ выяснил, что АВИ 2 узнал логин АВИ 1 и попытался подобрать пароль к его учетной записи.

Инцидент № 2. Клонирование ВМ

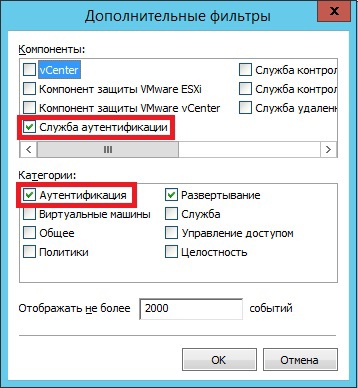

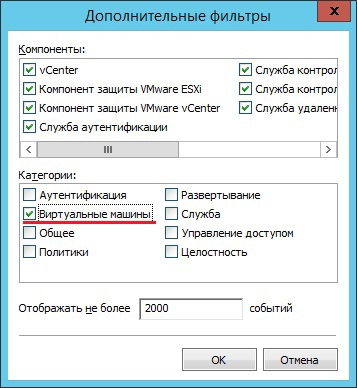

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, АИБ производит фильтрацию событий по категориям:

И находит в перечне событие, относящееся к виртуальной машине WIN7:

Он выясняет, что АВИ 1 клонировал данную ВМ, что требует дальнейших разбирательств по выяснению причины действий АВИ 1.

Инцидент № 3. Нарушение целостности ВМ

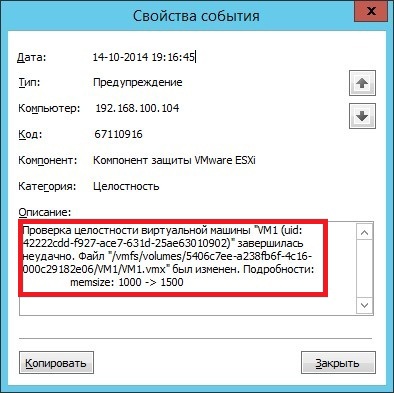

Виртуальная машина VM1 не запускается, но на данной машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настроен контроль целостности. АИБ осуществляет фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Выясняется, что была нарушена целостность файла vmx, а именно изменен объем оперативной памяти виртуальной машины.

Просмотрев более ранние события, АИБ выясняет, что АВИ 1 изменил конфигурацию ВМ.

Инцидент № 4. Нарушение доступности ВМ

Пользователь при попытке получить доступ к виртуальной машине получает отказ по причине недоступности виртуальной машины. АИБ производит фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра АИБ будут доступны все события безопасности, относящиеся к этой виртуальной машине. АИБ выясняет, что АВИ 1 изменил настройки виртуальной машины, удалил ее или произвел другие действия с виртуальной машиной, которые привели к ее недоступности.

Инцидент № 5. Анализ открытых портов

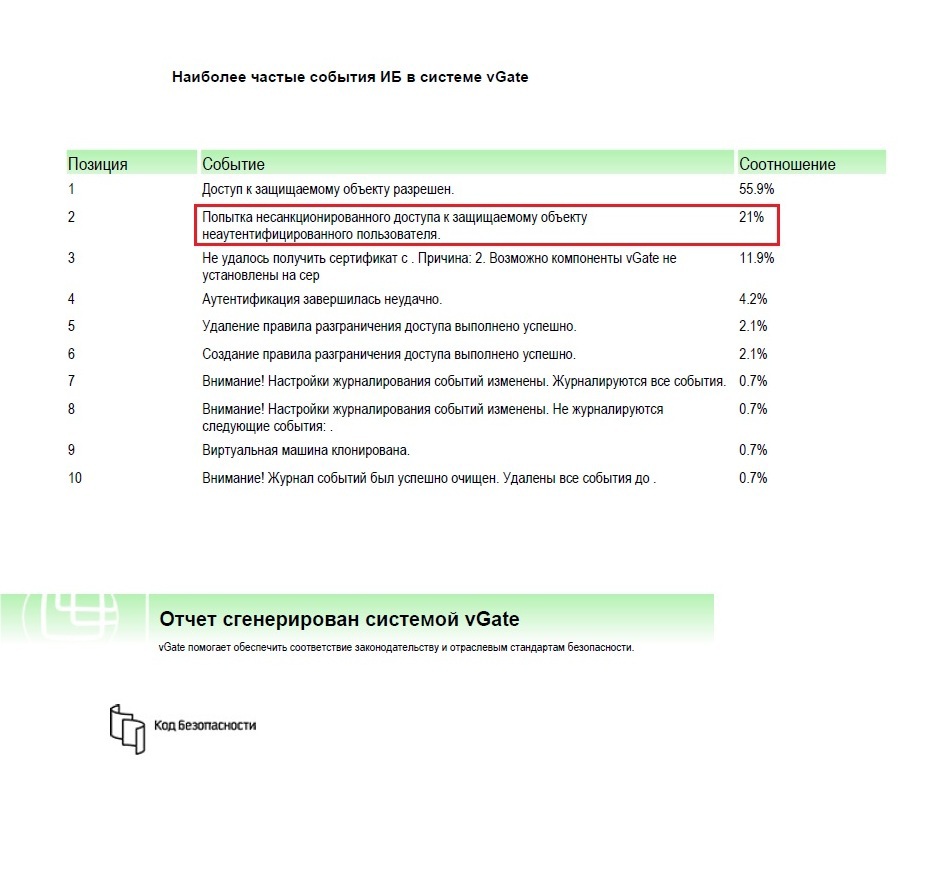

АИБ при проведении периодического мониторинга событий сформировал отчет «Наиболее частые события ИБ»

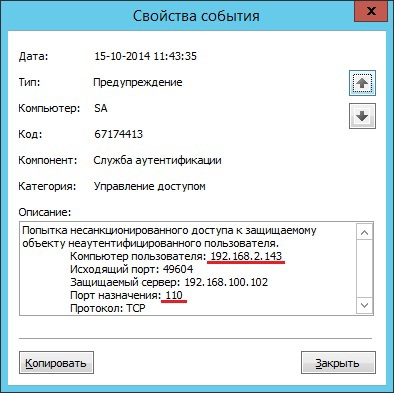

В отчете часто фигурирует событие «Попытка несанкционированного доступа к защищаемому объекту». АИБ для дальнейшего анализа производит фильтрацию событий аудита по типу событий «предупреждение» и категории «управление доступом».

В результате применения фильтра АИБ видит повторяющиеся события, в которых субъект и объект доступа одинаковые, а порты назначения различные. Из чего можно сделать вывод, что АВИ 2 (IP 192.168.2.143) запускал ПО для анализа открытых портов.

Инцидент № 6. Исчерпание ресурсов

Пользователь ВМ WIN7 не может получить доступ к ней, либо работоспособность данной ВМ замедлена. Пользователь обращается к АВИ 1, который видит, что на данном хосте появились новые ВМ. АВИ 1 обращается к АИБ по поводу случившегося.

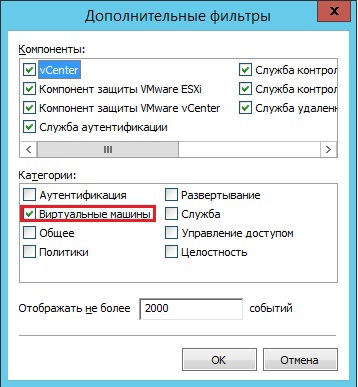

АИБ в событиях аудита применяет дополнительную фильтрацию по категориям событий. Выбрав категорию «Виртуальные машины» в полученном перечне событий, связанных с виртуальными машинами, он находит события клонирования и запуска АВИ 2 нескольких виртуальных машин. Соответственно, АИБ делает вывод, что АВИ 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал исчерпание вычислительных ресурсов хоста.

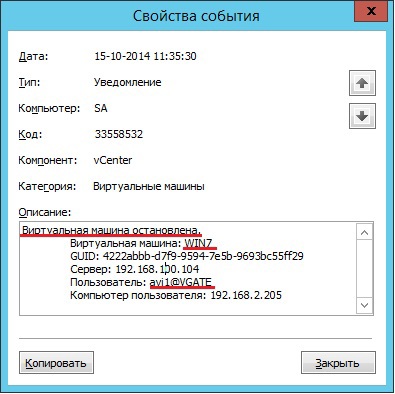

Инцидент № 7. Выключение ВМ

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), обеспечивающий защиту всех виртуальных машин на данном хосте, но, тем не менее, произошло вирусное заражение. Сделав выборку событий, относящихся к данной виртуальной машине, АИБ выяснил, что АВИ 1 выключил данную машину, что является поводом для выяснения причин.

Заключение

Рассмотренные примеры достаточно просты, но главной их целью было показать функционал vGate по выявлению инцидентов, который можно использовать для выявления и более сложных инцидентов. Каждый из рассмотренных инцидентов можно предотвратить с помощь соответствующих настроек и политик vGate, а также настройки оперативных уведомлений администраторов безопасности о подозрительных и злонамеренных действиях. Если же vGate, к примеру, интегрирован с SIEM-системой, это в сумме даст еще больше инструментов для выявления и расследования инцидентов не только в виртуальной инфраструктуре, но и во всей инфраструктуре в целом.

- vgate

- виртуализация

- инциденты

- инциденты безопасности

- информационная безопасность

- vmware

- esx

- расследование инцедентов

- Блог компании Код Безопасности

- Информационная безопасность

vGate R2

vGate R2 — это безагентный межсетевой экран уровня гипервизора, который мониторит события безопасности виртуальной инфраструктуры, а так же осуществляет контроль за действиями администраторов и автоматически приводит инфраструктуры в соответствие с отраслевыми стандартами и требованиями безопасности.

Возможности vGate R2:

Поддержка распределенных инфраструктур

- Поддержка VMware vSphere6.5,6.7, 7.0, Microsoft Windows Server 2012R2, 2016, 2019

- Горячее резервирование серверов vGate

- Поддержка vCenter HA и Linked Mode

- Поддержка гетерогенных инфраструктур

- Отсутствие агентов на ВМ

Разграничение доступа к управлению виртуальной инфраструктурой

- Усиленная аутентификация, в том числе двухфакторная (JaCarta, Rutoken)

- Ролевая модель управления

- Контроль изменений в инфраструктуре администратором безопасности

- Интеграция с Active Directory

- Автоматизация настроек и политик безопасности

- Система отчетов безопасности

Мониторинг виртуальной инфраструктуры

- Корреляция событий и генерация инцидентов

- Шаблоны правил корреляции специально разработанные для виртуальных сред

- Контроль действий в инфраструктуре в обход средства защиты

- Панель дашбордов в реальном времени

- Интеграция по syslog c SIEM-решениями

Применение шаблонов при настройке политик безопасности

- Защита государственных информационных систем

- Защита информационных систем персональных данных

- Защита объектов КИИ

- Соответствие РД АС

- Соответствие СТО БР ИББС

- Соответствие ГОСТ Р 56938-2016

- Соответствие ГОСТ Р 57580.1-2017

- Стандарт безопасности данных индустрии платежных карт PCI DSS

- Соответствие требованиям VMware по повышению уровня безопасности (VMware vSphere Security Configuration Guide)

- Соответствие требованиям CIS Benchmarks

Централизованное управление и контроль

- Управлять учетными записями пользователей и правами доступа к защищаемым объектам

- Развертывать и настраивать компоненты защиты ESXi-/vCenter-серверов и серверов Hyper-V

- Управлять параметрами виртуальных машин

- Автоматизировать назначение меток на создаваемую виртуальную машину на основании имени ВМ

- Просматривать журнал событий

- Осуществлять горячее резервирование и работать в режиме кластера

- Обеспечить интеграцию с SIEM-системами

- Автоматизировать любые задачи администратора

Межсетевой экран уровня гипервизора

- Безагентная защита трафика между между ВМ

- Сохранение сетевых правил при миграции ВМ

- Отслеживание трафика на Netflow-дашбордах

- Контроль активных сессий в реальном времени

- Совместимость с VMware NSX

Корреляция событий vGate R2 и среды виртуализации выявляет несанкционированную активность и позволяет обнаружить инцидент до того, как он приведет к разрушительным последствиям.

Цена на vGate R2:

| Артикул | Наименование | Цена | Примечание |

|---|---|---|---|

| VGV-Std-SP1Y | Право на использование Средства защиты информации vGate R2 Standard (за 1 физический процессор на защищаемом хосте) | 54 000 ₽ | За 1 процессор. В редакции Standard сервер авторизации vGate включен в стоимость лицензий в кол-ве 1 шт. Состав: Лицензия бессрочная + ТП уровня Базовый, срок 1 год |

| VGV-Ent-SP1Y | Право на использование Средства защиты информации vGate R2 Enterprise (за 1 физический процессор на защищаемом хосте) | 74 000 ₽ | За 1 процессор. В редакции Enterprise сервер авторизации vGate включен в стоимость лицензий в кол-ве 1 шт. Состав: Лицензия бессрочная + ТП уровня Базовый, срок 1 год |

| VGV-Pls-SP1Y | Право на использование Средства защиты информации vGate R2 Enterprise Plus (за 1 физический процессор на защищаемом хосте) | 119 000 ₽ | За 1 процессор. В редакции Enterprise Plus сервер авторизации vGate включен в стоимость лицензий в кол-ве 1 шт. Состав: Лицензия бессрочная + ТП уровня Базовый, срок 1 год |

Сертификаты ФСТЭК и МО РФ:

СВТ5/УД4, для защиты АС до класса 1Г включительно, ИСПДн до УЗ1 включительно, ГИС до К1 включительно и АСУ ТП до К1 включительно

ТУ/НДВ2, для защиты АС до класса 1Б включительно (гостайна с грифом «совершенно секретно»), ИСПДн до УЗ1 включительно, ГИС до К1 включительно и АСУ ТП до К1 включительно

При подготовке материала использовались источники:

https://www.azone-it.ru/vgate

https://habr.com/ru/companies/securitycode/articles/241205/

https://is.astral.ru/product/sredstva-zashchity-sredy-virtualizatsii/vgate/