Курс молодого бойца. Практический курс по Cisco Packet Tracer

Началось все примерено пару лет назад. Работая в небольшой компании (системный интегратор) из небольшого города столкнулся с постоянной текучкой кадров. Специфика работы такова, что системный инженер за весьма короткий срок получает большой опыт работы с оборудованием и ПО ведущих мировых вендоров. Стоимость такого человека на рынке труда сразу возрастает (особенно, если он успевает получить пару сертификатов) и он просто уходит на более оплачиваемую работу (уезжает в резиновую Москву).

Естественно, что руководство такая ситуация не устраивала, но тут ничего не поделаешь. Единственный доступный вариант — это поставить обучение специалистов на конвеер. Чтобы даже студент после окончания университета мог приступить к работе через две-три недели экспресс-обучения. Так и было решено сформировать курсы для обучения внутри компании по различным направлениям. На мою долю упала разработка мини-курса по быстрому обучению сотрудников настройке сетевого оборудования.

Собственно после этого и началось создание «Курса молодого бойца» по сетевым технологиям.

Курс молодого бойца

Возможно, сразу возникнет вопрос: «Почему Cisco Packet Tracer, а не более продвинутый GNS3?». Без сомнений, GNS3 гораздо лучше. Но лучше в плане детального изучения функционала и для подготовки к каким-либо экзаменам. Если же человек имеет слабое представление о там, как функционируют сети, то лучше Cisco Packet Tracer не найти. Он очень прост в освоении и позволяет поупражняться с основными функциями сетевого оборудования (VLAN, IP адресация, маршрутизация и т.д.). Это подходит для быстрого старта.

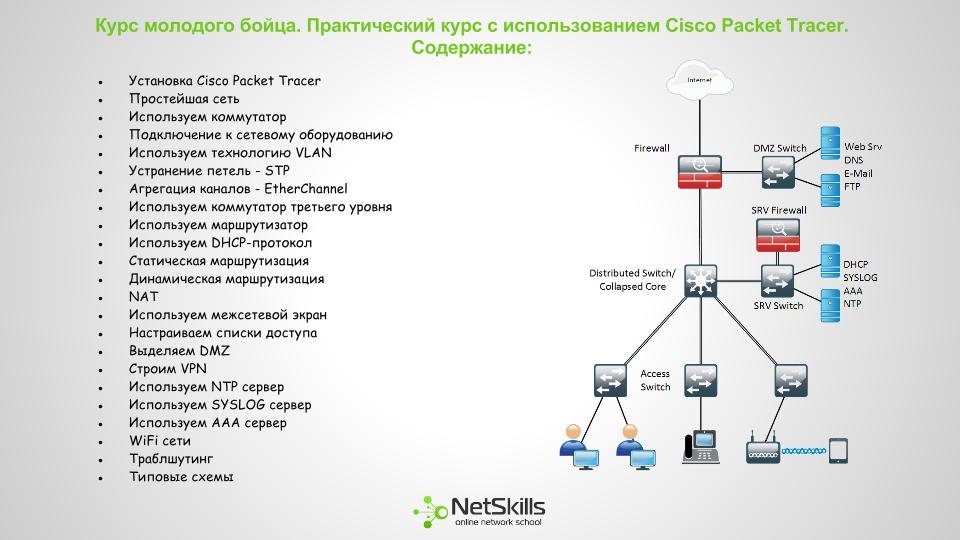

Так же мне не хотелось составлять очередной курс по учебникам ICND, т.к. процесс обучения в этом случае сильно затягивался, а мне по прежнему было необходимо подготовить человека за пару недель, да так, чтобы он мог выехать на объект и произвести какие-либо базовые настройки. Поэтому было решено составить курс из основных тем, которые чаще всего встречаются на практике, а дополнительные материалы дать на самостоятельное обучение. В итоге было выявлено несколько основных тем для обучения:

1) Простейшая сеть — объединение двух компьютеров в одну сеть

2) Использование коммутатора — объединение нескольких компьютеров в одну сеть

3) Подключение к сетевому оборудованию — подключение и базовые команды для настройки

4) VLAN — разделение сетей на сегменты

5) STP — механизм защиты от петель

6) EtherChannel — агрегирование каналов

7) L3 коммутатор — отличие от обычного коммутатора, область применения

8) Маршрутизатор — отличие от L3 коммутатора, область применения

9) Протокол DHCP — автоматическая раздача ip-адресов

10) Статическая маршрутизация — основы маршрутизации трафика между сетями

11) NAT — обеспечение доступа в интернет

12) Динамическая маршрутизация (OSPF, EIGRP) — для более продвинутого изучения маршрутизации

13) Access-List — разграничение доступа

14) Межсетевой экран — отличие от маршрутизатора, область применения

15) DMZ — организация сегмента для общедоступных сервисов

16) VPN — объединение филиалов

17) NTP, SYSLOG, AAA, TFTP — настройка дополнительных фукнций

18) WiFi — базовые принципы беспроводных сетей

19) Траблшутинг — основные методы поиска проблем

20) Типовые схемы — наиболее часто используемые решения

По плану после прохождения данного мини курса человек должен быть способен настроить небольшую сеть по заранее известной конфигурации.

Первоначально было весьма сложно определить метод изложения материала и осознать, понимает ли человек предоставляемый материал. Поэтому было решено записывать небольшие видео уроки, после чего они выкладывались на YouTube, где я мог получить обратную связь со «студентами». Это позволило слегка корректировать занятия. В результате урок разделился на две части:

1) Небольшая теоретическая вводная с приведением дополнительных ресурсов для самоподготовки

2) Практическая часть, включающая лабораторную работу в Cisco Packet Tracer

На данный момент я остановился на уроке DMZ. Сейчас курс состоит из 17 видео уроков, которые я продолжаю добавлять. Ниже приведены несколько уроков и сам плейлист курса:

Заключение

О результатах внедрения обучения внутри компании на основе собственных курсов пока еще судить рано. К лету ожидаем приток студентов, на которых и сможем опробовать свои наработки. Так же станет понятно, возможно ли подготовить человека за столь короткий промежуток времени (пара недель). Повторюсь, основная задача курса — быстрая подготовка специалистов в быстро меняющемся составе департамента системной интеграции.

А пока мы продолжаем получать бесценный опыт и обратную связь от виртуальных «студентов» на youtube. По ходу создания курса выявились проблемы, о которых раньше мы и не подозревали — начиная от неправильно произношения слов, заканчивая неправильными примерами в самих лабораторных работах. Все видео уроки доступны совершенно бесплатно. Надеюсь, что начинающие сетевые инженеры смогут почерпнуть для себя хотя бы немного полезной информации. Таким образом, проект, который начинался как повинность (задача поступившая от руководства) плавно перерос во что-то большее. Сейчас я уже рассматриваю данное занятие исключительно как хобби, которое, надеюсь, принесет что-то действительно стоящее.

Спасибо за внимание.

P.S.

А как вы боретесь с текучкой персонала? И сколько времени занимает первичное обучение нового «зеленого» сотрудника?

- cisco

- cisco packet tracer

- симулятор сетей

Cisco — что это и много ли значит для ИТ?

Cisco («Циско» или «Циска») — это широко известный бренд ИТ-корпорации Cisco Systems из США (в 1984-м году название образовано от сокращения Сан-Франциско), под которым во всём мире выпускаются сетевые маршрутизаторы, коммутаторы, беспроводные устройства, системы видеонаблюдения.

Много ли значит Cisco для мира информационных технологий? Да, это общепризнанный король сетевого оборудования.

Деятельность компании постоянно расширяется и охватывает всё больше новых областей ИТ-отрасли. Cisco предлагает системы безопасности, телефонию на базе Интернета, облачные системы и многие другие решения для совместной работы и корпоративных сетей. Участвует в развитии Интернета вещей (IoT), проводит образовательные программы и предлагает одну из самых востребованных многоуровневых и тщательных систем сертификации инженеров коммуникационных технологий.

Что такое «программа Cisco»?

Под «программой Cisco» обычно понимают образовательную программу, либо протоколы аутентификации.

Первое — это образовательная программа Сетевой Академии Cisco (Network Professional Program, CNPP) для подготовки к профессиональной сертификации в Ассоциации (Certified Network Associate, CCNA), которая помогает построить карьеру в коммутационном звене ИТ-отрасли.

Второе, о чём многие компьютерные пользователи часто спрашивают, это программа Cisco Module — она обнаруживается в операционной системе под протоколами EAP-FAST module, LEAP module или PEAP module. Остановимся на таких «модулях» подробнее ниже.

Cisco Module — что это?

У Cisco есть три программы, которые устанавливаются в ОС при использовании фирменного оборудования. Для их правильного использования требуется образование инженера сетевых технологий или хотя бы общее понимание их работы. Если говорить простыми словами, то программы Cisco Module созданы для защищённой аутентификации пользователя при использовании устройств компании «Циско».

Cisco EAP-Fast module

Cisco LEAP module

Cisco PEAP module

Модули отличаются способом авторизации пользователя, но имеют общую цель — защитить систему от сетевых атак при подключении к глобальной сети.

Обычная авторизация требует ввести логин и пароль. Аутентификация — ещё и контрольную сумму файла, либо цифровую подпись, либо ввод биометрических данных (со сканера отпечатков пальцев или сенсора сетчатки глаз). Похожая схема используется в сервисах электронных кошельков, например.

В Cisco высокие требования к аутентификации инженеров, которые обслуживают оборудование компании.

Что такое Cisco Packet Tracer?

Это программное обеспечение для симуляции построения сетей на оборудовании Cisco. Является частью образовательной программы Сетевой Академии Cisco и доступно студентам бесплатно. Позволяет создавать копии сложных коммутационных систем, но всех возможностей оборудования не передаёт.

Если вам необходимо узнать, как настроить Cisco Packet Tracer, то воспользуйтесь свежими выпусками профессиональной литературы от компании или запишитесь на курсы «Циско».

Как запустить Cisco и начать пользоваться?

Обычно под запуском Cisco понимают подключение маршрутизатора и его настройку, либо установку симулятора Packet Tracer. Во всех остальных случаях запустить Cisco — это значит начать пользоваться сетевым оборудованием компании. Вам потребуются базовые знания инженера коммутационных сетей и основы работы с устройствами «Циско». Для этого воспользуйтесь учебными методичками или профессиональной литературой.

Как удалить Cisco?

Под удалением Cisco пользователи понимают деинсталляцию модулей аутентификации EAP-FAST, LEAP и PEAP в Windows. Внимание! Делать это можно только на тех системах, в которых полностью отсутствует оборудование Cisco, иначе его работа будет нарушена, а восстановить модули будет сложно.

- Зайдите в «Пуск» и выберите «Панель управления» (в старых Windows) или «Параметры» (Windows 10).

- Выберите «Удаление программы» (в старых Windows) или «Программы и компоненты» (Windows 10).

- Найдите Cisco EAP-FAST module и удалите его.

- Затем удалите два оставшихся LEAP и PEAP модуля, если они были установлены и есть в списке.

- Если процесс удаления зависает, то отмените процедуру и обновите драйвер на сетевую карту.

- Повторите процедуру удаления.

Компания ZEL-Услуги

Если вы не хотите разбираться в тонкостях работы оборудования Cisco, то обратитесь в компанию ИТ-аутсорсинга для дальнейшей экспертной поддержки и консультации по этой теме и любым другим техническим вопросам.

Читайте также

- AR — что это такое?

- 6G-интернет: что значит связь 6G-поколения для России?

- Что такое API: простыми словами, что значит и что делает.

- Что такое фишинг, простыми словами?

- IT-Директор — кто это, что делает, чем занимается ИТ-директор?

Может быть интересно

- Онлайн конструктор тарифов

- Цены и тарифы на ИТ-аутсорсинг

- Абонентское обслуживание компьютеров

- ИТ-директор

- Настройка и обслуживание серверов

Cisco ISE: Введение, требования, установка. Часть 1

У каждой компании, даже самой малой есть потребность в проведении аутентификации, авторизации и учета пользователей (семейство протоколов ААА). На начальном этапе ААА вполне себе хорошо реализуется с использованием таких протоколов, как RADIUS, TACACS+ и DIAMETER. Однако с ростом количества пользователей и компании, растет и количество задач: максимальная видимость хостов и BYOD устройств, многофакторная аутентификация, создание многоуровневой политики доступа и многое другое.

Для таких задач отлично подходит класс решений NAC (Network Access Control) — контроль сетевого доступа. В цикле статей, посвященному Cisco ISE (Identity Services Engine) — NAC решению для предоставления контроля доступа пользователям к внутренней сети с учетом контекста, мы подробно рассмотрим архитектуру, инициализацию, настройку и лицензирование решения.

Ссылки на все статьи в цикле приведены ниже:

- Cisco ISE: Введение, требования, установка. Часть 1

- Cisco ISE: Создание пользователей, добавление LDAP серверов, интеграция с AD. Часть 2

- Cisco ISE: Настройка гостевого доступа на FortiAP. Часть 3

- Cisco ISE: Профилирование. Часть 4

Кратко напомню, что Cisco ISE позволяет:

- Быстро и просто создавать гостевой доступ в выделенной WLAN;

- Обнаруживать BYOD устройства (например, домашние ПК сотрудников, которые они принесли на работу);

- Централизовать и применять политики безопасности к доменным и не доменным пользователям с помощью меток групп безопасности SGT (технология TrustSec);

- Проверять компьютеры на наличие установленного определенного ПО и соблюдение стандартов (posturing);

- Классифицировать и профилировать оконечные и сетевые устройства;

- Предоставлять видимость оконечных устройств;

- Отдавать журналы событий logon/logoff пользователей, их учетки (identity) на NGFW для формирования user-based политики;

- Нативно интегрироваться с Cisco StealthWatch и вносить в карантин подозрительные хосты, участвующие в инцидентах безопасности (подробнее);

- И другие стандартные для ААА сервера фичи.

Про Cisco ISE уже писали коллеги по отрасли, поэтому в дальнейшем советую ознакомиться: практика внедрения Cisco ISE, как подготовиться к внедрению Cisco ISE.

2. Архитектура

В архитектуре Identity Services Engine есть 4 сущности (ноды): нода управления (Policy Administration Node), нода распределения политик (Policy Service Node), мониторинговая нода (Monitoring Node) и PxGrid нода (PxGrid Node). Сisco ISE может быть в автономной (standalone) или распределенной (distributed) инсталляции. В Standalone варианте все сущности находятся на одной виртуальной машине или физическом сервере (Secure Network Servers — SNS), когда в Distributed — ноды распределены по разным устройствам.

Policy Administration Node (PAN) — обязательная нода, которая позволяет выполнять все административные операции на Cisco ISE. Она обрабатывает все системные конфигурации, связанные с ААА. В распределенной конфигурации (ноды можно устанавливать как отдельные виртуальные машины) у вас может быть максимум две PAN для отказоустойчивости — Active/Standby режим.

Policy Service Node (PSN) — обязательная нода, которая обеспечивает доступ к сети, состояние, гостевой доступ, предоставление услуг клиентам и профилирование. PSN оценивает политику и применяет ее. Как правило, PSN устанавливается несколько, особенно в распределенной конфигурации, для более избыточной и распределенной работы. Конечно же, эти ноды стараются устанавливать в разных сегментах, чтобы не терять возможности обеспечения аутентифицированного и авторизованного доступа ни на секунду.

Monitoring Node (MnT) — обязательная нода, которая хранит журналы событий, логи других нод и политик в сети. MnT нода предоставляет расширенные инструменты для мониторинга и устранения неполадок, собирает и сопоставляет различные данные, в также предоставляет содержательные отчеты. Cisco ISE позволяет иметь максимум две MnT ноды, тем самым формируя отказоустойчивость — Active/Standby режим. Тем не менее, логи собирают обе ноды, как активная, так и пассивная.

PxGrid Node (PXG) — нода, применяющая протокол PxGrid и обеспечивающая общение между другими устройствами, которые поддерживают PxGrid.

PxGrid — протокол, который обеспечивает интеграцию продуктов ИТ- и ИБ-инфраструктуры разных вендоров: систем мониторинга, систем обнаружения и предотвращения вторжений, платформ управления политиками безопасности и множества других решений. Cisco PxGrid позволяет обмениваться контекстом в однонаправленном или двунаправленном режиме со многими платформами без необходимости использования API, тем самым позволяя использовать технологию TrustSec (SGT метки), изменять и применять ANC (Adaptive Network Control) политику, а также осуществлять профилирование — определение модели устройства, ОС, местоположение и другое.

В конфигурации высокой доступности ноды PxGrid реплицируют информацию между нодами через PAN. В случае, если PAN отключается, нода PxGrid перестает аутентифицировать, авторизовывать и проводить учет пользователей.

Ниже схематично изображена работа разных сущностей Cisco ISE в корпоративной сети.

3. Требования

Cisco ISE может быть внедрен, как и большинство современных решений виртуально или физически как отдельный сервер.

Физические устройства с установленным ПО Cisco ISE называются SNS (Secure Network Server). Они бывают трех моделей: SNS-3615, SNS-3655 и SNS-3695 для малого, среднего и большого бизнеса. В таблице 1 приведена информация из даташита SNS.

Таблица 1. Сравнительная таблица SNS для разных масштабов

При подготовке материала использовались источники:

https://habr.com/ru/articles/252085/

https://www.zeluslugi.ru/info-czentr/it-glossary/term-cisco

https://habr.com/ru/companies/tssolution/articles/519616/